漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-015890

漏洞标题:迅雷离线服务器文件无需账号取回

相关厂商:迅雷

漏洞作者: 路人甲

提交时间:2012-12-11 22:31

修复时间:2013-01-25 22:32

公开时间:2013-01-25 22:32

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-11: 细节已通知厂商并且等待厂商处理中

2012-12-12: 厂商已经确认,细节仅向厂商公开

2012-12-22: 细节向核心白帽子及相关领域专家公开

2013-01-01: 细节向普通白帽子公开

2013-01-11: 细节向实习白帽子公开

2013-01-25: 细节向公众公开

简要描述:

迅雷离线服务器文件,可以无需账号取回。

详细说明:

从迅雷离线获得的地址中存在着大量的Hash值,其中gcid的作用是文件的唯一键,在迅雷服务器上唯一确定一个文件。可以说,只要有了gcid,通过漏洞可以任意下载到指定文件的。而这个漏洞确实存在。实现软件:迅雷管家 主页:http://xlmgr.info/ 通过分析,猜测其部分原理,见漏洞证明。本人水平有限,只发现了一些。

漏洞证明:

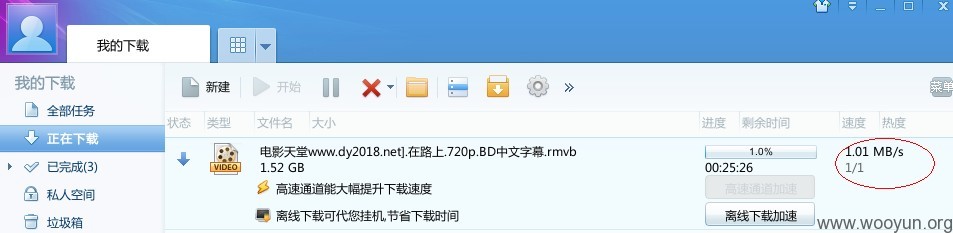

以电影[电影天堂www.dy2018.net].在路上.720p.BD中文字幕.rmvb为例子,下载地址ftp://dygod1:[email protected]:9001/[电影天堂www.dy2018.net].在路上.720p.BD中文字幕.rmvb。第一步获取文件的gcid:利用快传的获取,地址为 http://kuai.xunlei.com/webfilemail_interface?action=webfilemail_url_analysis&url=

url后面的参数填写为电影的下载地址。提交后获得的返回信息如下:

该电影文件的gcid码为D8A33EB8E73DC686D22F591909FD3825F4E2F890

构建离线地址为:

取回的cookies设为

利用VBS脚本调用迅雷下载,代码为

修复方案:

关闭离线服务器中该下载通道,禁止快传匿名访问获取文件的gcid值。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-12-12 10:35

厂商回复:

针对第一点,我们马上处理相关接口,针对第二点,我们将改进离线URL的校验方式,避免此类问题再次发生!非常感谢您对迅雷安全的关心!

最新状态:

暂无