漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-043781

漏洞标题:百度某些广告被黑客植入篡改路由器DNS的恶意脚本

相关厂商:百度

漏洞作者: Pentest.mobi

提交时间:2013-11-23 10:45

修复时间:2014-01-07 10:45

公开时间:2014-01-07 10:45

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-23: 细节已通知厂商并且等待厂商处理中

2013-11-23: 厂商已经确认,细节仅向厂商公开

2013-12-03: 细节向核心白帽子及相关领域专家公开

2013-12-13: 细节向普通白帽子公开

2013-12-23: 细节向实习白帽子公开

2014-01-07: 细节向公众公开

简要描述:

今天上网时弹出一个路由器的登录框,很明显是最近比较流行的路由器DNS劫持攻击,抽时间分析下结果被惊到了,包含恶意脚本的url竟然在百度服务器上。看来是百度服务器有漏洞被攻击者利用了。

详细说明:

下面是详细分析:

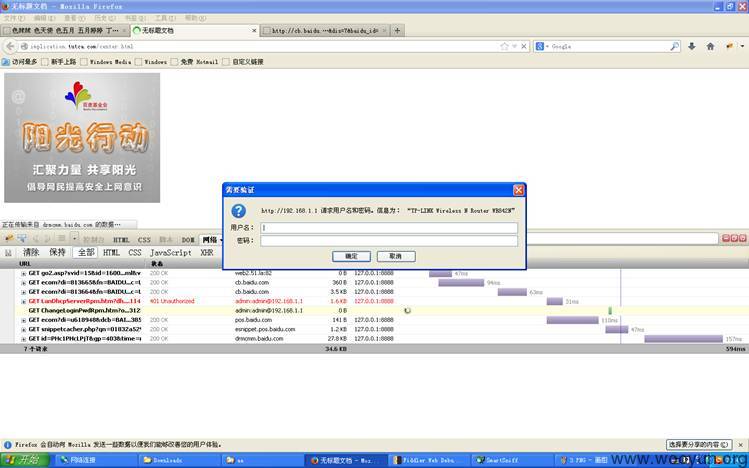

打开这个网址http://limit.bbyyt.com/center.html,页面弹出路由器登录框。

于是打开firebug查看网络请求过程,果然发现两条利用路由器漏洞篡改路由器设置的网络请求,

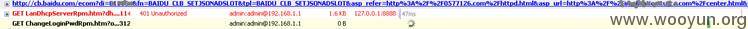

为了搞清楚原因,揪出是哪个网站被挂马了,向上追溯发现包含恶意脚本的url竟然在百度的服务器上,

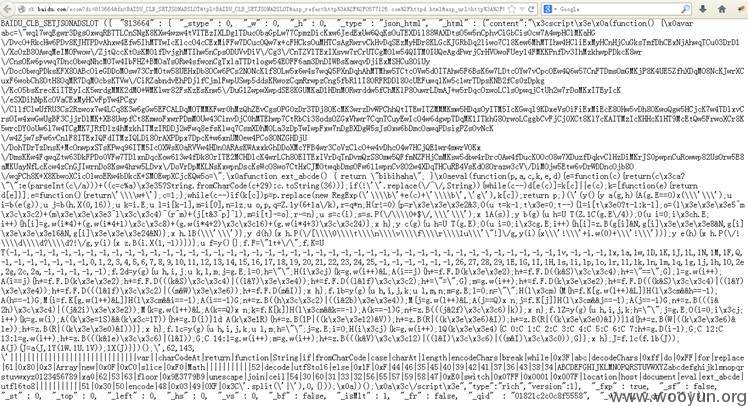

打开http://cb.baidu.com/ecom?di=xxxxxx&fn=BAIDU_CLB_SETJSONADSLOT&tpl=BAIDU_CLB_SETJSONADSLOT&asp_refer=页面内容如下:

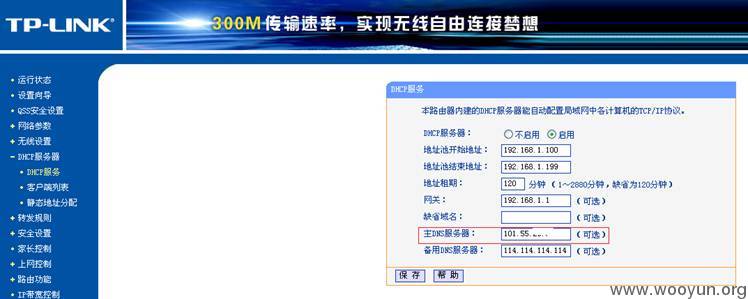

页面为一段加密的js脚本,解密后还原恶意脚本的真实行为:篡改路由器DHCP服务的DNS和篡改路由器管理密码。

漏洞证明:

修复方案:

赶紧把被黑的URL修复!

版权声明:转载请注明来源 Pentest.mobi@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-11-23 12:33

厂商回复:

此非入侵事件,为个别广告主在其广告展现中插入违规js导致,安全组与业务部门已经在处理此问题,感谢提交。

最新状态:

暂无