漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135817

漏洞标题:科学网某分站后台弱口令(已shell)

相关厂商:cncert国家互联网应急中心

漏洞作者: BeenQuiver

提交时间:2015-08-24 20:48

修复时间:2015-10-10 16:32

公开时间:2015-10-10 16:32

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-24: 细节已通知厂商并且等待厂商处理中

2015-08-26: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-05: 细节向核心白帽子及相关领域专家公开

2015-09-15: 细节向普通白帽子公开

2015-09-25: 细节向实习白帽子公开

2015-10-10: 细节向公众公开

简要描述:

安全事件

详细说明:

http://**.**.**.**/admin.php?m=User&a=login

首先碰到一个弱口令test test成功进去后台

后台利用nginx解析漏洞,上传一个图片马成功shell

shell地址为,请管理员自行删除

http://**.**.**.**/Public/Uploads/baidu/20150820/1440059131746449.jpg/c.php

同时在渗透的过程中发现多个站点同时存在nginx低版本的解析漏洞,存在解析漏洞的站点有:

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

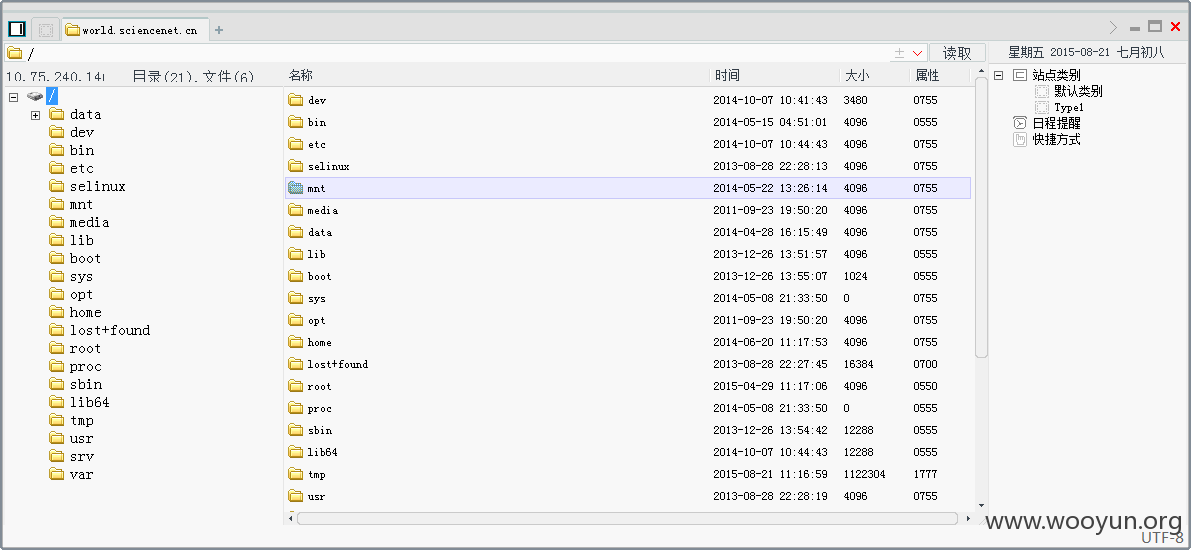

翻查数据库连接口令,可以看到

其中一个对应站点**.**.**.**,**.**.**.**的数据库

泄露掉了uc_key:

uc_key可以用来干啥?wooyun有太多案例不赘述。

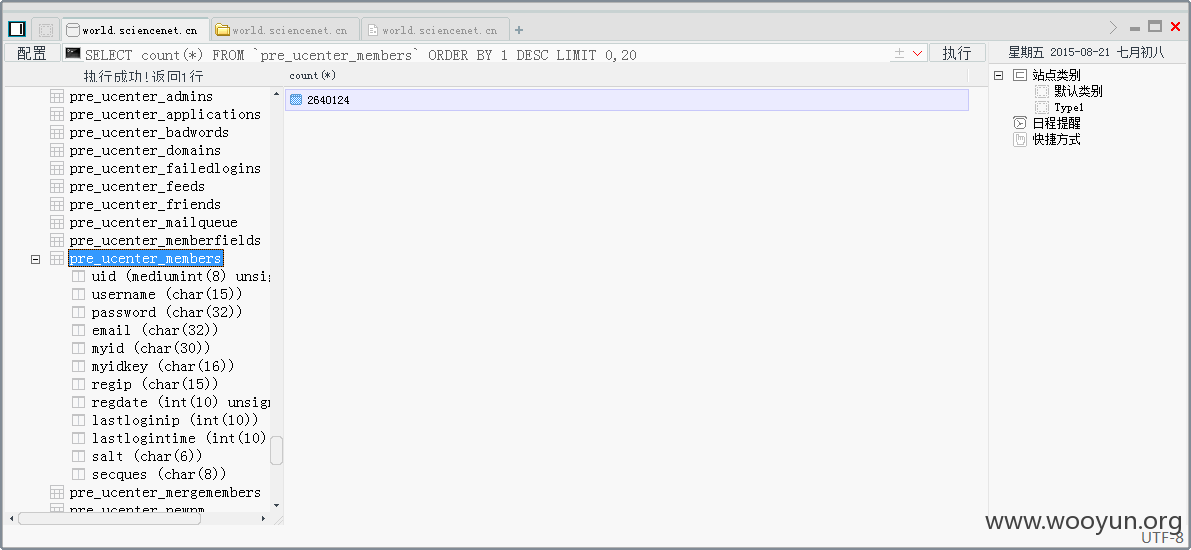

连接上内网数据库,可以看到ucenter用户量很大,2640124

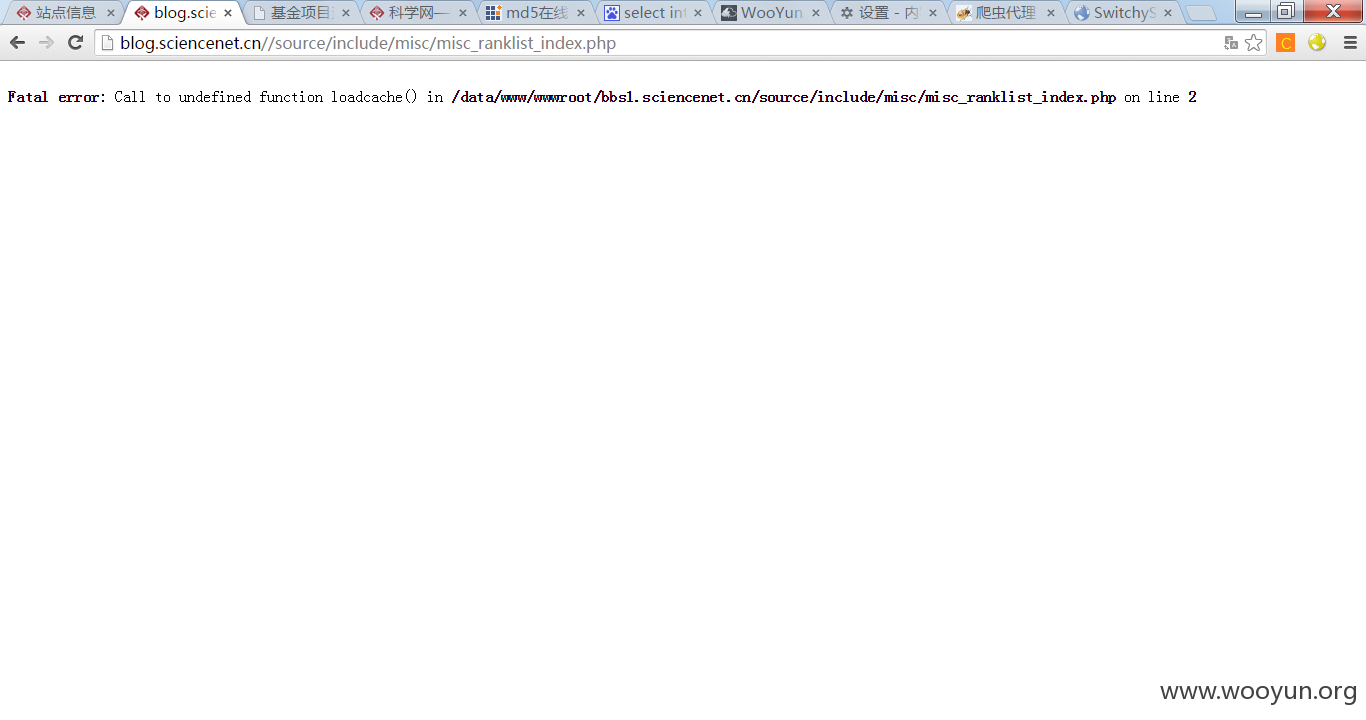

利用discuz报错可以得到一个路径==>

数据库用户权限很大,可以重置root密码,本来想select into outfile 写一句话,然而站库分离导致失败了。

来看一下管理员,可以看到管理员密码的salt,利用这个salt,我们可以重置管理员的密码(md5(md5($pass).$salt)),然后成功登陆,整个就危害其他分站。(登陆后我又把管理员密码重置回去啦,勿担心)

漏洞证明:

修复方案:

加强安全意识,服务器安全配置

版权声明:转载请注明来源 BeenQuiver@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-08-26 16:30

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT由其后续协调网站管理单位处置。

最新状态:

暂无