漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034063

漏洞标题:海尔集团之12某系统任意文件上传导致两个系统沦陷

相关厂商:海尔集团

漏洞作者: 小胖子

提交时间:2013-08-11 10:26

修复时间:2013-09-25 10:27

公开时间:2013-09-25 10:27

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-11: 细节已通知厂商并且等待厂商处理中

2013-08-13: 厂商已经确认,细节仅向厂商公开

2013-08-23: 细节向核心白帽子及相关领域专家公开

2013-09-02: 细节向普通白帽子公开

2013-09-12: 细节向实习白帽子公开

2013-09-25: 细节向公众公开

简要描述:

小胖子正在暴走!!

小胖子已经超越神的杀戮,求求谁去杀了他吧!!

详细说明:

问题系统:http://www.itophome.com/海尔e家联盟

被波及系统:同服站点http://marketing.haieruhome.com/海尔终端执行力系统

安全,不是指你强大的在哪里,而是说你薄弱的地方在哪里。

http://marketing.haieruhome.com/wooyun.txt

http://www.itophome.com/uploadfiles/1.aspx

http://www.itophome.com/uploadfiles/ht.aspx

这三个文件请删除。

http://www.itophome.com存在fck编辑器上传漏洞。

然后就上传了一句话,服务器配置目录权限有问题,所以导致另外一个系统也被波及了。

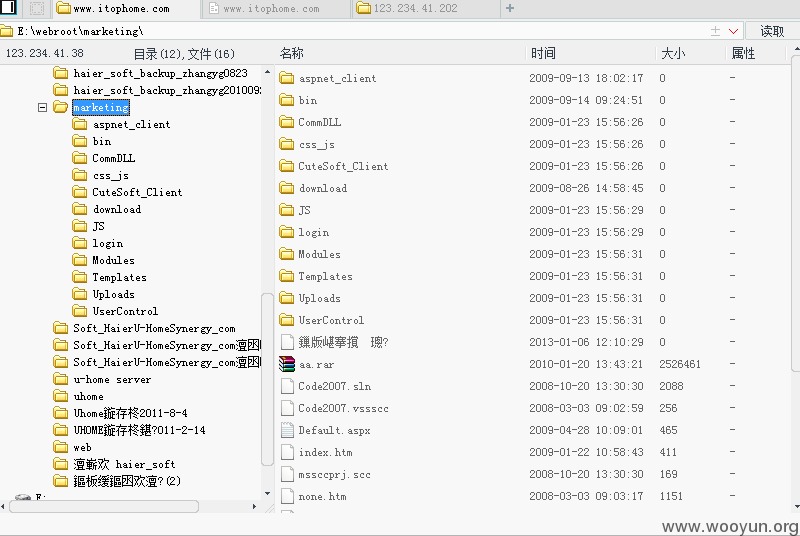

marketing的文件夹

maiketing的web目录下还有aa.rar源码备份啊,真不小心。

漏洞证明:

见详细说明。

http://marketing.haieruhome.com/wooyun.txt

http://www.itophome.com/uploadfiles/1.aspx

http://www.itophome.com/uploadfiles/ht.aspx

修复方案:

0x1:升级FCK的版本,做好安全措施。

0x2:服务器目录权限设置不正确。

0x3:源码备份不要在web目录!!!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-08-13 10:44

厂商回复:

感谢 @小胖子 的工作。

该两个网站使用率极低,现已关闭。

请白帽子们持续友好监督海尔信息安全工作,非常感谢。

最新状态:

暂无