漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-033897

漏洞标题:域传送泄露某分站+高危漏洞导致可进入顺丰内网

相关厂商:顺丰速运

漏洞作者: cnrstar

提交时间:2013-08-09 08:41

修复时间:2013-09-23 08:41

公开时间:2013-09-23 08:41

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-09: 细节已通知厂商并且等待厂商处理中

2013-08-09: 厂商已经确认,细节仅向厂商公开

2013-08-19: 细节向核心白帽子及相关领域专家公开

2013-08-29: 细节向普通白帽子公开

2013-09-08: 细节向实习白帽子公开

2013-09-23: 细节向公众公开

简要描述:

上次提交个小洞没通过,这次就利用这个小洞搞进内网,还是通过某个重要业务哦,可以替换各种业务软件、apk啥的,绑马什么的。

详细说明:

1.DNS域传送

上次提交的是DNS域传送。http://www.wooyun.org/bugs/wooyun-2013-033288/trace/8c1d5c8c70ca3d62dcf7e4679551a265,如果方便你看可以重新审核下不。

2.jboss认证绕过获取webshell

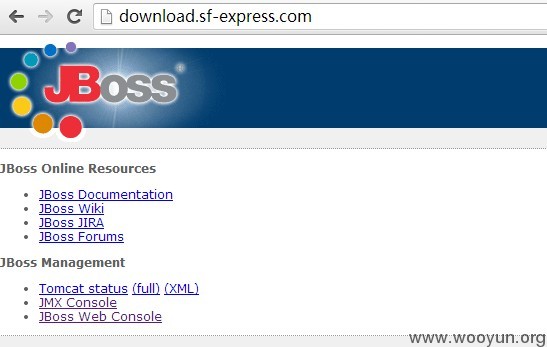

有了域名后,搞站方便很多,从里面发现一个download.sf-express.com的http头显示是jboss,进去后发现是jboss的默认页,版本也不是很高。

感觉能顺秒了,但是打开jmx-console和下面的web-console都是403验证,需要密码唉。。

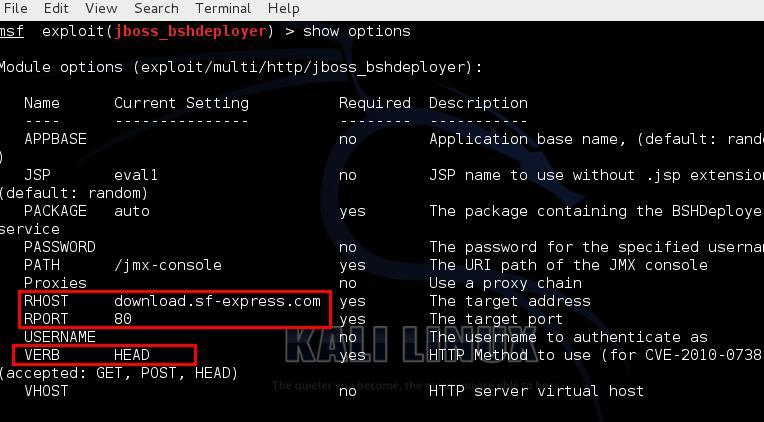

这个时候自然想到的是利用HEAD方法绕过验证。上Metasploit:

杯具的是不论是bind shell还是reverse shell都不行,重新换了个kingscope大神的exp也是得不到shell,很明显,结合上次进的内网,顺丰是不允许内网服务器连外网任何端口的。

现在只能确定HEAD方法可以绕过验证,但是没办法拿到shell,只能自己写exp了,下面是简陋的python代码:

链接:http://pan.baidu.com/share/link?shareid=3747840041&uk=3122795587 密码:4bms

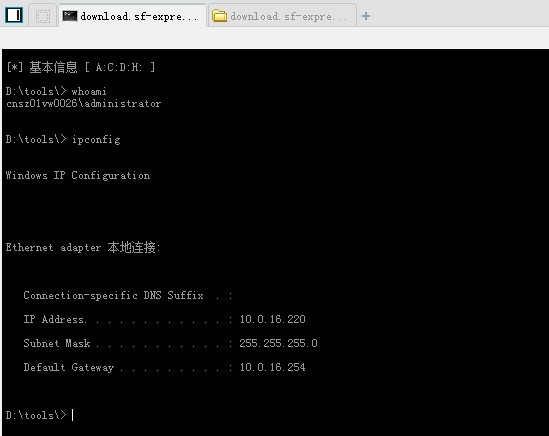

运行后生产一句话小马http://download.sf-express.com/tshThSIjBouKg/XbAXCDkfoW.jsp

之后就是常规的用客户端传大马,然后内网OOXX

3.serv-u匿名登录

版本是6.4.0.6 理论上应该有那个目录遍历才对,不过没成功唉,莫非是我打开方式不对?

漏洞证明:

为了避免你再给我10rank,本来我是想着把内网整个域给拿下再提交,但是毕竟是国内的,被查水表了就惨了,所以就不往下搞了,当然,如果你授权,还可以搞,哈哈。

以下纯属YY:

这个机器是个Windows,方便各种神器往上扔,比如那个changeport,用驱动方式把80端口数据转发到3389上,如此一来即可登录这个机器,最不济也可以用reduh进去啥的。

再不行就挂马(当然有可能没多少人上这个机器),这个服务器上还开了个ftp,里面是顺丰的啥客户端,给这个绑马也行,替换业务里的其他顺丰客户端(比如手机客户端http://download.sf-express.com/sfclient-android/sfclient.apk)也行,键盘记录也行,反正通过这个搞顺丰会很方便

修复方案:

把jboss的那几个没用的东西给删了,加密码是没用的,可以绕过。

ftp服务是serv-u 6.4,匿名登录,你们就不怕serv-u的漏洞么?换个ftp吧。serv-u的低版本不靠谱。

上次送礼物送了个浴巾,希望以后能送个电子产品,对浴巾啥的无爱呐。

版权声明:转载请注明来源 cnrstar@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-08-09 08:58

厂商回复:

谢谢提交。这次大方点,给20 rank吧。

最新状态:

暂无