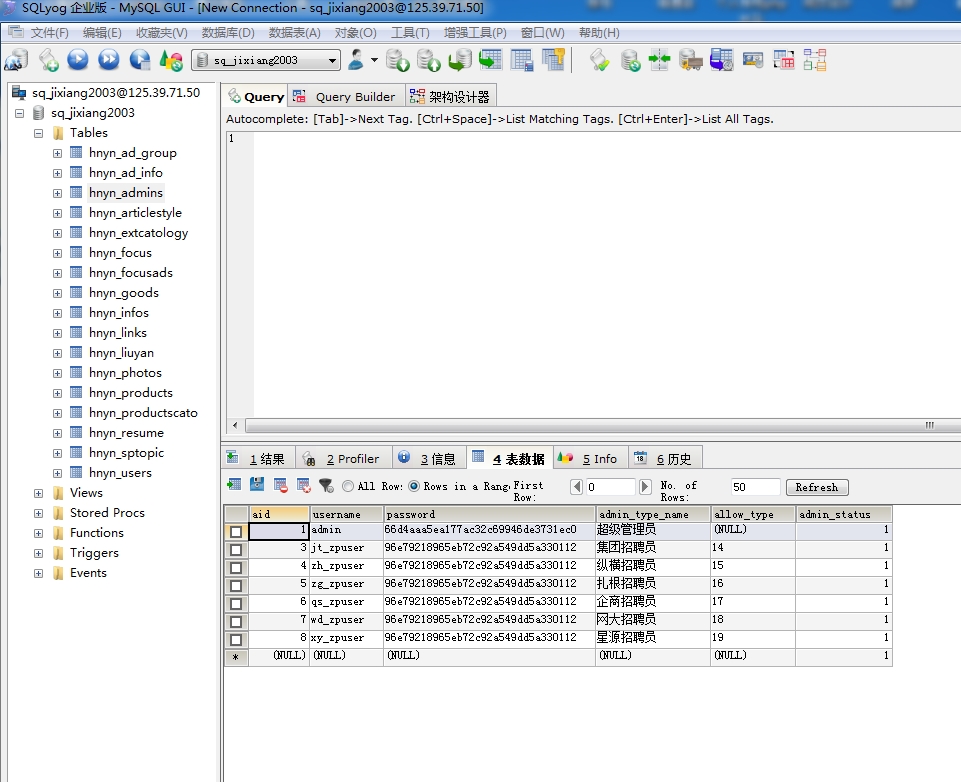

jixiang2003.com 首先是这个域名。本屌猜了一下。结果你们中枪了,直接wwwroot.rar。这个我不说你们懂。下载下来代码审计研究一番。

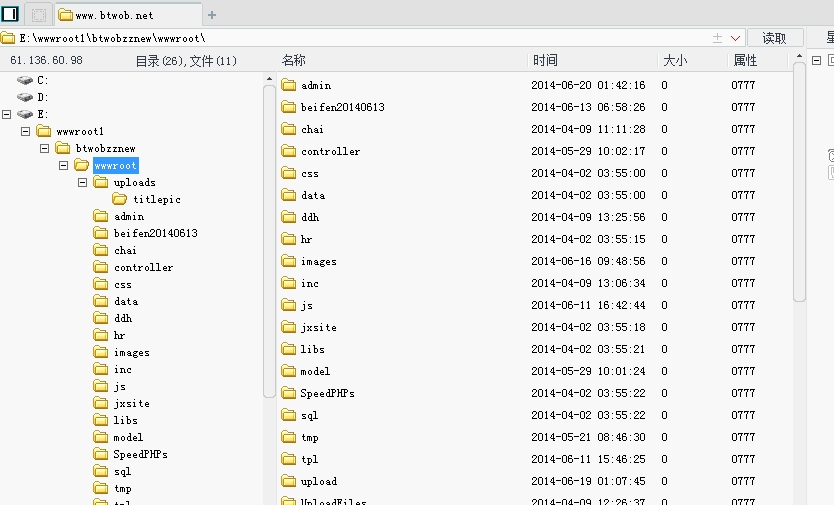

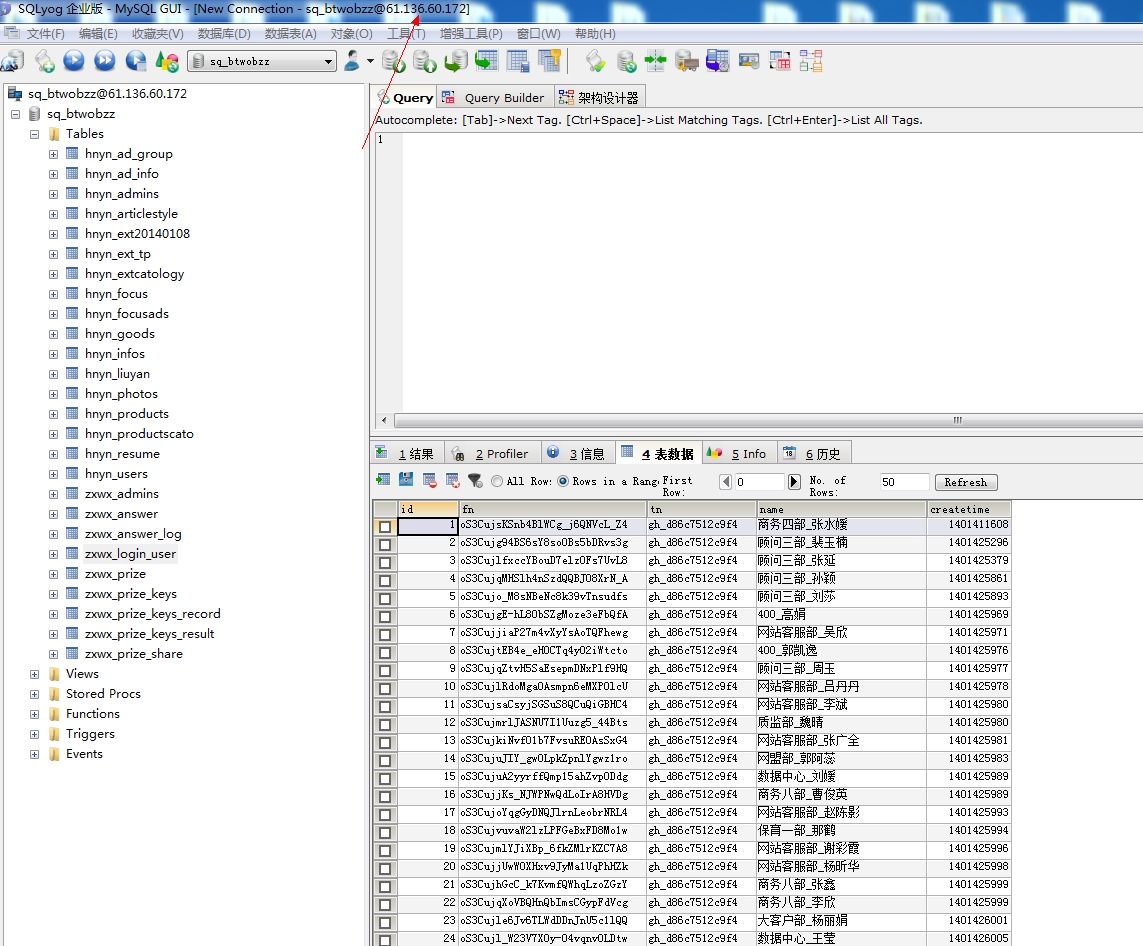

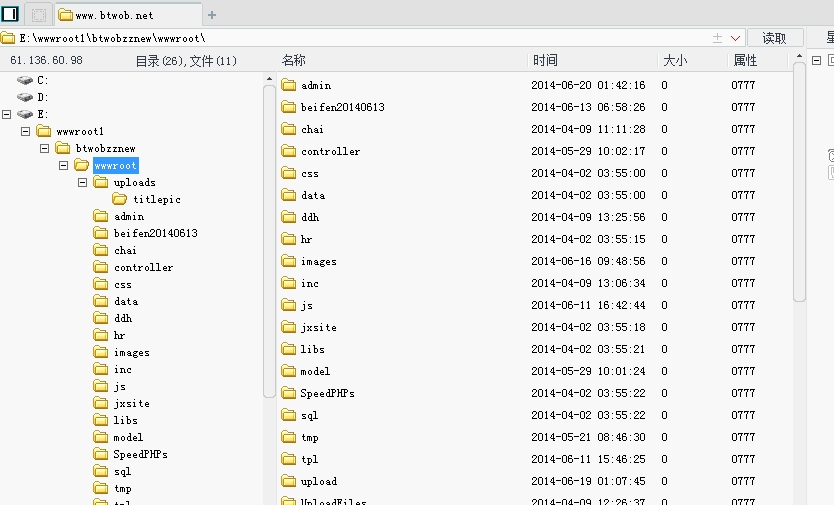

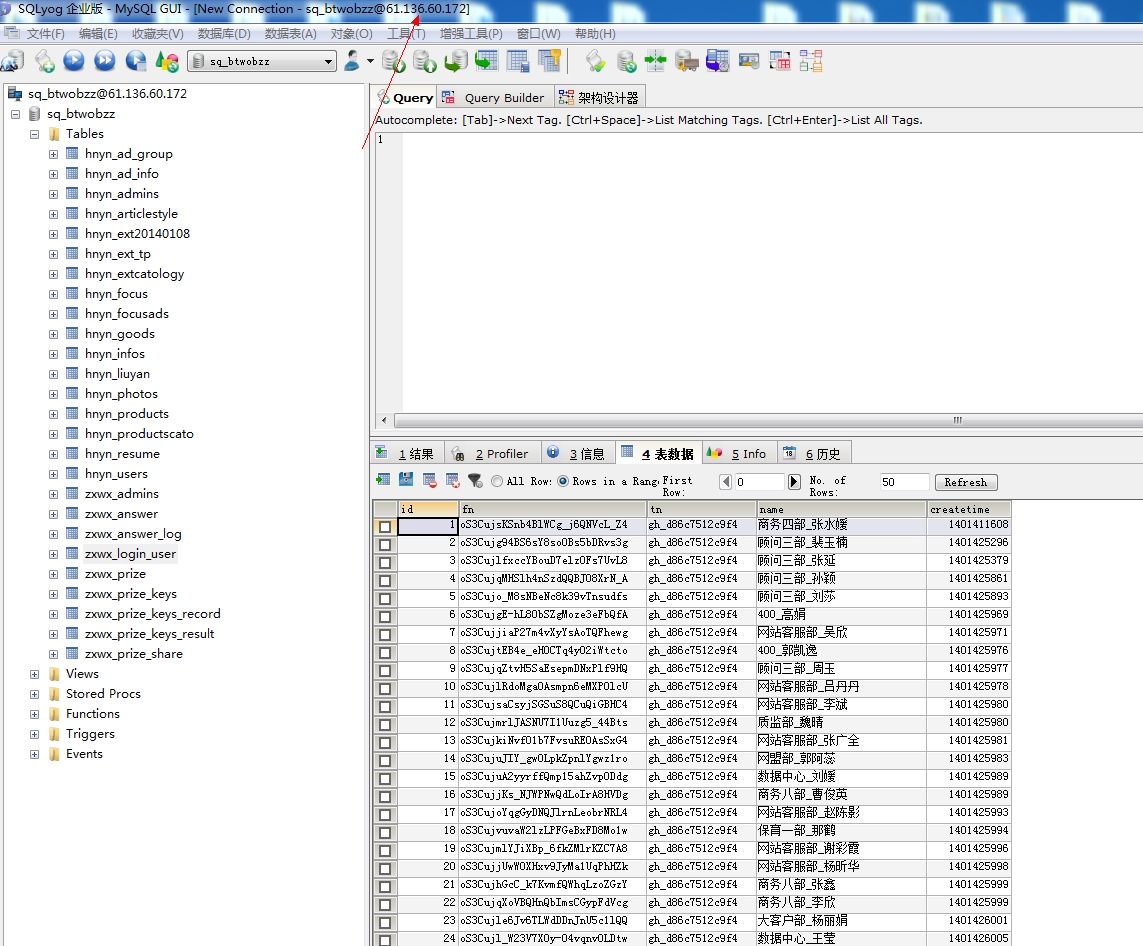

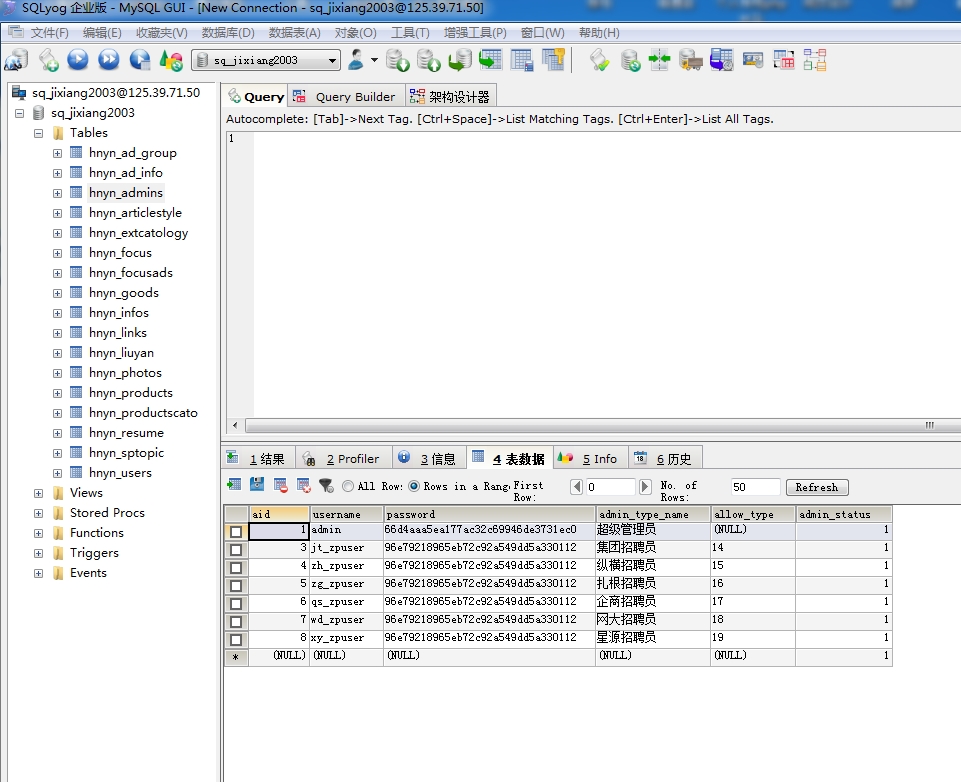

btwob.net 这个域名经过简单测试发现 和前面的域名用的是同一个系统的代码。但是用之前的后门登陆不了。好吧!我翻看了之前域名下的数据库看到了所有的密码都是111111.于是我用admin 11111 尝试了下,结果就进去了。后面就是继续用前面的方法拿shell。翻看配置文件登陆数据库。

ok!就这样吧。只是简单的渗透了下。顺便告诉你。此域名下的所有网站基本都存在注入。数据我没洞。shell 的地址如下你们自己删。以上提出的问题你们解决下。拒绝查水表。

![E9$9S7%5DXD]}XQ0QU00S22.jpg](http://wimg.zone.ci/upload/201406/20162839542de38b8f7924e91e158a11d0a5801f.jpg)

![LX]CHS)L9~Y%BY85HD1SB[C.jpg](http://wimg.zone.ci/upload/201406/20163048f0584789e3c65485c05c8ff91773cba7.jpg)

![WS(0PW]{$]SSHL1PAY_@NJ6.jpg](http://wimg.zone.ci/upload/201406/2016312716fc27577094ef44885ff39d5a19b8be.jpg)

![E9$9S7%5DXD]}XQ0QU00S22.jpg](http://wimg.zone.ci/upload/201406/20162839542de38b8f7924e91e158a11d0a5801f.jpg)

![LX]CHS)L9~Y%BY85HD1SB[C.jpg](http://wimg.zone.ci/upload/201406/20163048f0584789e3c65485c05c8ff91773cba7.jpg)

![WS(0PW]{$]SSHL1PAY_@NJ6.jpg](http://wimg.zone.ci/upload/201406/2016312716fc27577094ef44885ff39d5a19b8be.jpg)