漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085250

漏洞标题:教育部全国高校教师网络培训中心SQL注入&信息泄露

相关厂商:cncert国家互联网应急中心

漏洞作者: Aerfa21

提交时间:2014-12-01 12:55

修复时间:2015-01-15 12:56

公开时间:2015-01-15 12:56

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:8

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-01: 细节已通知厂商并且等待厂商处理中

2014-12-05: 厂商已经确认,细节仅向厂商公开

2014-12-15: 细节向核心白帽子及相关领域专家公开

2014-12-25: 细节向普通白帽子公开

2015-01-04: 细节向实习白帽子公开

2015-01-15: 细节向公众公开

简要描述:

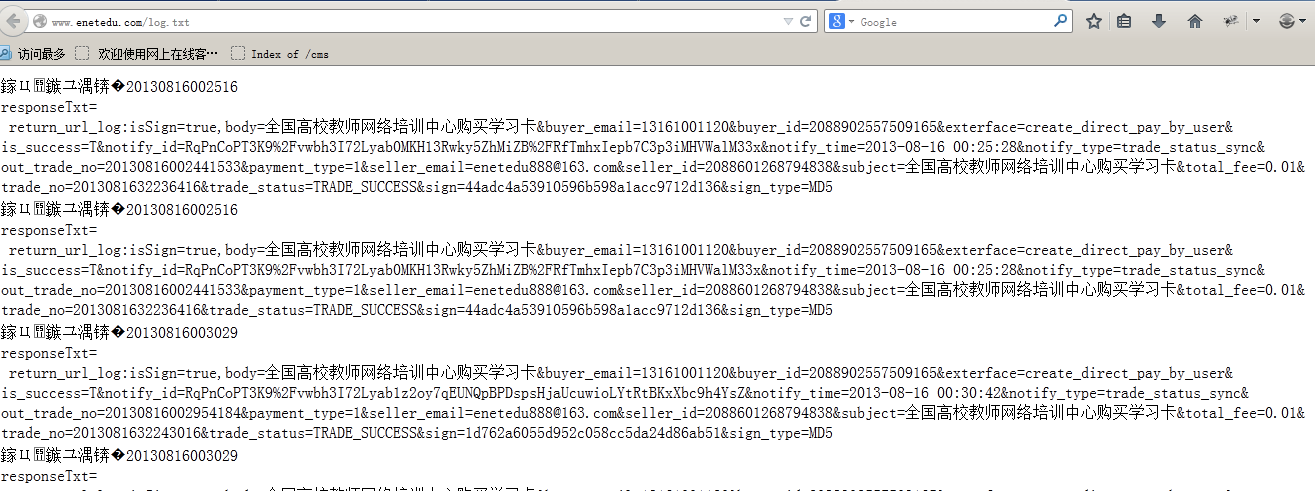

提交该漏洞之前,我在wooyun已经搜到有人提交过该网络培训中心存在SQL注入,难道厂商一直没修补?好吧,现在这里又找了好几处注入点,还有一个log.txt页面泄露了购买学习卡的学员信息。

详细说明:

1 SQL注入

注入点:

http://www.enetedu.com/index.php/Public/noticeDetail?id=1146

http://www.enetedu.com/index.php/Event/teachSalonInter?id=146

http://www.enetedu.com/index.php/Event/salonAn?ids=999

http://www.enetedu.com/index.php/Event/teachVotingC?id=14143

http://www.enetedu.com/index.php/Event/teachCourseWareQ?id=14083

http://www.enetedu.com/index.php/Event/teachEssayE?id=701

http://www.enetedu.com/index.php/Center/centerDetail?id=19

http://www.enetedu.com/index.php/Course/courseDetail?id=742

演示其中一个:

2 信息泄露:

学员购买学习卡的部分信息

漏洞证明:

稍微看了看,有16个库

随便检索一下表,

可轻而易举就dump下来。

修复方案:

1 参数转义;

2 加固时间太慢了吧,路人甲早在今年5月份就提出有漏洞,到现在还是被我发现。

版权声明:转载请注明来源 Aerfa21@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-12-05 16:54

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过以往建立的处置渠道向网站管理单位通报。

最新状态:

暂无