漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021269

漏洞标题:Acfun某分站getshell

相关厂商:杭州游趣网络有限公司

漏洞作者: N1ghtBird

提交时间:2013-04-05 19:30

修复时间:2013-04-07 23:53

公开时间:2013-04-07 23:53

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-05: 细节已通知厂商并且等待厂商处理中

2013-04-06: 厂商已经确认,细节仅向厂商公开

2013-04-07: 厂商提前公开漏洞,细节向公众公开

简要描述:

某分站下程序设计缺陷拿shell.

感谢xsser、核总、憶楓三位大牛的指点= 3 =

详细说明:

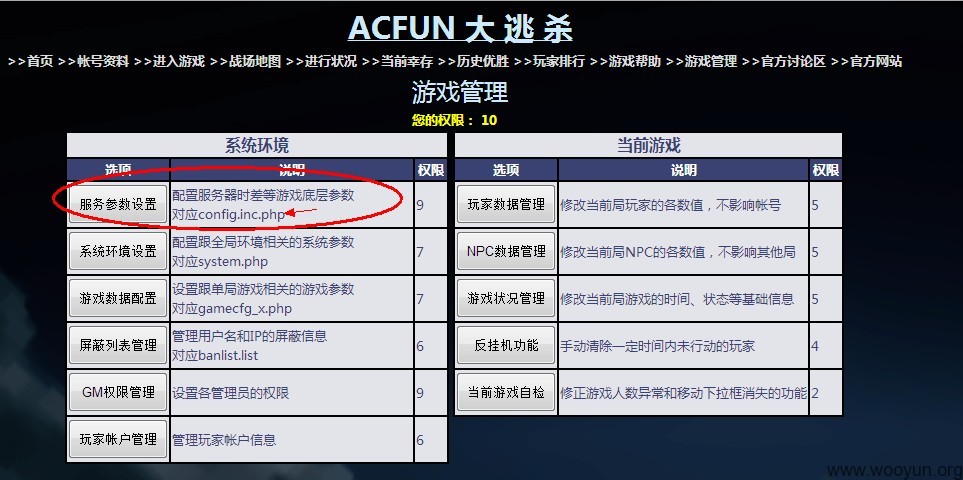

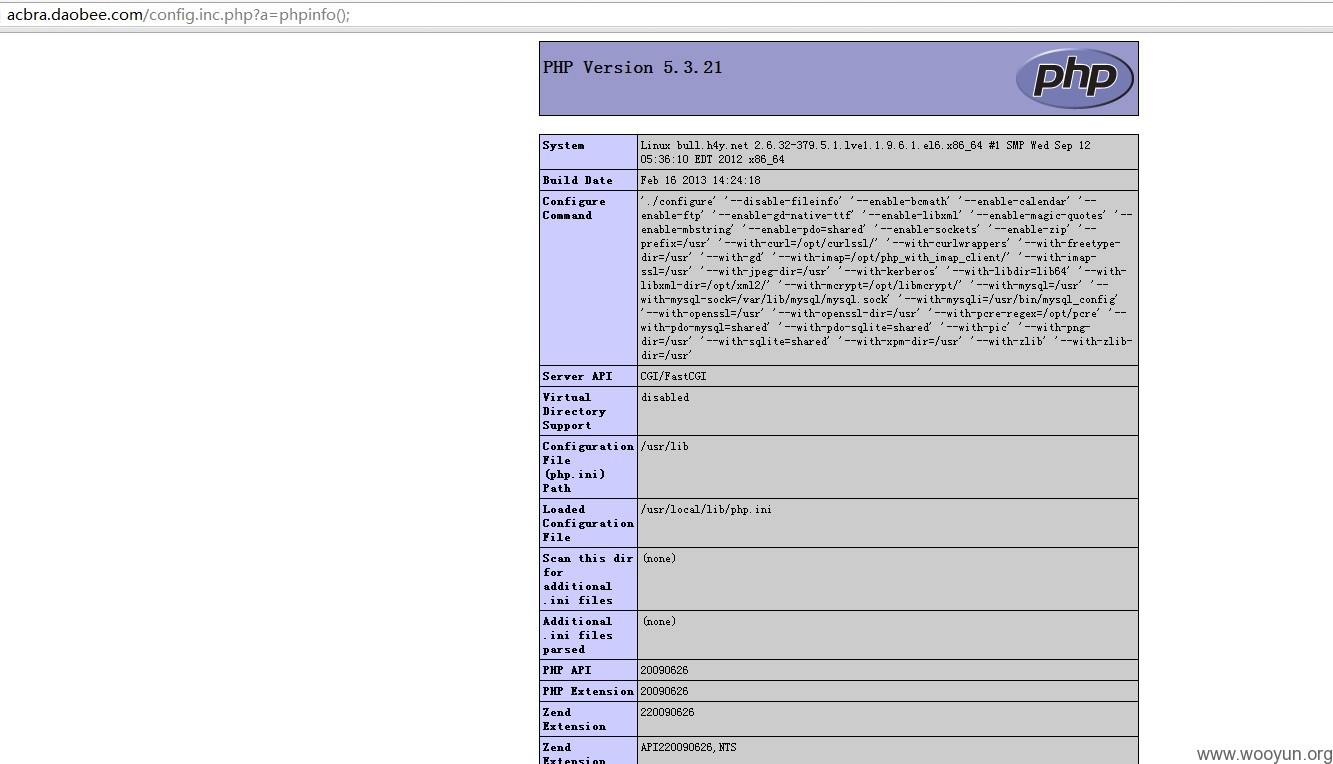

会直接写入config.inc.php:

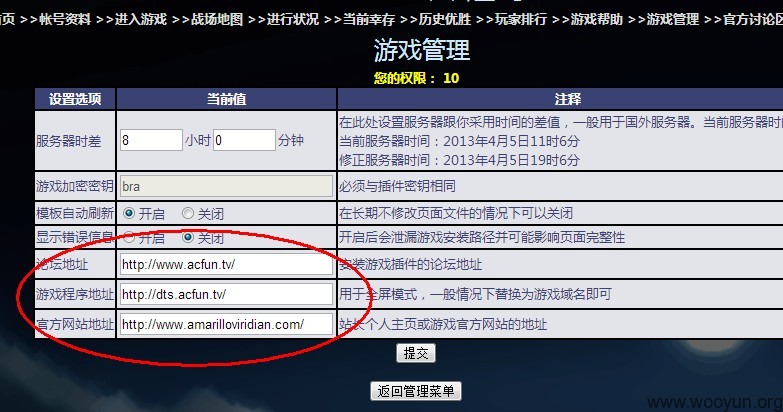

代码过滤了eval和引号

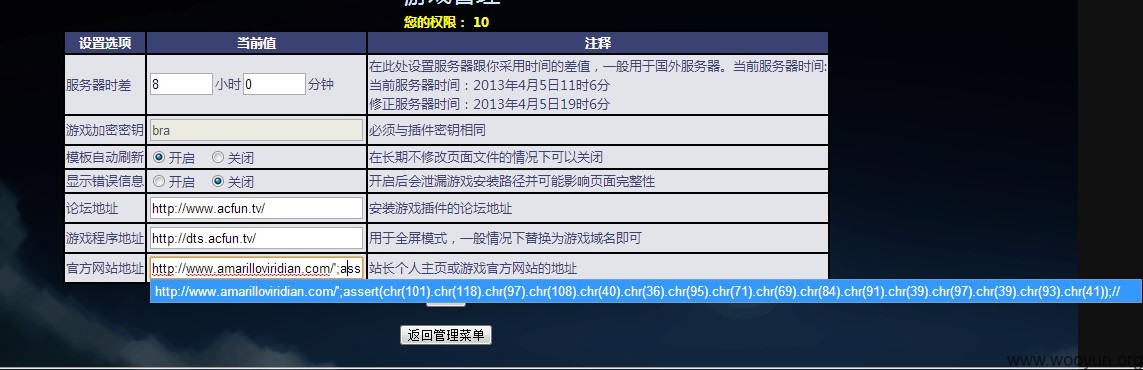

变型代码:

写入config文件分两步, 第一步加入如上代码后文件内容为:

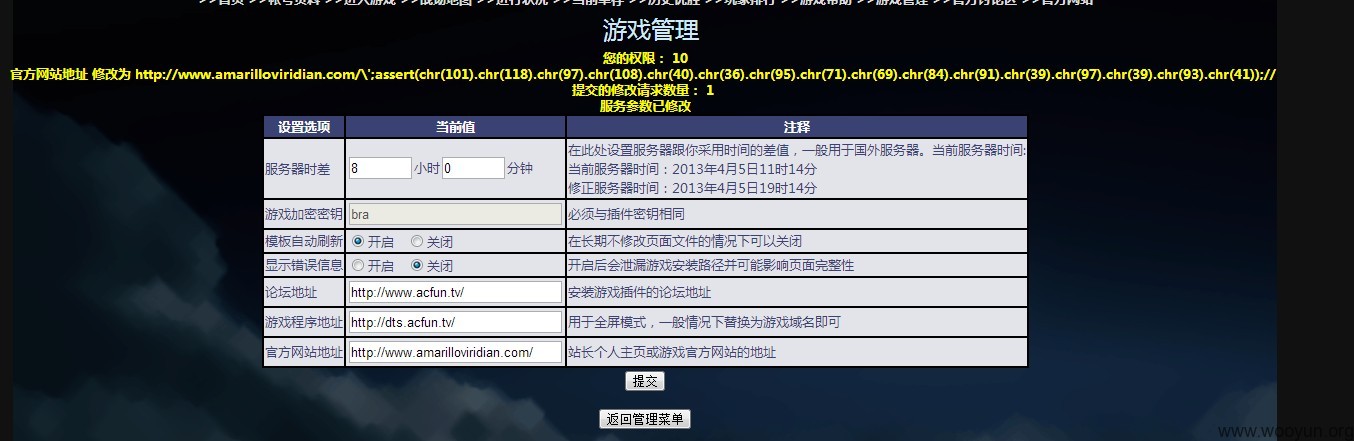

代码被包含进$homepage了,不过不要紧。再次提交原内容:

侧漏之后的内容:

漏洞证明:

修复方案:

过滤啦...

版权声明:转载请注明来源 N1ghtBird@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2013-04-06 18:33

厂商回复:

已确认,通知大逃杀作者处理。大逃杀未托管在我们服务器上,正在等候反馈。

最新状态:

2013-04-07:已经确认并通知dts修复