漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020861

漏洞标题:【盛大180天渗透纪实】第四章.SVN猎手 (某站SVN信息泄露+设计问题导致服务器沦陷)

相关厂商:盛大在线

漏洞作者: 3King

提交时间:2013-03-29 01:12

修复时间:2013-05-13 01:12

公开时间:2013-05-13 01:12

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:6

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-29: 细节已通知厂商并且等待厂商处理中

2013-03-29: 厂商已经确认,细节仅向厂商公开

2013-04-08: 细节向核心白帽子及相关领域专家公开

2013-04-18: 细节向普通白帽子公开

2013-04-28: 细节向实习白帽子公开

2013-05-13: 细节向公众公开

简要描述:

小声明~

【盛大180天渗透纪实】系列漏洞受到关注,表示灰常感谢~~

·由于本人还是学生,不懂编程,不是大牛= =,所以这个专题完全是站在网络爱好者的角度来复现当时的思路,尽可能地还原真实环境,所以写得细了些~

·本人提交这个系列的初衷,一是为了提醒厂商修复漏洞,二是为了和新人分享、交流渗透思路,共同提高~~

所以欢迎各位专业人士、大牛来吐槽,指正~~

Tips:

·由于时间较长,有些漏洞可能已经更改或修复,所以某些场景只能通过以前截图来还原事件环境。

·本次渗透可能涉及一些数据资料,但绝未脱库,谢绝跨省o(︶︿︶)o (相信盛大不是这样滴厂商~)

详细说明:

本想着81端口服务器能对下一步渗透有所帮助。。 结果发现这个段上站点并不多。。 整个段上貌似只有这一个站和一个数据库服务器是活的 = =

so,再次改变思路。。

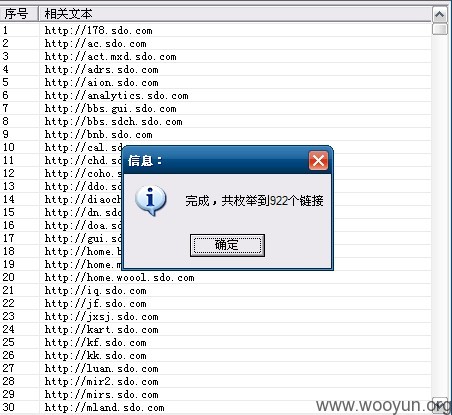

用某二级域名查询工具导出了一份盛大的站点,进行普扫。。。

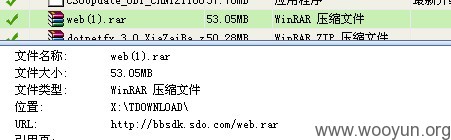

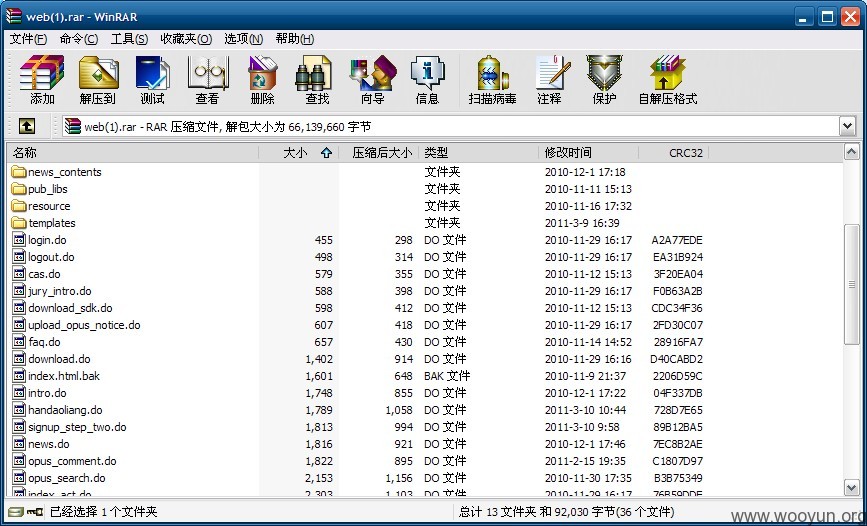

其中发现了bbsdk.sdo.com的一处源码备份

不过看了一会儿 貌似又是一个已下线的站。。

半小时以后,扫描结果出来。

即使一些站有比较敏感的目录,也被盛大的UAM挡在了外面。。。

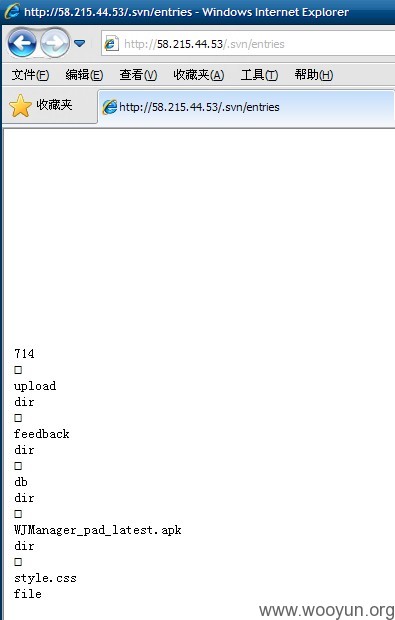

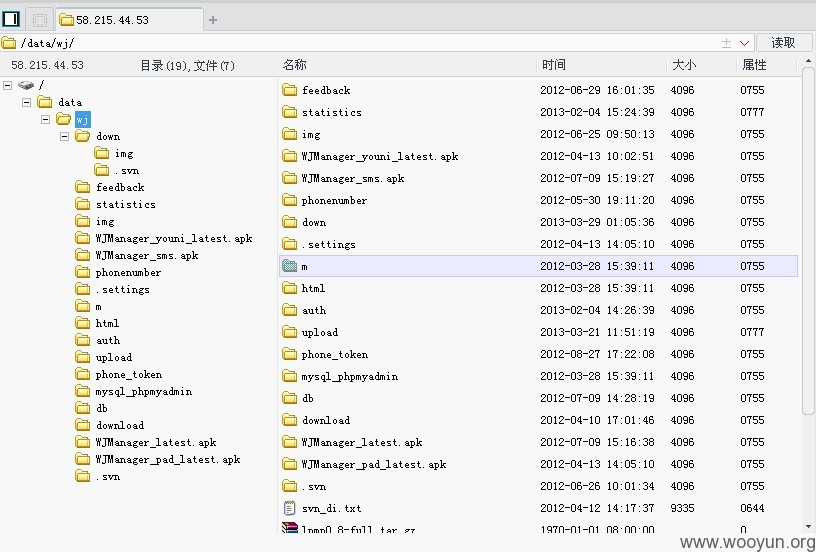

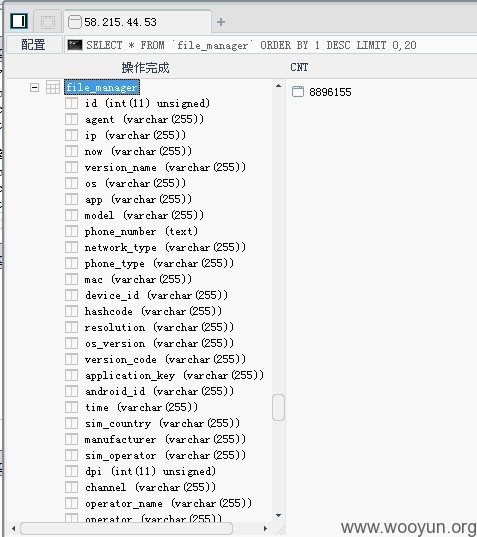

不过,发现在58.215.44.53里发现了svn泄露信息

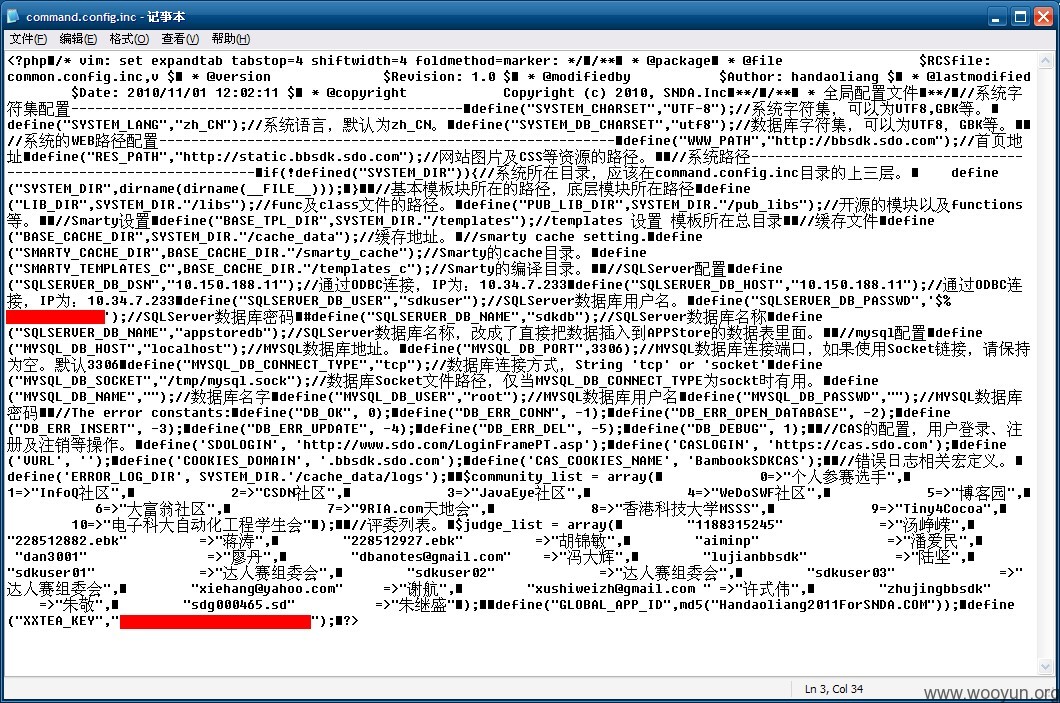

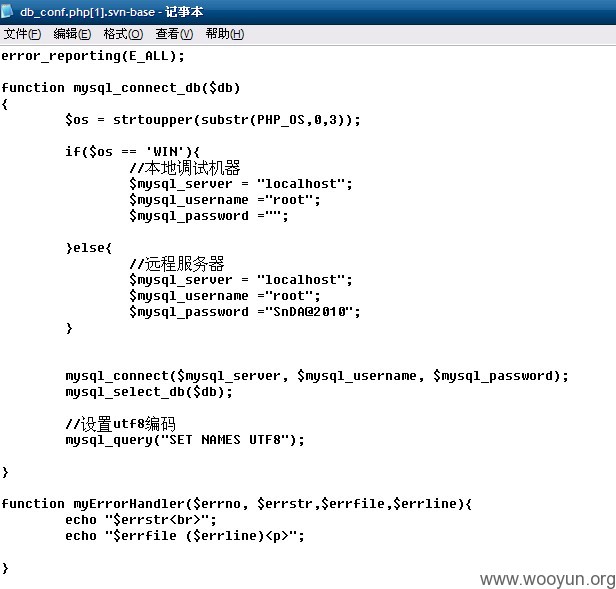

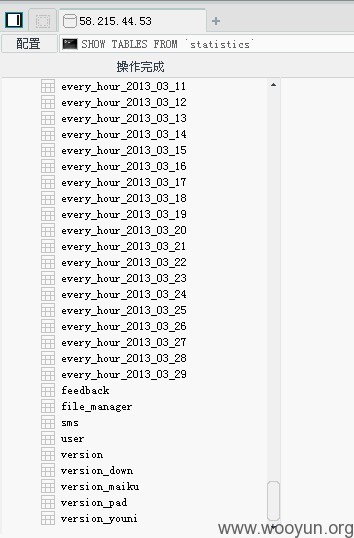

数据库信息

不过依然禁止外连。。。。。。

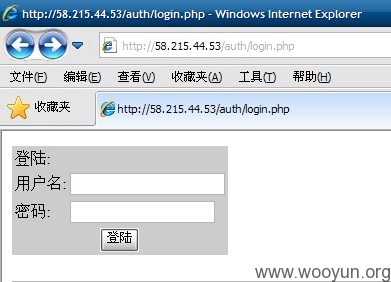

通过查看,发现了此站的后台。

但是获取不了管理员密码,也登不进去。。。

不过难得来一次SVN,还是仔细分析了下。。。

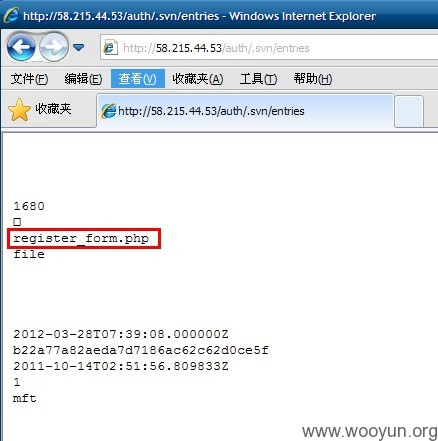

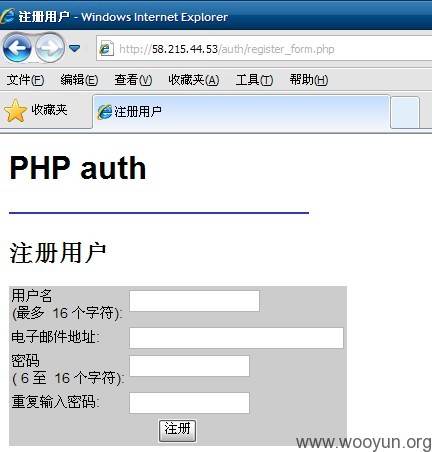

找到了一个注册页面???

随便注册了个用户,登录后台。。

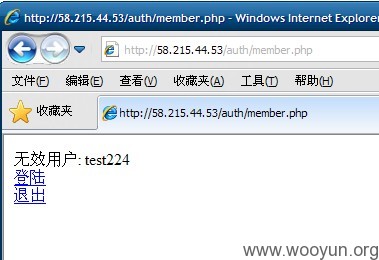

但却提示“无效的用户”,对应的目录下很多功能都无法访问。。。。。。

转到其它目录,也是如此

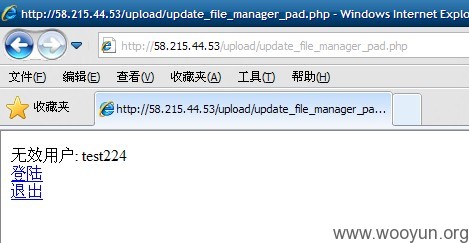

突然,这个upload目录吸引了眼球。。

通过SVN查看了一下,有上传程序。。

如果能绕过验证限制,就好办了。。。

继续目录遍历。。。

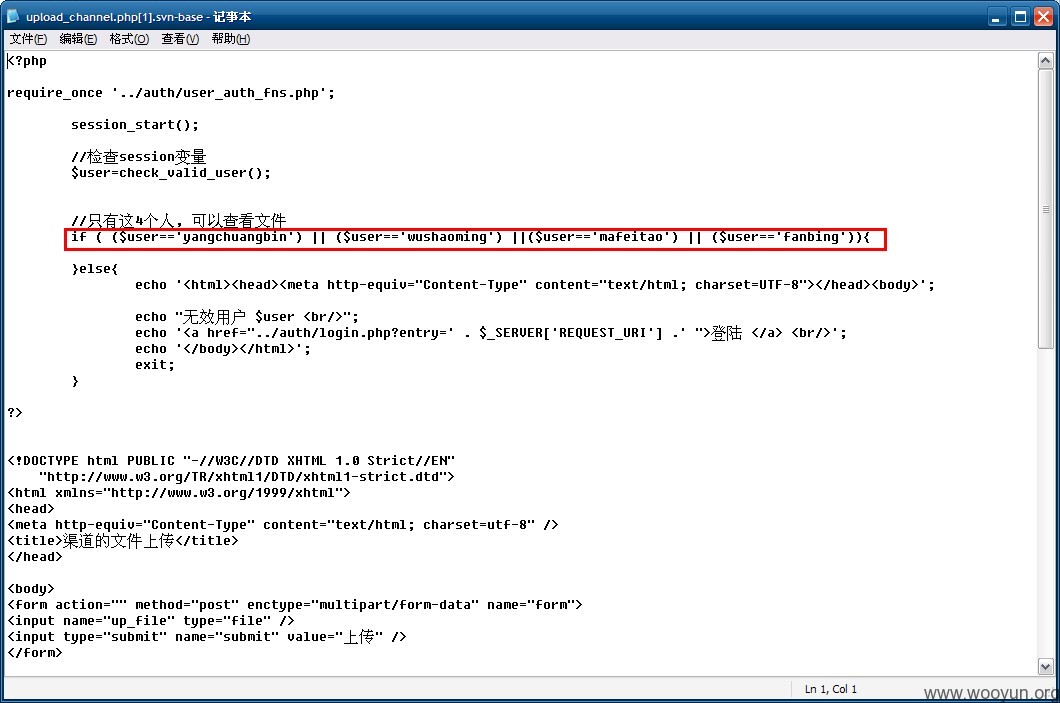

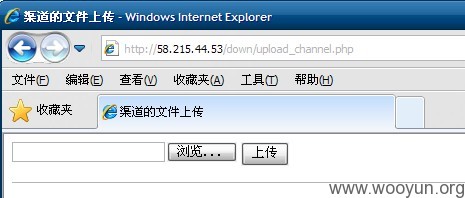

终于。。在down目录下,upload_channel.php找到了一些问题。

只有这4个盛大基友才能可以查看文件。。。。

这原本没什么特殊的。。。

而且,此上传程序从代码级别上限制了其他用户上传,应该也是很安全的。。。

突然,某神经君说:你确定这四个用户都已经注册了么。。。?

灵光一闪,对啊!!! 这四个用户都已经注册了吗!!

虽然觉得有点不可思议,因为代码级别的限制应该是不会出现这种问题的。。

但还是怀着忐忑的心情回到了注册页面。。。

yangchuangbin。。 已经存在。。。

wushaoming。。 已经存在。。。

mafeitao。。 已经存在。。。

fanbing。。 注册成功!!

返回down/upload_channel.php。。 终于出现了可爱的上传页面~~

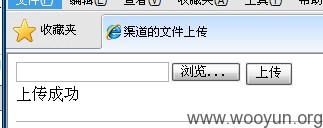

直接传标准PHP程序。。 上传成功~

虽然未返回上传地址,但根据SVN信息分析,应该未对文件进行改名,且应该是上传到了同目录。。

试了一下。。 pia。。 成功! 果断菜刀连接。。。

连接数据库。。。

返回看了一下,这是星空高速文件管理器手机应用下载站。。

从数据库信息看,下载人次已经接近900万。。

如果该站点被不法分子渗透,并将手机应用程序替换成木马病毒,将会给大量手机用户造成危害!!!

漏洞证明:

修复方案:

对于bbsdk.sdo.com

·及时下线过期业务

·修改本例中涉及的MSSQL密码

对于wj.sdo.com

如果该站点被不法分子渗透,并将手机应用程序替换成木马病毒,将会给大量手机用户造成危害!!!

·删除SVN信息

·修改本例中涉及的MYSQL密码

·检查并删除可能存有的PHP木马

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-03-29 09:19

厂商回复:

感谢您的报告

最新状态:

暂无