漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020675

漏洞标题:【盛大180天渗透纪实】第一章.Scan... (一些后台暴露+某站数据库信息泄露)

相关厂商:盛大在线

漏洞作者: 3King

提交时间:2013-03-26 09:53

修复时间:2013-03-28 10:22

公开时间:2013-03-28 10:22

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-26: 细节已通知厂商并且等待厂商处理中

2013-03-26: 厂商已经确认,细节仅向厂商公开

2013-03-28: 厂商提前公开漏洞,细节向公众公开

简要描述:

半年前的某天,看着冒险岛的更新进度条,突发奇想想测试一下盛大...

半年后...... >_<

接下来将记录这180天充满基情的岁月......

Tips:

·由于时间较长,有些漏洞可能已经更改或修复,所以某些场景只能通过以前截图来还原事件环境。

·本次渗透可能涉及一些数据资料,但绝未脱库,谢绝跨省o(︶︿︶)o (相信盛大不是这样滴厂商~)

详细说明:

按普通的安全渗透规律,应该先从某些有漏洞站开始进行突破。

但是纵观乌云盛大在线和盛大网络两个厂商的漏洞历史,没有太多还能利用的安全问题 = =

So,只能从度娘和谷歌娘那找思路了。。。。。。

一番baiduhack,googlehack后,找到了一些盛大的后台:

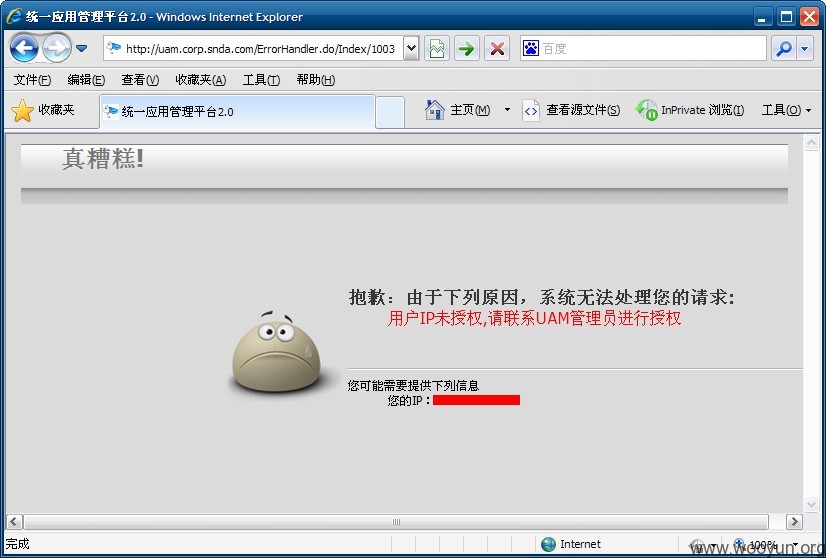

本想进去看看结构,没想到却统一应用管理平台这货给拦下来了...

看来这个盛大的一个通用机制,盛大上线的网站都要先接入统一应用管理平台,获得授权后才能登录后台,所以外网用户无法访问...

无奈,只能从其它方面想想了... 比如 IP段?

从度娘那得到的信息来看,盛大的IP段分部远比想象的要广得多。

也难怪 人家有好几千个应用嘛 = =...

经过扫描、过滤后,得到了盛大的几个IP段:

普扫80和8000、8080端口后,也没有发现太多信息...

“先别被统一应用管理平台吓着,要知道网络没有绝对的安全”,某神经君一直在提醒着。

于是重新审视了一下找到的后台,大部分都是win2003的系统。

也许有解析漏洞?或者其他未授权访问?又或许更低级的漏洞?比如.. FckEditor?

于是配置了字典进行后台扫描..

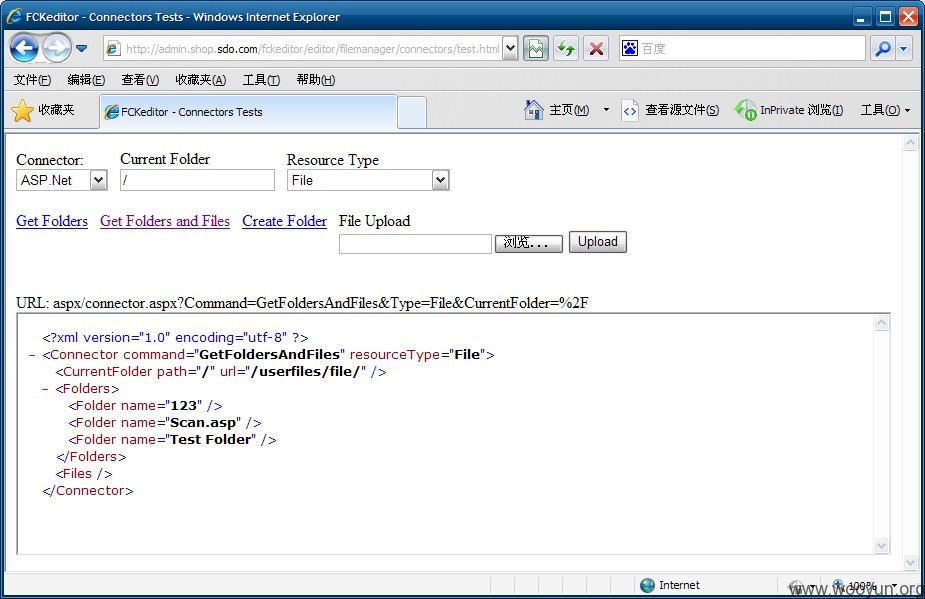

果然,在http://admin.shop.sdo.com/中发现了Fckeditor的test文件

目测这是盛大的道具商城管理系统。(里面应该会有好东西哇...)

一阵惊喜后却发现,并不能实现IIS解析攻击,因为文件被上传的了img.dfs.sdg-china.com - 盛大的一个文件服务器,并且有执行限制。

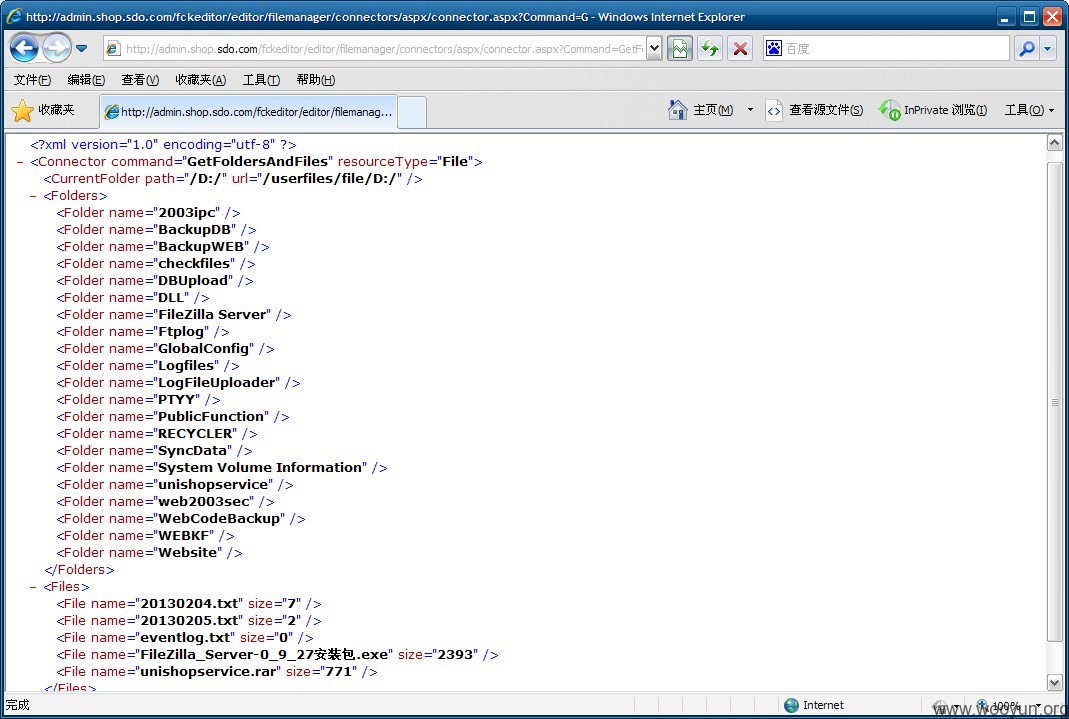

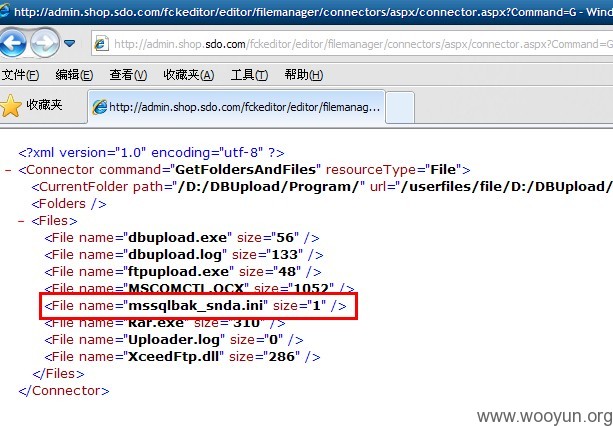

虽然有些失望,但突然想起,FCKeditor2.6.4前有遍历漏洞,一看这个站,2.6.3,然后遍历成功。

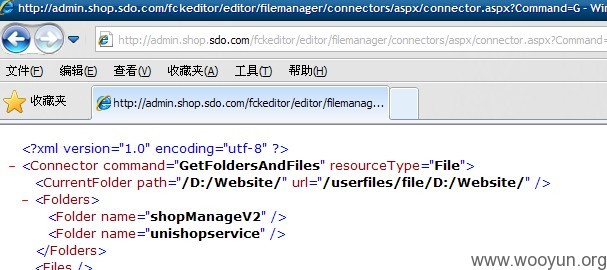

这样子就大概摸清楚了盛大服务器的基本特点:

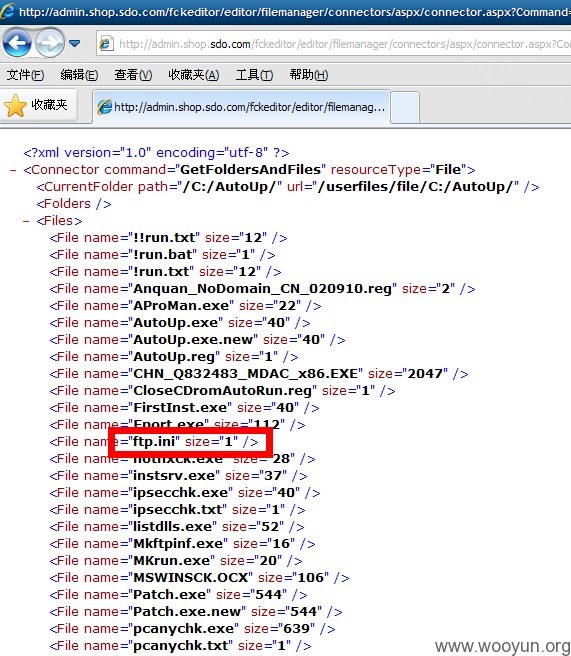

·C盘的Autoup文件夹内貌似有内网FTP信息

·D盘的DBUpload/Program文件夹内貌似也有FTP信息,且按照文件夹意义,貌似是上传数据库文件的。如果能拿到,那将对下一步渗透有很大的帮助

·此外还有BackupWEB,BackupDB,WebCodeBackup等敏感文件夹,盛大服务器的网站一般放在D:\Website\里。

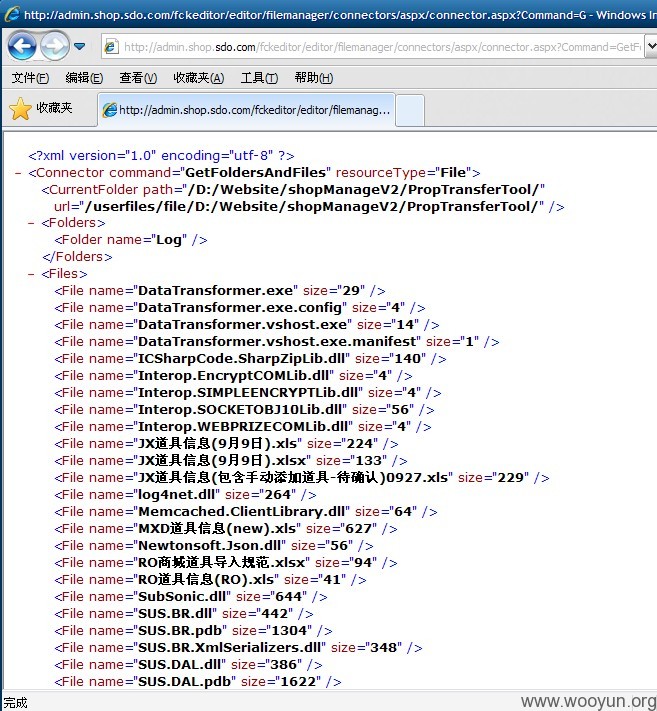

再回到网站目录。由于内核编译,即使遍历到了网站目录,也几乎不存在未授权访问的问题。盛大这一点还是做得挺棒滴。。。

进过一番测试,没能找到未授权访问的aspx程序。。。

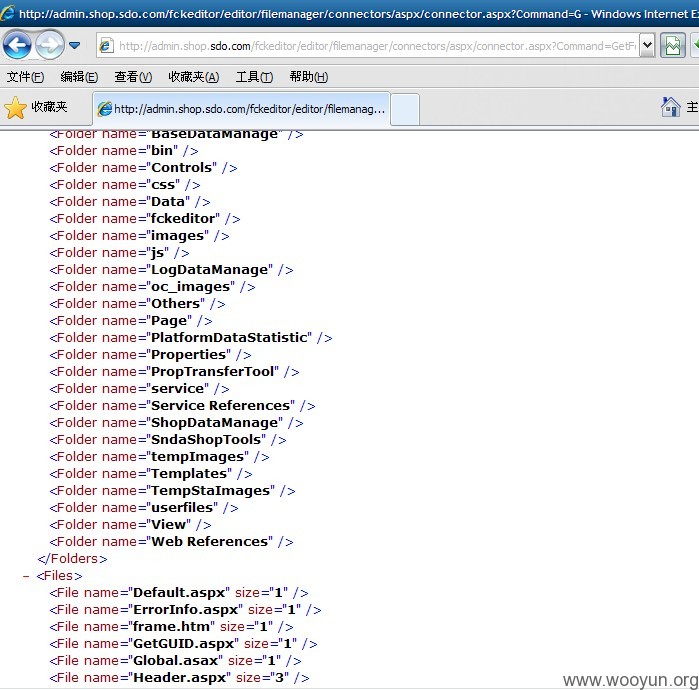

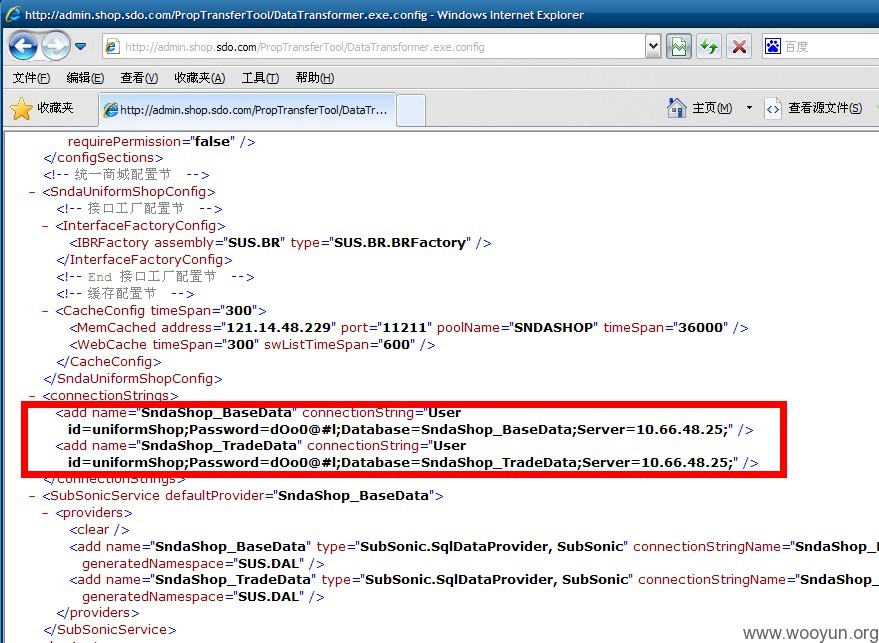

正准备放弃的时候,突然看到了目录下有个PropTransferTool的文件夹。然后手一滑,貌似里面有好东西哟。。。。。。

道具信息,导入规范神马的都没用。。。DataTransformer.exe.config? 貌似里面有好东西。。。?

但*.config貌似在.NET里是不允许被直接下载的呀。。。

那。。。 还是试试吧。。。

不抱希望地在http://admin.shop.sdo.com/后面加上了PropTransferTool/DataTransformer.exe.config,然后Enter。。

What the God! 居然能读到!!

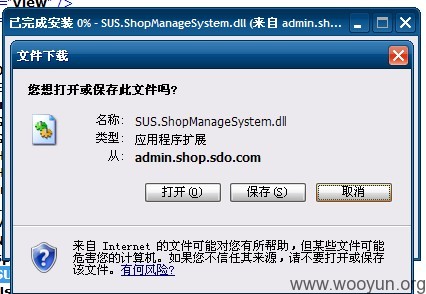

既然*.config能读到,那么*.dll呢?如果能下载到dll,通过.NET反编译,应该也能获取到一些有用的信息。。。虽然*.dll一般来说也不能直接被下载,但这站明显存在配置问题。。

然后,成功。。。

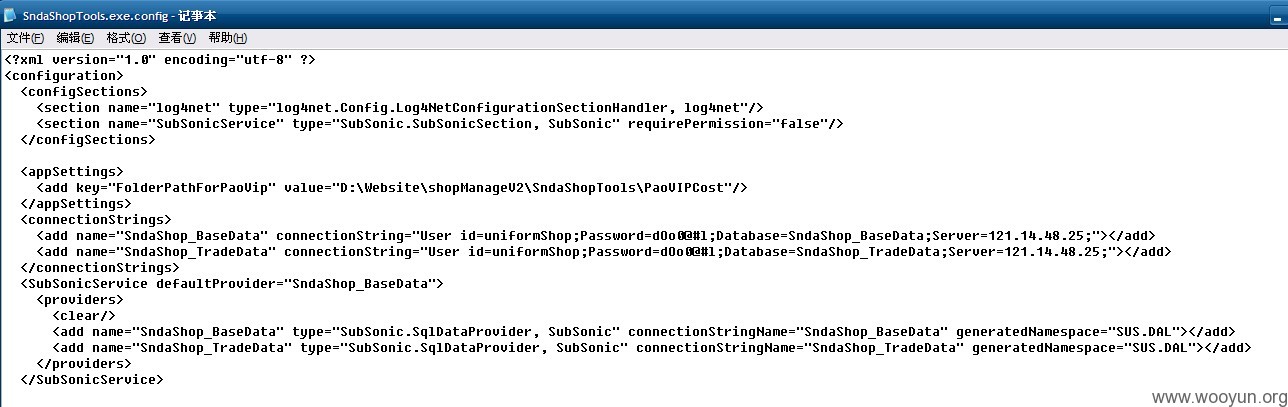

在SndaShopTools也发现.config文件,下载后发现了刚才内网数据库的外网访问地址

由于网络或其它原因,外网数据库反正没有连接上去。。。 = =

至于从Dll反编译的结果中看,也没有很多有价值的东西。。。

漏洞证明:

修复方案:

·将FCKeditor升级至最新版

·加强服务器的安全配置

·修改已经暴露的数据库密码

·求礼物~

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-03-26 10:16

厂商回复:

非常感谢您对我们的关注,继续努力。

最新状态:

2013-03-28:漏洞已修复,十分感谢