漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111482

漏洞标题:盛大主站两个URL跳转漏洞

相关厂商:盛大在线

漏洞作者: 大物期末不能挂

提交时间:2015-05-04 10:33

修复时间:2015-05-09 10:34

公开时间:2015-05-09 10:34

漏洞类型:URL跳转

危害等级:中

自评Rank:5

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-04: 细节已通知厂商并且等待厂商处理中

2015-05-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我有一个愿望,把每一个wooyun漏洞提交都写成wooyun知识库。

辛勤的劳动人民早起挖洞了!

五一劳动节快乐!

详细说明:

由于有一个是主站的url跳转漏洞,并且看起来主站跳转的使用频率比较高,所以自评rank选择了中。

厂商请直接看漏洞证明,详细说明部分只是写一些我学到的知识。

参考http://drops.wooyun.org/papers/58;http://drops.wooyun.org/papers/154

URL跳转漏洞

0x00:请看wooyun知识库,成因和危害就不多说了,知识库里已经很清楚了。

0x01:www.sdo.com主站的url跳转漏洞#1;

发现可以跳转之后找了找盛大以前的跳转漏洞,

WooYun: 盛大在线主站URL跳转(钓鱼)

WooYun: 盛大在线主站URL跳转(钓鱼) 二

可以发现此处以前被报过,过滤规则修复过。

但是修复的时候忽略了一点:当web服务器需要你用账号密码访问的时候,实际上你可以这样访问:http://账号:密码@网址,所以当url中是通过是否有某个域名来判断的话,可以通过@绕过。

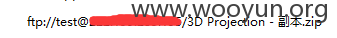

关于这个部分的内容在ftp上有很好的体现,用账号密码登录ftp后,右键文件查看属性就可以看到。

这个方法感觉是经常被忽略的,所以在这里说一下。

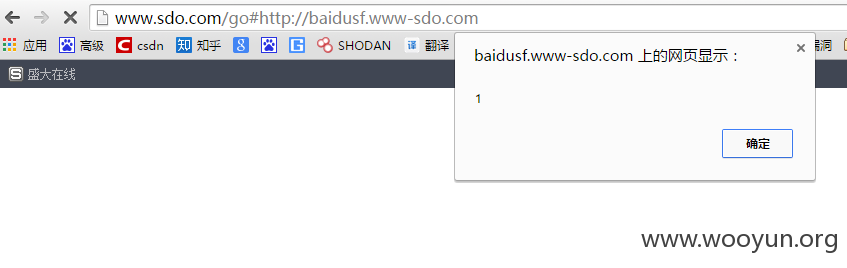

0x02 www.sdo.com主站的url跳转漏洞#2;

其实刚开始的时候我只找出了0x01的跳转漏洞,但是想把问题提交写成知识库,所以就搜索了wooyun上以往的url跳转漏洞,受启发找到了这个。

过滤不严就不多说了。

(多吐槽一句:http://baidusf.www-sdo.com居然是alert(1))

0x03 某分站url跳转漏洞:

google一下:site:sdo.com inurl:url很容易就找到了这个地方,没有做任何的过滤。

0x04 往期wooyun奇葩url漏洞

这个部分就和这个洞没有关系了,纯属娱乐。

WooYun: 奇虎360某站设计缺陷域名可导致被恶意利用(可用于绿标,博彩,钓鱼等)

360自己挖坑自己跳的url跳转漏洞。

WooYun: 百度url跳转及反射型xss

WooYun: 银率网一处url跳转漏洞可钓鱼

神奇的base64编码跳转漏洞

(个人观点:虽说base64编码之后不容易被人发现这是一个url跳转,但是这样无疑无法过滤了。一旦被人发现跳转,很容易就很利用,而且还会非常隐蔽。)

WooYun: Flash+chrome绕过腾讯URL跳转安全检测策略

利用浏览器特性造成的url跳转,个人觉得还是值得一看的。

漏洞证明:

1.主站的URL跳转漏洞

http://www.sdo.com/go#http://www.sdo.com:@www.baidu.com

http://www.sdo.com/go#http://baidusf.www-sdo.com

过滤规则不全造成的跳转。

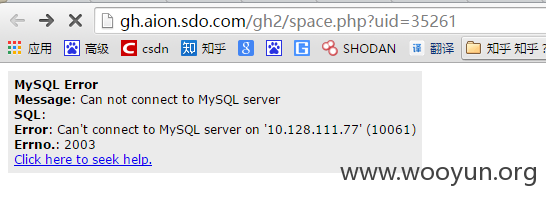

2.某分站url跳转漏洞

http://gh.aion.sdo.com/gh2/link.php?do=blog&id=32806&url=http://aion.duowan.com/0901/96292181713.html

URL完全没有过滤。

3.在发现了2中的url跳转漏洞之后,又发现了这个站的mysql报错回显没有关。

理论上报错回显存在可以采用报错注入的方式获取数据的。由于现在是无法连接到数据库,所以什么都获取不了。不过也说一下吧,建议关闭错误回显。

WooYun: 哇塞网mysql报错注入(附一只新手学习如何利用报错注入的过程)

修复方案:

1.补充规则

2.关闭错误回显

版权声明:转载请注明来源 大物期末不能挂@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-09 10:34

厂商回复:

漏洞Rank:2 (WooYun评价)

最新状态:

暂无