漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102929

漏洞标题:台灣鼎新電腦某系統通用命令執行

相关厂商:鼎新電腦

漏洞作者: fuckadmin

提交时间:2015-03-22 10:35

修复时间:2015-06-24 19:30

公开时间:2015-06-24 19:30

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-22: 细节已通知厂商并且等待厂商处理中

2015-03-26: 厂商已经确认,细节仅向厂商公开

2015-03-29: 细节向第三方安全合作伙伴开放

2015-05-20: 细节向核心白帽子及相关领域专家公开

2015-05-30: 细节向普通白帽子公开

2015-06-09: 细节向实习白帽子公开

2015-06-24: 细节向公众公开

简要描述:

一早聽說台灣hitcon來咱大烏雲了。

详细说明:

1.

鼎新電腦公司成立迄今三十餘年,員工人數1800人,資本額7.6億元,累積客戶50,000家以上;2010年台灣公開發行以上公司更有近60%的標竿企業為鼎新的客戶。

除了立足台灣外,自2002年起與神州數碼合資成立神州數碼管理系統公司,2008年整合成立鼎捷集團控股公司, 2009年神州數碼管理系統有限公司正式更名為鼎捷軟件有限公司,服務據點遍及中國大陸主要各省分與城市。

2.

EasyFlow GP已經可與鼎新自家入口網站、ERP、CRM、BI、文件管理等產品整合,自動化地執行簽核流程。其中入口網站扮演重要的角色,它補強EasyFlow GP協同作業方面的機制,像文件分享、事件公告、公布欄、行事曆等,與流程不直接相關的功能都交由它處理。

該系統由於使用使用基於Java基礎架構+中間件Jboss,并存在一個接口:invoker/JMXInvokerServlet,方便攻擊者遠程部署應用軟體,導致伺服器getshell。

3.

通過搜索引擎收集存在問題IP:

http://59.40.183.3:8086/

efgp.cpsww.com.tw:8080

workflow.e-lead.com.tw

ptflow.pttech.com.tw:8080

eip.sunten.com.tw:8086

efgp.wtenergy.com.tw

office.landseed.com.tw

ebpm.kemflo.com.tw

efgp.cmedia.com.tw

easyflow.klf.com.tw/

workflow.thpmg.com.cn

mefgp.jochu.com:8080

efgp.htenergy.com.tw

efgp1.leadtek.com.tw

4.

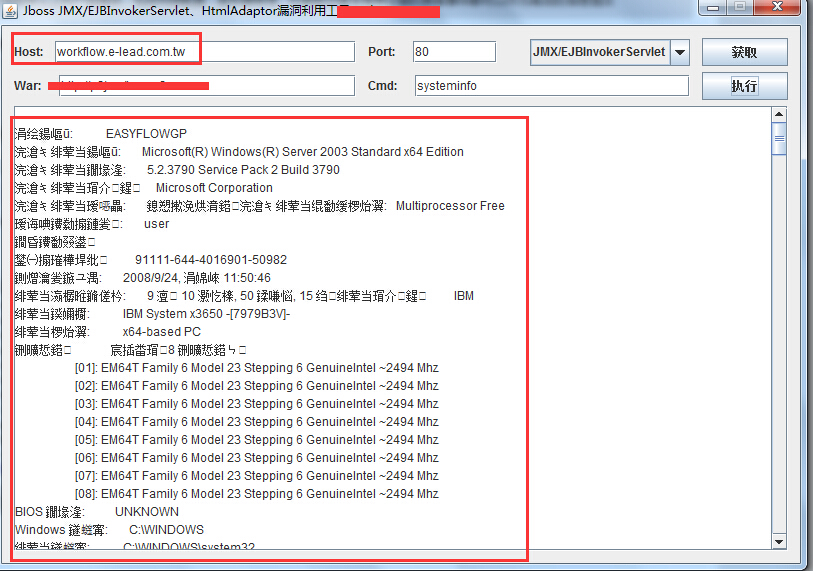

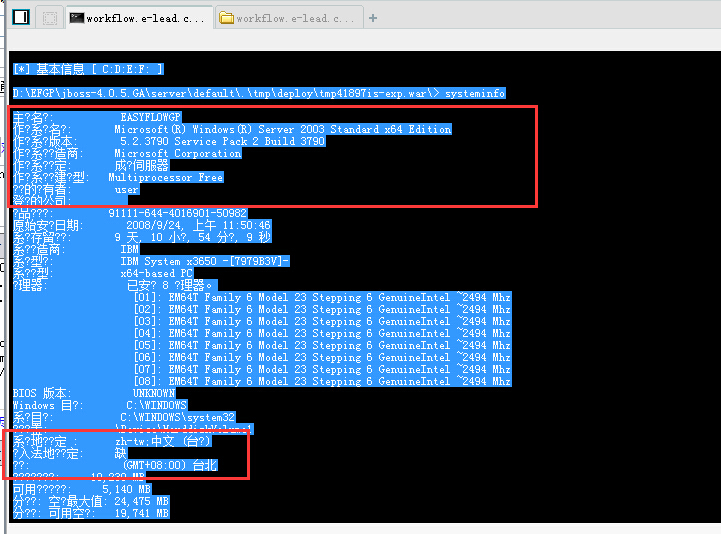

getshell演示:

workflow.e-lead.com.tw

遠程命令執行systeminfo

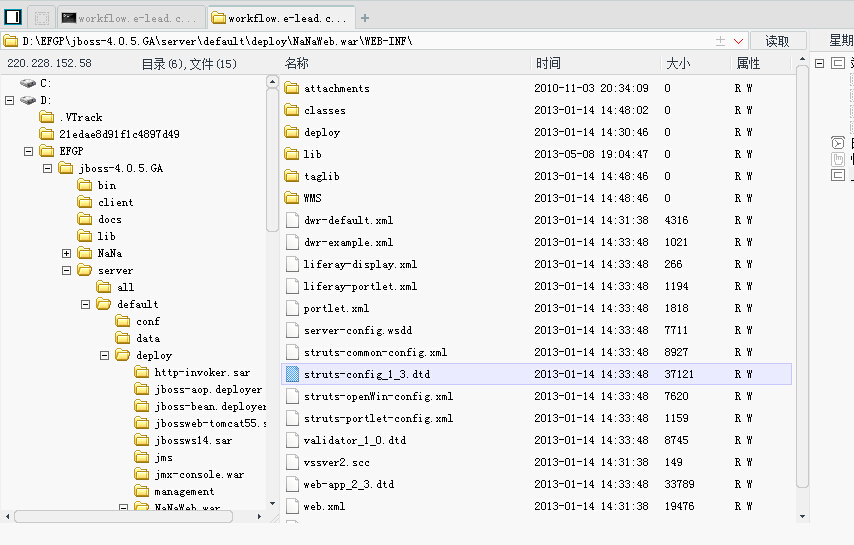

菜刀連接

發現是內網伺服器哦!

來張內網近照圖

漏洞证明:

1.

鼎新電腦公司成立迄今三十餘年,員工人數1800人,資本額7.6億元,累積客戶50,000家以上;2010年台灣公開發行以上公司更有近60%的標竿企業為鼎新的客戶。

除了立足台灣外,自2002年起與神州數碼合資成立神州數碼管理系統公司,2008年整合成立鼎捷集團控股公司, 2009年神州數碼管理系統有限公司正式更名為鼎捷軟件有限公司,服務據點遍及中國大陸主要各省分與城市。

2.

EasyFlow GP已經可與鼎新自家入口網站、ERP、CRM、BI、文件管理等產品整合,自動化地執行簽核流程。其中入口網站扮演重要的角色,它補強EasyFlow GP協同作業方面的機制,像文件分享、事件公告、公布欄、行事曆等,與流程不直接相關的功能都交由它處理。

該系統由於使用使用基於Java基礎架構+中間件Jboss,并存在一個接口:invoker/JMXInvokerServlet,方便攻擊者遠程部署應用軟體,導致伺服器getshell。

3.

通過搜索引擎收集存在問題IP:

http://59.40.183.3:8086/

efgp.cpsww.com.tw:8080

workflow.e-lead.com.tw

ptflow.pttech.com.tw:8080

eip.sunten.com.tw:8086

efgp.wtenergy.com.tw

office.landseed.com.tw

ebpm.kemflo.com.tw

efgp.cmedia.com.tw

easyflow.klf.com.tw/

workflow.thpmg.com.cn

mefgp.jochu.com:8080

efgp.htenergy.com.tw

efgp1.leadtek.com.tw

4.

getshell演示:

workflow.e-lead.com.tw

遠程命令執行systeminfo

菜刀連接

發現是內網伺服器哦!

來張內網近照圖

修复方案:

1.刪除對外接口

2.限制外網訪問

版权声明:转载请注明来源 fuckadmin@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-26 19:28

厂商回复:

感謝通報

但怎麼證明您提的invoker/JMXInvokerServlet問題

是由鼎新系統造成的?

最新状态:

暂无