漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017172

漏洞标题:新浪微博还一处CSRF刷粉丝【非常严重】

相关厂商:新浪微博

漏洞作者: 风萧萧

提交时间:2013-01-10 16:09

修复时间:2013-02-24 16:10

公开时间:2013-02-24 16:10

漏洞类型:CSRF

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-10: 细节已通知厂商并且等待厂商处理中

2013-01-10: 厂商已经确认,细节仅向厂商公开

2013-01-20: 细节向核心白帽子及相关领域专家公开

2013-01-30: 细节向普通白帽子公开

2013-02-09: 细节向实习白帽子公开

2013-02-24: 细节向公众公开

简要描述:

1.加关注的接口POST变GET;

2.不只是刷粉丝呢,xss可以偷身份,csrf同样可以的!

详细说明:

1.是这个站点撒:http://caipiao.weibo.com,先登录,将信息填好撒!

2.加关注的接口本来是一个POST请求的,结果我简单试了下,直接GET也可以撒,这个不能原谅哦,如下:

直接访问,再看看微博关注了谁吧:

漏洞证明:

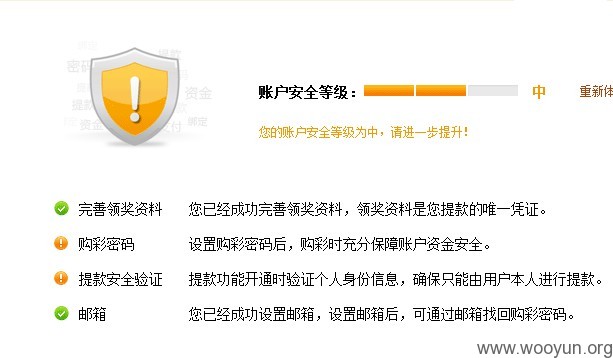

3.再看另一个问题,CSRF绑定邮箱,再取回密码,进入【安全中心】:

4.在邮箱那里,点击立即设置,填好事先准备的QQ邮箱:

5.将该请求抓下,准备一个POST请求的POC页面,这个要是能GET,麻烦就大了:

6.把链接发给指定的人撒,QQ邮箱来邮件了:

7.用另一个微博账号点击上述链接,成功绑定!

修复方案:

1.CSRF要彻底检查下啊,不只是这两个地方;

2.绑定邮箱的地方经实践证明,可以直接GET的,麻烦大了

3.关键接口没有做用户验证,比如提示用户首先输入密码才可绑定邮箱或手机,哪怕设置一个图片验证码也可防止这种情况;

4.礼物啊礼物!

版权声明:转载请注明来源 风萧萧@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2013-01-10 16:19

厂商回复:

多谢提供,此问题已经内部发现并通知了相关负责人进行修复。

最新状态:

暂无