漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017303

漏洞标题:我又是如何日刷千万新浪微博粉丝的

相关厂商:新浪微博

漏洞作者: 风萧萧

提交时间:2013-01-14 16:36

修复时间:2013-02-28 16:37

公开时间:2013-02-28 16:37

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-14: 细节已通知厂商并且等待厂商处理中

2013-01-14: 厂商已经确认,细节仅向厂商公开

2013-01-24: 细节向核心白帽子及相关领域专家公开

2013-02-03: 细节向普通白帽子公开

2013-02-13: 细节向实习白帽子公开

2013-02-28: 细节向公众公开

简要描述:

大家都知道微博加关注,是两个微博用户的事情对吧!一个是被关注的对象,新浪微博定义的参数名是uid,另一个是去关注他的粉丝,新浪微博定义的参数名是fromuid。一般情况下,fromuid就是你自己的新浪微博id号!但是如果在传输的过程中,你改变了这个fromuid号,那么谁去关注了uid对象呢?如果uid填写成wooyung2,再将请求爆破一千万次,那么乌云是否有千万粉丝了呢?CSRF什么的真是弱爆了!

擦,别瞎想了,洗洗睡吧!

详细说明:

1.好吧,有点标题党,但是确实是真实的事情!在说漏洞细节之前,先举报一张图撒,刷粉丝多挣钱啊:

2.出问题的站点是:

现在我的微博粉丝只有5个人哈!

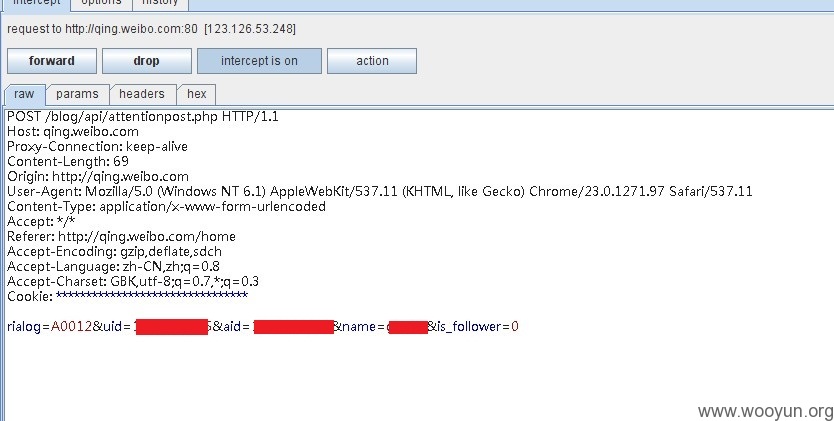

3.我随便找个人关注下,注意这个时候要抓包啊!

POST请求如下:

上述两个参数中最重要的是uid,就是粉丝的id号,默认是本次请求的账户id,aid是关注的对象,也就是需要刷粉丝的那位客观!

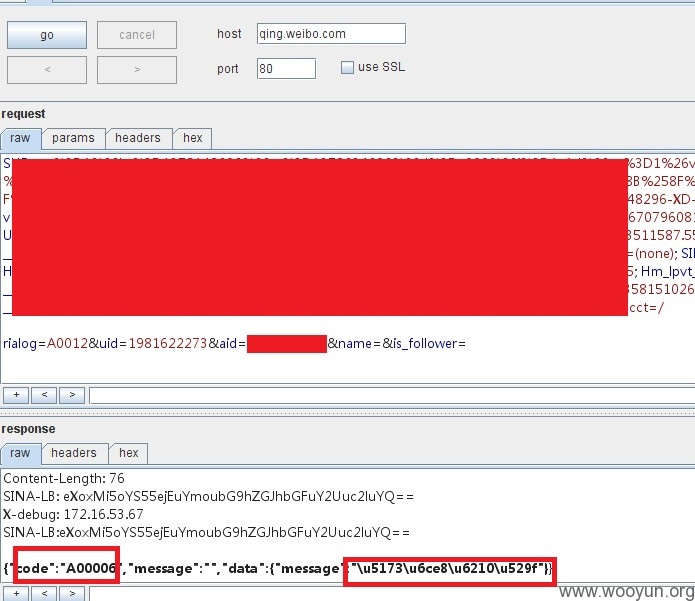

4.为了演示漏洞效果,这次我不帮乌云刷粉丝了,而是把乌云账号刷成我的粉丝(一是想说明漏洞的真实性:我不会去控制乌云微博的对吧,二是提高乌云微博的出镜率,希望大家通过正常手段去关注乌云)。大家还记的乌云uid号么:1981622273。

5.开始了,构造POST的请求如下,uid写乌云的账号,aid写我自己的账号,其他不变,查看返回吧!

6.再看下实际效果,成功俘虏乌云成为我的粉丝:

漏洞证明:

7.如果我将本次POST的请求发送给burpsuite的intruder模块,uid设置成10位数字去遍历,我会日刷千万粉丝么?

修复方案:

我尝试了多少次的失败才有这一次的发现!

版权声明:转载请注明来源 风萧萧@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2013-01-14 18:04

厂商回复:

多谢提供,已经安排人员处理了。轻博客和微博是不同的项目,此漏洞只影响到轻博客的粉丝。

最新状态:

暂无