漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-09268

漏洞标题:手机土豆网SID劫持

相关厂商:土豆网

漏洞作者: zhk

提交时间:2012-07-06 10:07

修复时间:2012-07-11 10:07

公开时间:2012-07-11 10:07

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-07-06: 细节已通知厂商并且等待厂商处理中

2012-07-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

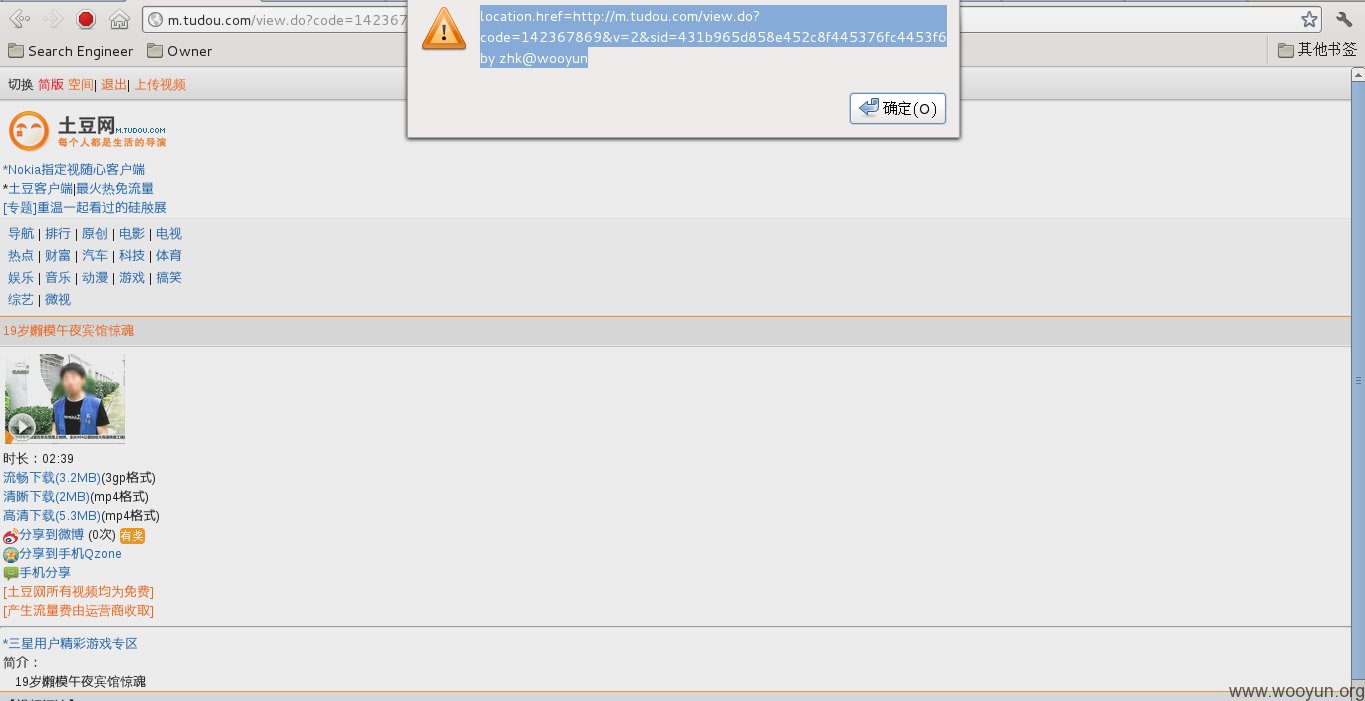

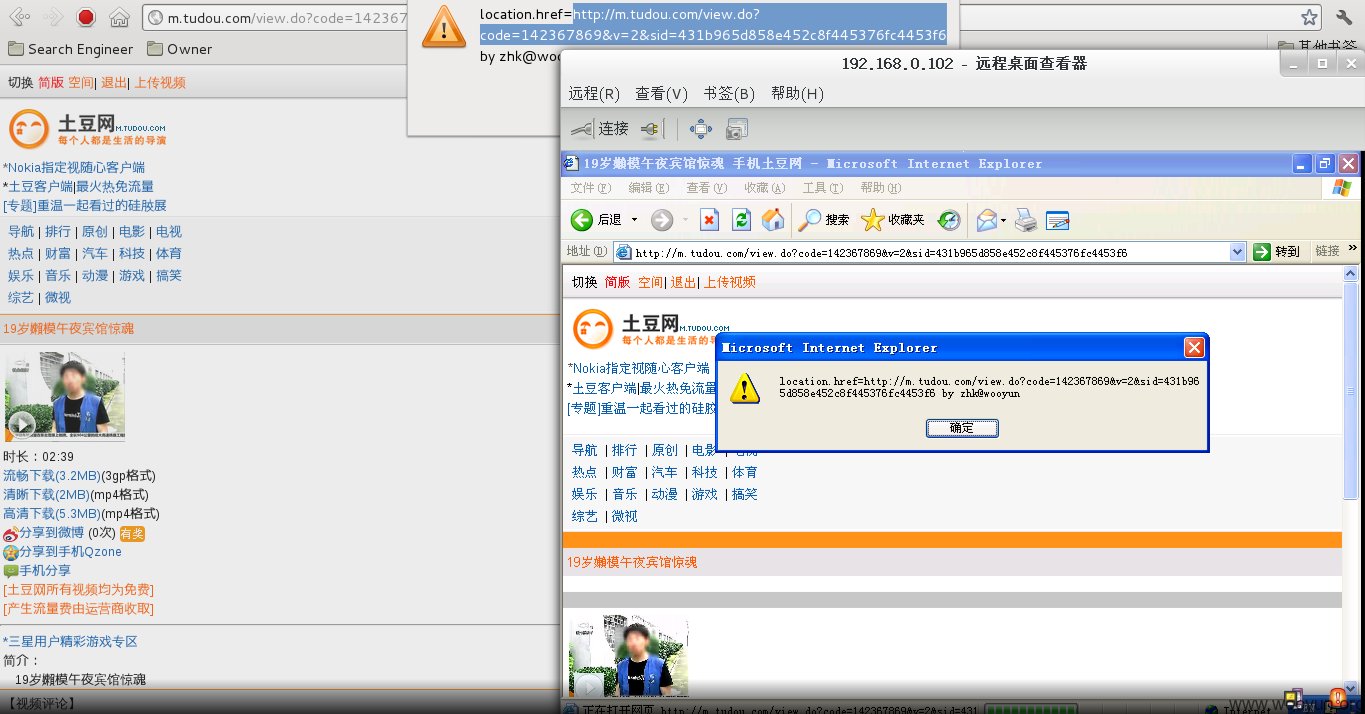

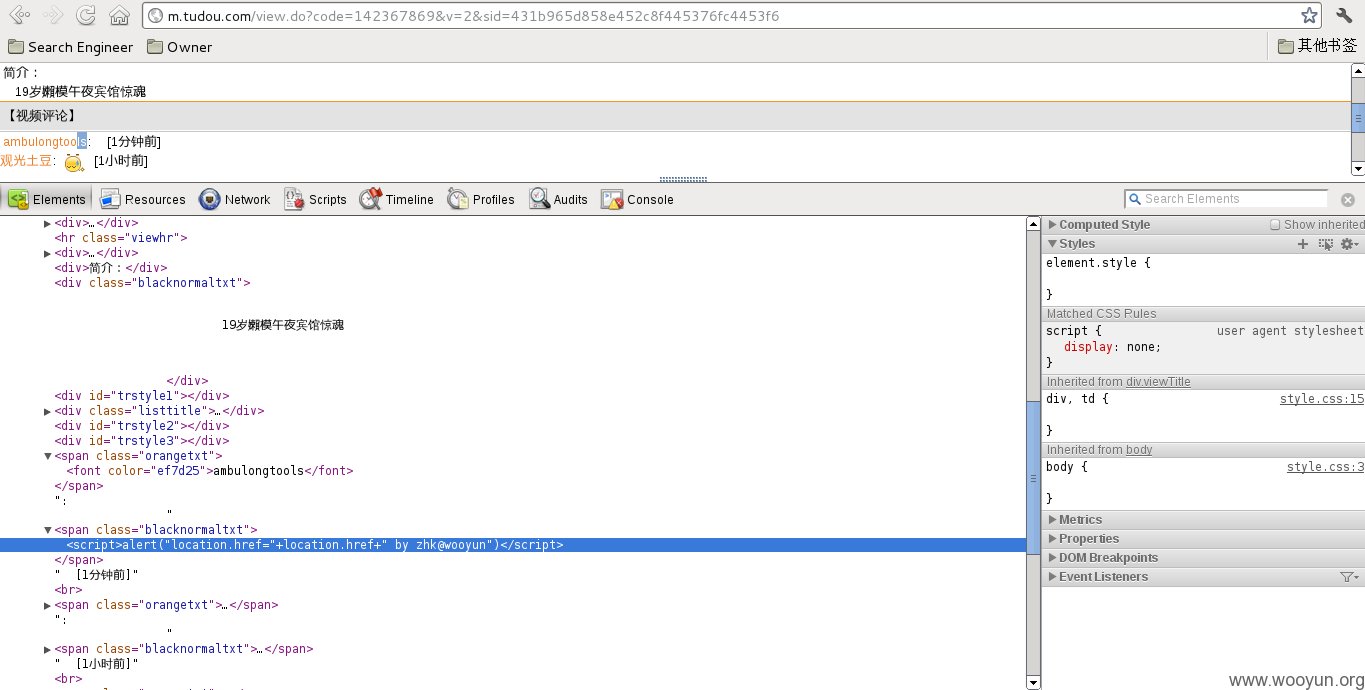

手机土豆网SID劫持,结合xss

详细说明:

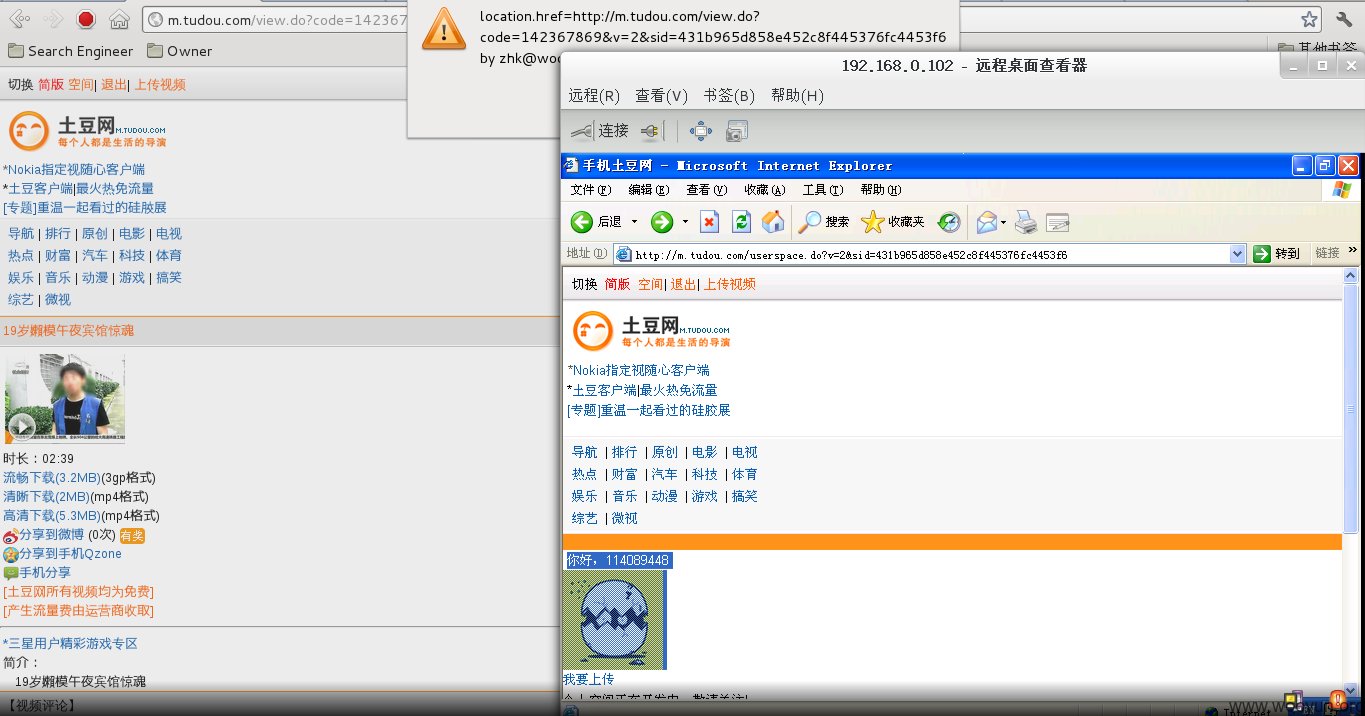

http://m.tudou.com/view.do?v=2&sid=431b965d858e452c8f4453***(就是此处的SID)&code=146240234

直接用SID可以绕过验证

结合刚刚发的XSS可以获取SID,也可以通过外部的PHP链接获取SID(只需要一处能够加外链的地方,比如发表日志的地方)

可用HTTP_REFERER获取

漏洞证明:

修复方案:

sid加入其它验证,如果只补XSS,还是有可能用其它方法利用的,比如诱导用户点击连接到外面或者加入外链用HTTP_REFERER获取

版权声明:转载请注明来源 zhk@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-07-11 10:07

厂商回复:

漏洞Rank:7 (WooYun评价)

最新状态:

暂无