漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-07248

漏洞标题:网路岗8钓鱼式盗取QQ密码(分析过程)

相关厂商:腾讯

漏洞作者: New4

提交时间:2012-05-17 16:44

修复时间:2012-05-22 16:45

公开时间:2012-05-22 16:45

漏洞类型:钓鱼欺诈信息

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-05-17: 细节已通知厂商并且等待厂商处理中

2012-05-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

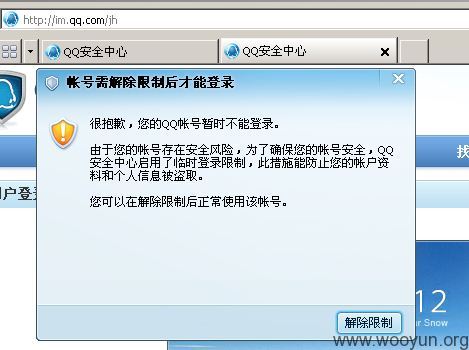

网路岗软件会针对安装QQ的计算机进行攻击已经严重威胁用户隐私,首先会针对QQ登陆过程进行拦截导致QQ提示“账户异常”,随后劫持http://im.qq.com/jh网站尝试盗取QQ用户密码!成功后利用QQ密码对QQ用户进行聊天记录监控!!!

详细说明:

网路岗软件会针对安装QQ的计算机进行攻击已经严重威胁用户隐私,首先会针对QQ登陆过程进行拦截导致QQ提示“账户异常”,随后劫持http://im.qq.com/jh网站尝试盗取QQ用户密码!成功后利用QQ密码对QQ用户进行聊天记录监控!!!

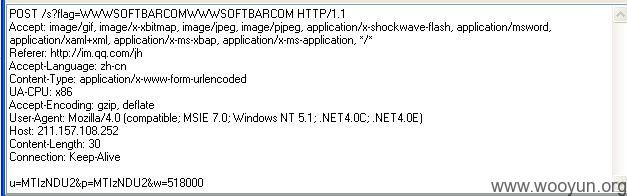

劫持后的页面密码使用BASE64加密可被嗅探并解密还原:

漏洞证明:

劫持QQ客户端

被钓鱼后密码提交包

钓鱼页面包含“<!-- saved from url=(0077)http://aq.qq.com/cn/services/abnormal/abnormal_index -->” 信息可直接判断是否被替换。

修复方案:

QQ客户端升级修改关键算法防止数据包传输过程中被非法篡改。

由于网路岗使用QQ协议进行攻击,我想涉及的版本应该包含2010-2012 请腾讯公司尽快升级确保用户的安全。

版权声明:转载请注明来源 New4@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-05-22 16:45

厂商回复:

漏洞Rank:8 (WooYun评价)

最新状态:

暂无