#1 获取边缘系统信息

写了个自动化python脚本,通过google搜索tencent.com公司域名,site:tencent.com 之类的原理,可参考google hacking。

#2 抽象信息细化

收集网页内容可能出现的LINK,可正则匹配或人工判断是否也属于腾讯旗下,我最终在http://isux.tencent.com/about 腾讯设计团队下面的一堆连接找到了本次测试的目标;

#3 目标确定、指纹分析

通过针对收集到的业务系统列表,采取老太太吃柿子的方法:“捡软的吃”!

/

指纹分析结果采用了:

#4 针对收集到的信息自动化FUZZ

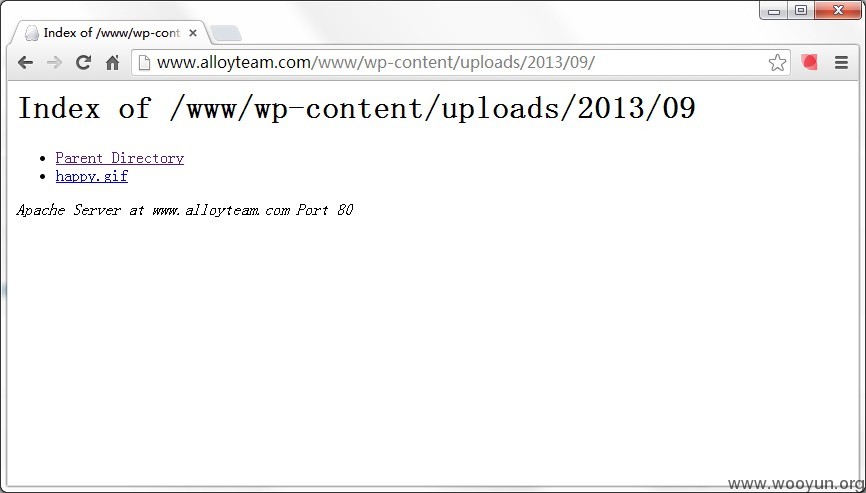

结果发现只有www.alloyteam.com这台服务器没有加固,wp-login.php wp-admin 后台均可以访问。

上面是针对Wordpress自动化的工具输出的用户列表,最终利用字典匹配到了Pel用户的密码:112***

恩,有人会说了,没有插件、模板编辑,你拿不到shell呀~~ ,而且还不在qq.com、tencent.com的主域下(xss类的利用都没用),傻逼了吧!

#5 不要只看到表象,尽可能将自己已知的知识、测试方法都用上

把能想的方法都测试了个遍,最后恰好服务器采用的Nginx中间件,恰好是业务人员自己搭建的服务器,恰好腾讯的安全团队对这台服务器没有备案!

Thanks God! 这就是运气(运气有时可能只属于那些一直在坚持的人们!)

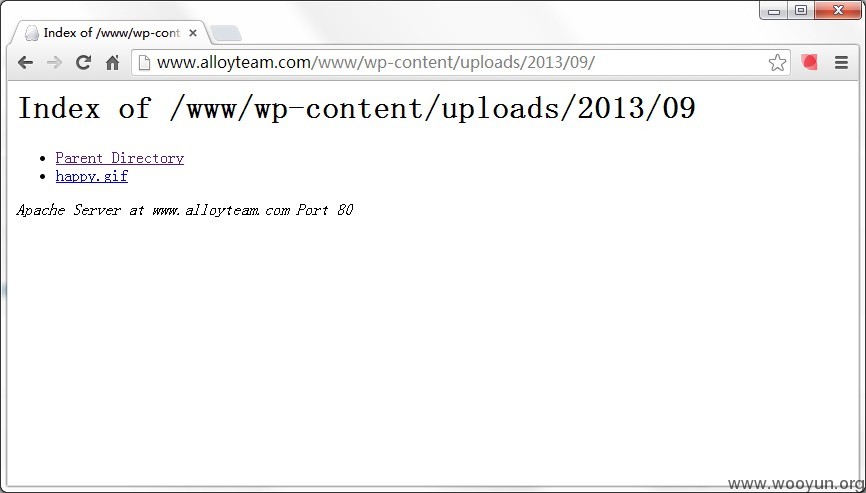

恰好这台Nginx没配好,存在解析漏洞,上传附件后,直接/a.php获得SHELL

还可以目录遍历,这里是我的SHELL图片。

#6 个人失误导致测试失败

由于个人的一些测试习惯,喜欢将带有caidao.exe一句话的后门加载至图片中,上传到对方服务器,以确认是否测试成功。

由于腾讯在服务端采用了全量HTTP日志监控+另外的一些变态行为(监控系统程序的调用/bin/sh,/bin/bash),菜刀从客户端传入到服务端的参数名称早已列入黑名单,各种shell的cookie_name也列入黑名单。

个人的习惯疏忽,小看了这种WAF规则,也小看了腾讯的资源处理能力,最后被入侵检测规则匹配到,宣告本次测试失败。

各大互联网公司厂商可以学习腾讯的防御机制,白帽子们可以思考,遇到这种环境怎么破?

#7 对抗会持续存在

后续又对腾讯的某个基于java的边缘系统进行了测试,最终未被检测系统发现(本系列将会有续集),看来腾讯暂时只在现有擅长的维度里强悍,但以腾讯的财力来说,被他们发现是迟早的事,所以对抗将永不停息。

#1 成功获得SHELl

#2 腾讯系统监控系列

#3 bash 监控

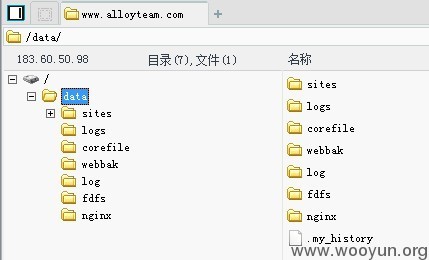

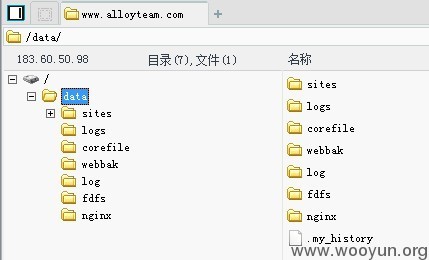

/data/.my_history

#4 PHPINFO

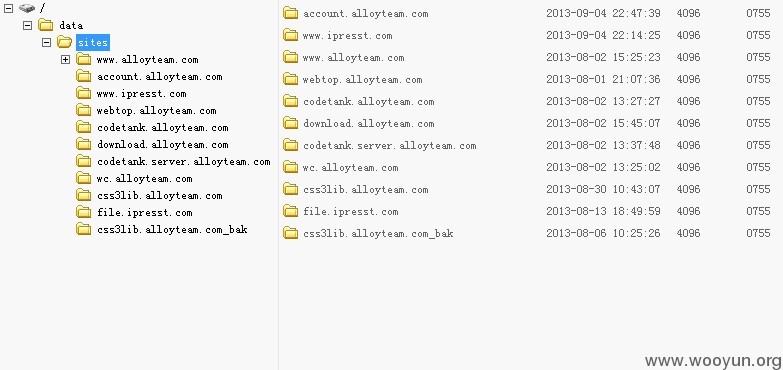

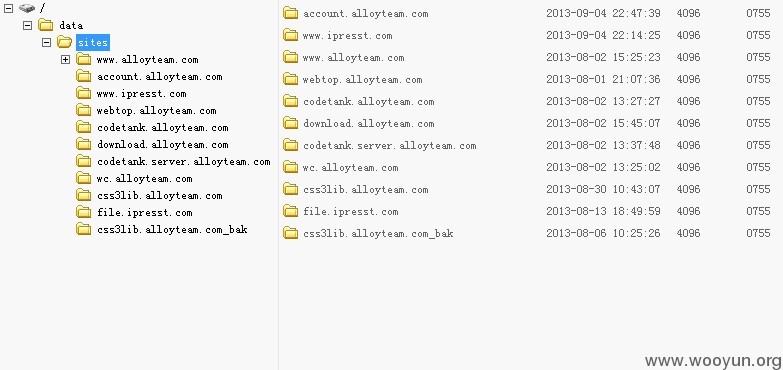

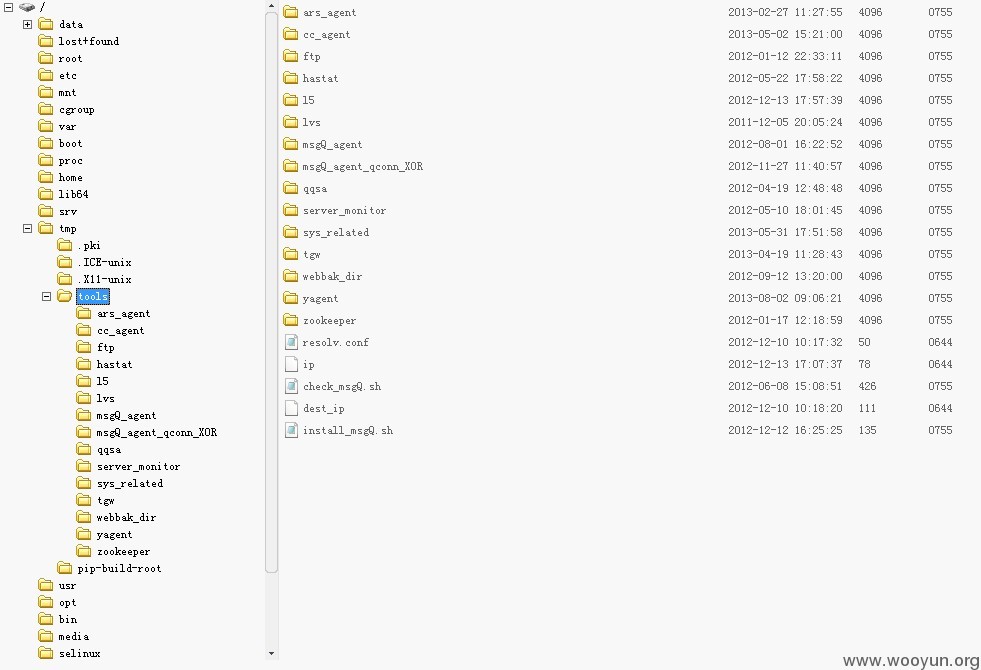

#5 漫游内网

参考结界师出现过的内网信息:

WooYun: 我是如何漫游腾讯内部网络的

海象平台

http://10.130.74.19

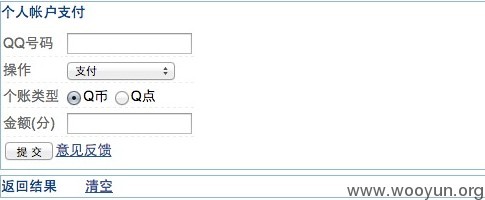

#6 最后,冲QB接口哟~