漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-03588

漏洞标题:腾讯企业邮箱权限认证控制不严以及多个不安全因素

相关厂商:腾讯

漏洞作者: 路人甲

提交时间:2011-12-09 23:16

修复时间:2012-01-08 23:16

公开时间:2012-01-08 23:16

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:6

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-12-09: 细节已通知厂商并且等待厂商处理中

2011-12-12: 厂商已经确认,细节仅向厂商公开

2011-12-22: 细节向核心白帽子及相关领域专家公开

2012-01-01: 细节向普通白帽子公开

2012-01-11: 细节向实习白帽子公开

2012-01-08: 细节向公众公开

简要描述:

公司邮箱搬迁到腾讯企业邮箱刚一周,免费邮箱还不错,赞一个。但是也发现了好几个bug。除了直接与微博反馈的,还发现了一些安全弱点。鉴于微博反馈的处理速度不佳,那就发这里吧。

详细说明:

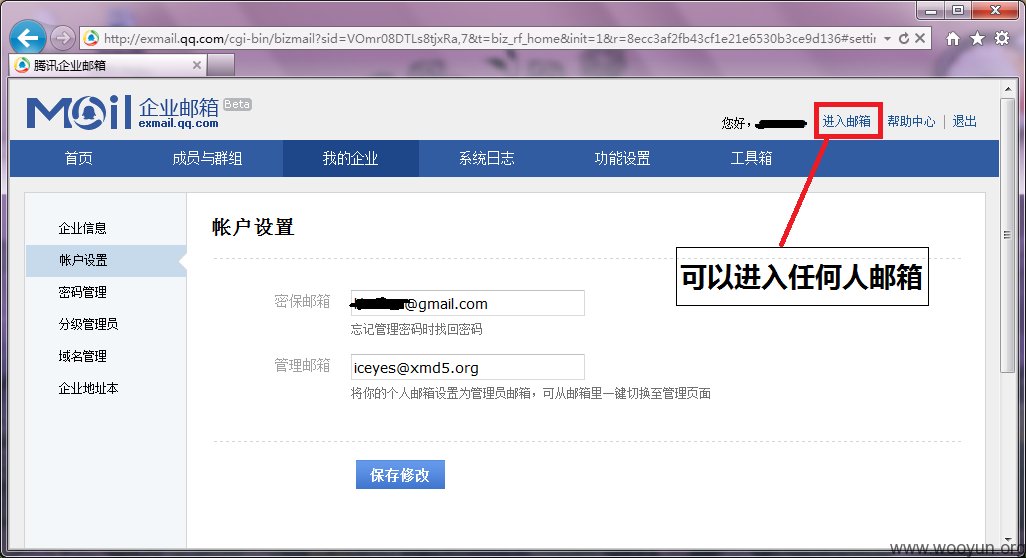

1.腾讯企业邮箱管理控制台进入设置的管理员的邮箱不需要密码,可通过反复修改管理员的邮箱进入任意个人邮箱。

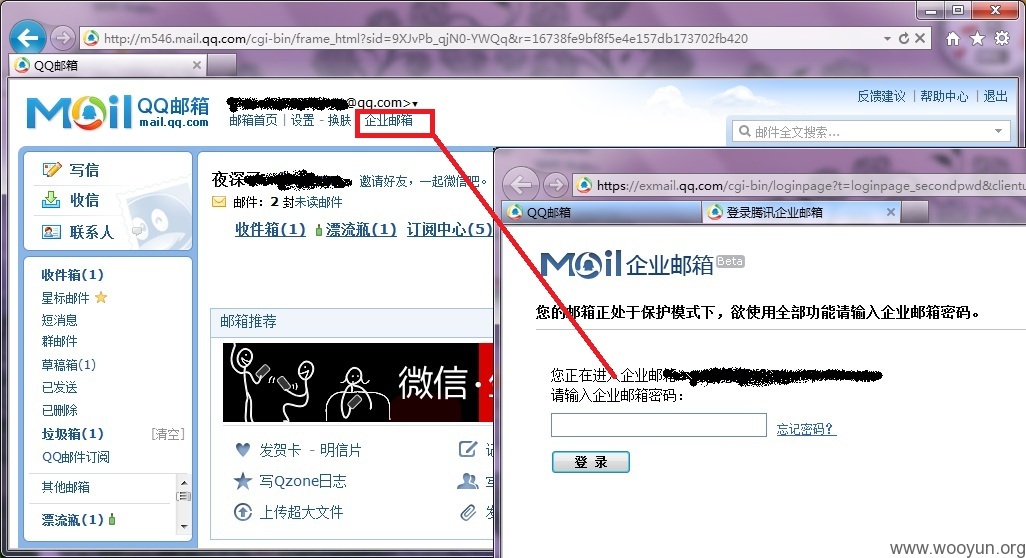

2.在预设的管理员个人邮箱中可以直接进入管理平台,不需要其他验证,如果管理员邮箱被盗,后果不堪。

3.如果在后台设置了管理员邮箱,在个人邮箱右上角通过“联系管理员”链接即可知道管理员真实邮箱。如果后台设置了“企业地址本”共享,可获取更多的管理员资料,容易被社。

绑定管理员邮箱,用户体验不错,但也可能是噩梦的开始。

有目的的攻击可能从pop密码嗅探开始,结合社工,最终可静悄悄的监控整个企业的邮件。

另外负责邮箱维护的IT人员可能非法窥探他人邮件。

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2011-12-12 09:55

厂商回复:

thanks

最新状态:

暂无