漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06087

漏洞标题:关于qqlogin.exe的兼容性以及溢出执行和KeyCrypt.sys蓝屏问题

相关厂商:腾讯

漏洞作者: 冯稀饭

提交时间:2012-04-15 17:56

修复时间:2012-04-16 09:29

公开时间:2012-04-16 09:29

漏洞类型:远程代码执行

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-15: 细节已通知厂商并且等待厂商处理中

2012-04-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

qqlogin.exe对于IE7的不兼容和代码的执行和KeyCrypt.sys蓝屏问题

详细说明:

我是一个游戏爱好者,在家的时候因为电脑经常更新,所以没有出现过DNF或者是CF和系统不兼容的情况。但是公司因为系统都是GHOST所以出现这个问题。

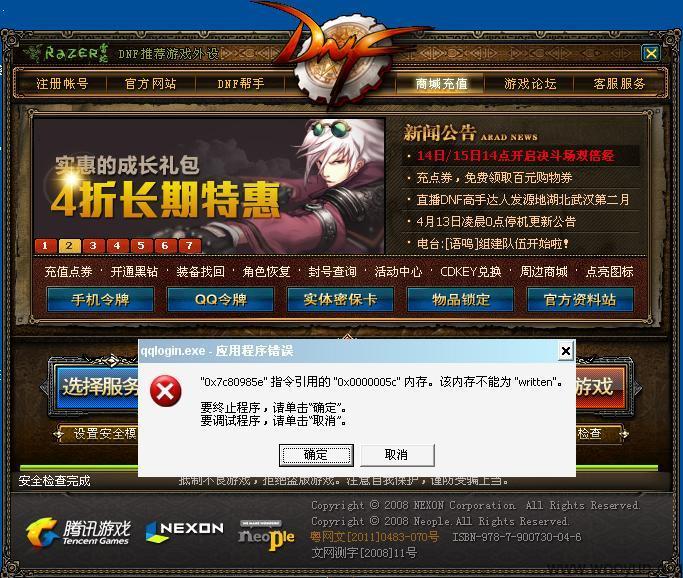

具体表现为:昨天买的电脑今天下载好DNF和CF后,准备开始运行,但是在TenProjext的检测过去后,出现了

,我一开始以为是系统的管理权限或者是某个组建和程序不兼容,通过工具还原了所有的默认设置,但是再次运行依然如此。为保险期间,我把DNF文件夹拖入到虚拟机里,在开启NOD32和小红伞的情况下运行,一切正常。我用OD把qqlogin.exe的执行跟踪了一边才发现程序代码里使用的函数调用了过多的IE8的函数和参数,但是我自己的系统是IE7的,虚拟机因为经常要做测试,也是IE8。并且程序在代码段里执行了一段不知名的shellcode,目前还没解出是什么程序。我尝试把这段shellcode剔除,换成本地的纸牌文件竟然可以执行。不知道是不是文件头没有对shellcode的异或方式进行限制。

希望数字娱乐或者互娱的相关工作人员,能把这个qqlogin.exe从新编写下,把里面的关于IE兼容性的代码重构下,同时把调用shellcode的形式和异或加密的方式做一个限制,否则有心人掌握了,将会遗祸无穷。试想下,多少人在玩DNF和CF把,一旦成为溢出执行被做成其他的远程执行或者CMD的话。僵尸网络就出现了。。。

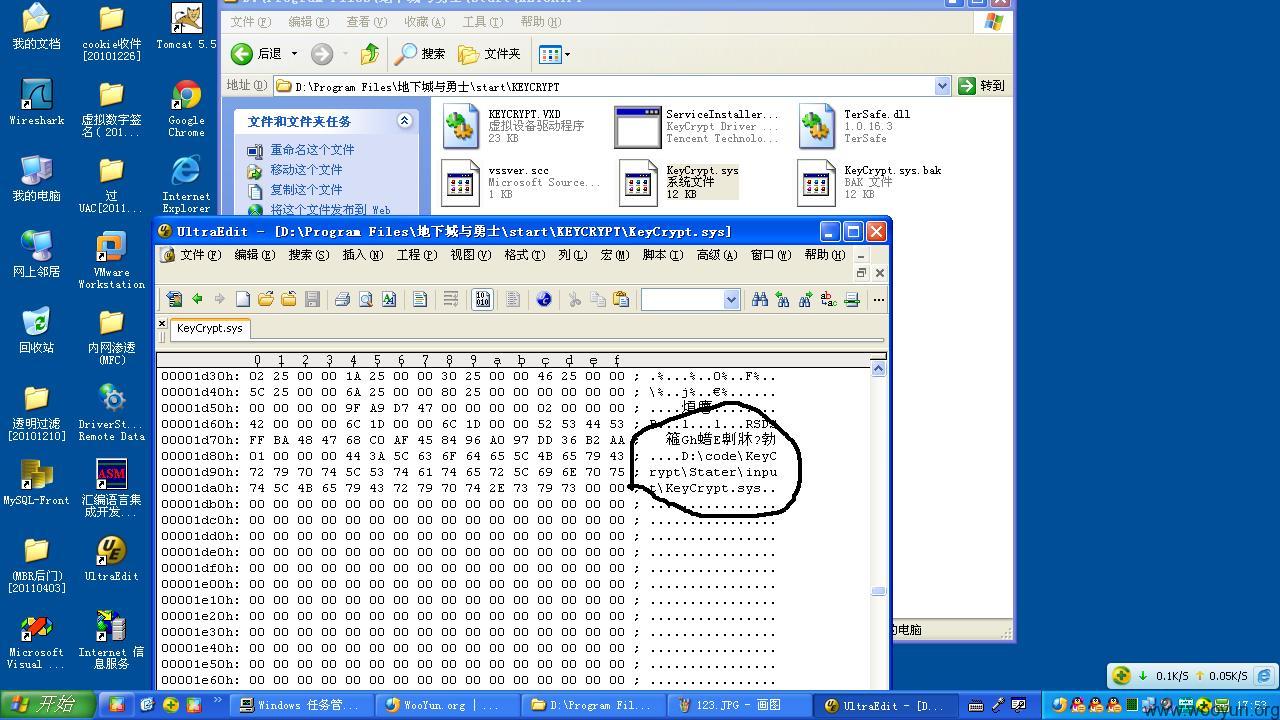

其次是KeyCrypt.sys,这个是你们自己写的按键保护驱动文件,但是这个文件情况是这样的,以前我是03系统的时候没出现过问题,后来有好几次,我在朋友那里用2000或者XP SP3玩的时候经常会出现蓝屏,因为朋友不玩游戏所以没有在意,我今天也特意用softice调试了下KeyCrypt,发现对于键盘接收的影响有延迟,虽然你们试用tensafe来随时检测有否键盘记录装置在记录密码,但是程序调用的方式和算法真的是有问题。这样解释了在登录输入密码的时候很多时候,明明已经检测完毕了进度条也走完了,但是键盘依然无法输入,但是在其他地方使用就正常。 这一点希望改进,同时通过调试还是没有发现因为什么问题导致系统蓝屏。我使用的几个系统是 xp sp3+ie7,XP SP3+IE8,VISITA+IE8

还有最后一个问题 你们的KeyCrypt.sys这个文件的底部这段是什么意思?访问文件?可是我D盘既没有CODE这个文件夹 也没有SYS的文件啊。。。我的D盘是光驱啊。或者是历史遗留问题?希望能解决。

漏洞证明:

修复方案:

版权声明:转载请注明来源 冯稀饭@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2012-04-16 09:29

厂商回复:

非常感谢您的报告,但是我们认为不是安全问题,我们会加强驱动的兼容性问题。

最新状态:

暂无