漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-01982

漏洞标题:联想驱动控件远程代码执行

相关厂商:联想

漏洞作者: 路人甲

提交时间:2011-04-25 18:17

修复时间:2011-04-30 21:00

公开时间:2011-04-30 21:00

漏洞类型:远程代码执行

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-04-25: 细节已通知厂商并且等待厂商处理中

2011-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

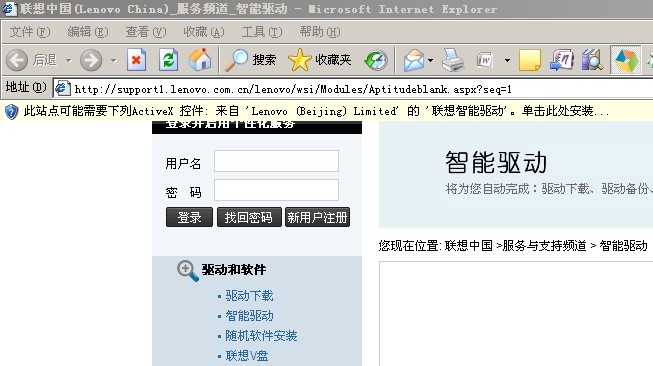

联想官方提供的远程更新驱动控件存在安全问题,可能导致攻击者利用该控件在联想机器上执行恶意程序

详细说明:

漏洞证明:

http://219.142.122.159/IdeaEDriver/driver.html

在js/driver.js里

客户端需要更新的驱动和信息都由任意的第三方制定,攻击者只要使用将信息来源指定为自己可控的地方就可以实现攻击了

修复方案:

将驱动的更新来源限制为联想官方自己域名并且不允许第三方自定义

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2011-04-30 21:00

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

2011-05-02:请问攻击者如何将信息来源指定为自己可控的地方?是通过该控件本身的安全缺陷,还是借助另外与此问题无关的其他方法(如入侵主机修改引用页面,ARP欺骗,劫持等等)?欢迎继续讨论,看看我们能做些什么来增强安全。