漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098878

漏洞标题:大学某通用系统getshell(涉及众多大学)+看我如何重置所有用户密码

相关厂商:高等教育出版社有限公司

漏洞作者: 路人甲

提交时间:2015-03-01 11:45

修复时间:2015-06-04 08:38

公开时间:2015-06-04 08:38

漏洞类型:远程代码执行

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-01: 细节已通知厂商并且等待厂商处理中

2015-03-06: 厂商已经确认,细节仅向厂商公开

2015-03-09: 细节向第三方安全合作伙伴开放

2015-04-30: 细节向核心白帽子及相关领域专家公开

2015-05-10: 细节向普通白帽子公开

2015-05-20: 细节向实习白帽子公开

2015-06-04: 细节向公众公开

简要描述:

#国家重视某通用网络教育系统Getshell(涉及众多大学)

2、获取权限后可以查看众多数据库配置信息以及其余系统文件信息。

3、Getshell之后获取到服务器邮件密码可以重置任何会员的密码。

4、通过重置会员密码可以获取到会员身份资料。

详细说明:

漏洞影响有三点:

1、所有原装系统均存在命令执行漏洞-导致Webshell

2、系统getshell可获取众多数据库信息以及其他系统文件

3、看我如何重置此通用系统旗下所有系统会员密码

威胁站点:

http://202.119.249.13 -- 南京工业大学

http://icourse.lygsf.cn -- 连云港师范高等专科学校

http://221.224.254.234 -- 苏州农业职业技术学院

http://202.119.160.175 -- 南京工程学院

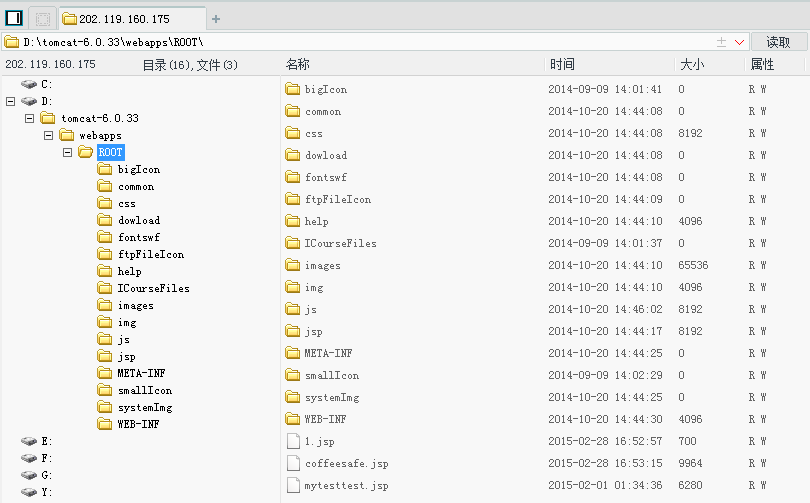

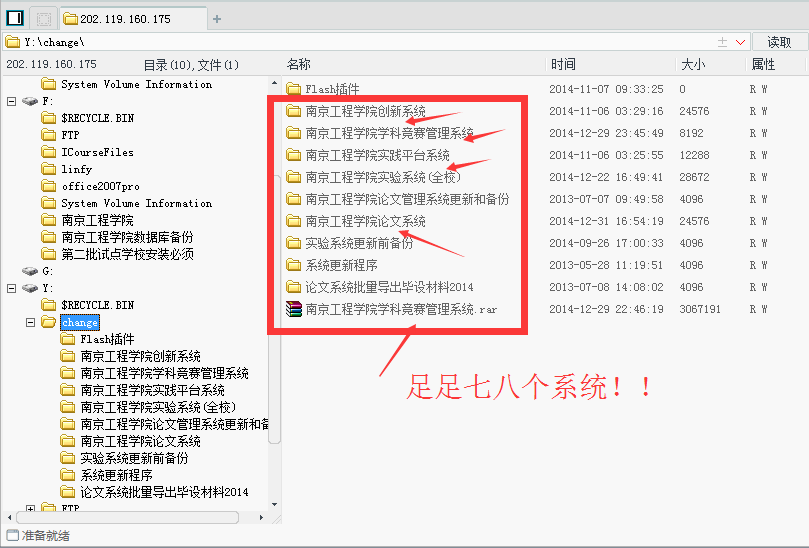

这类系统搭建的时候权限都很足,学校也都很有钱,整个权限也很大,上面放置了各类学校众多系统、文件以及敏感信息,主要自己排查,如图:

其他网站大同小异!

漏洞证明:

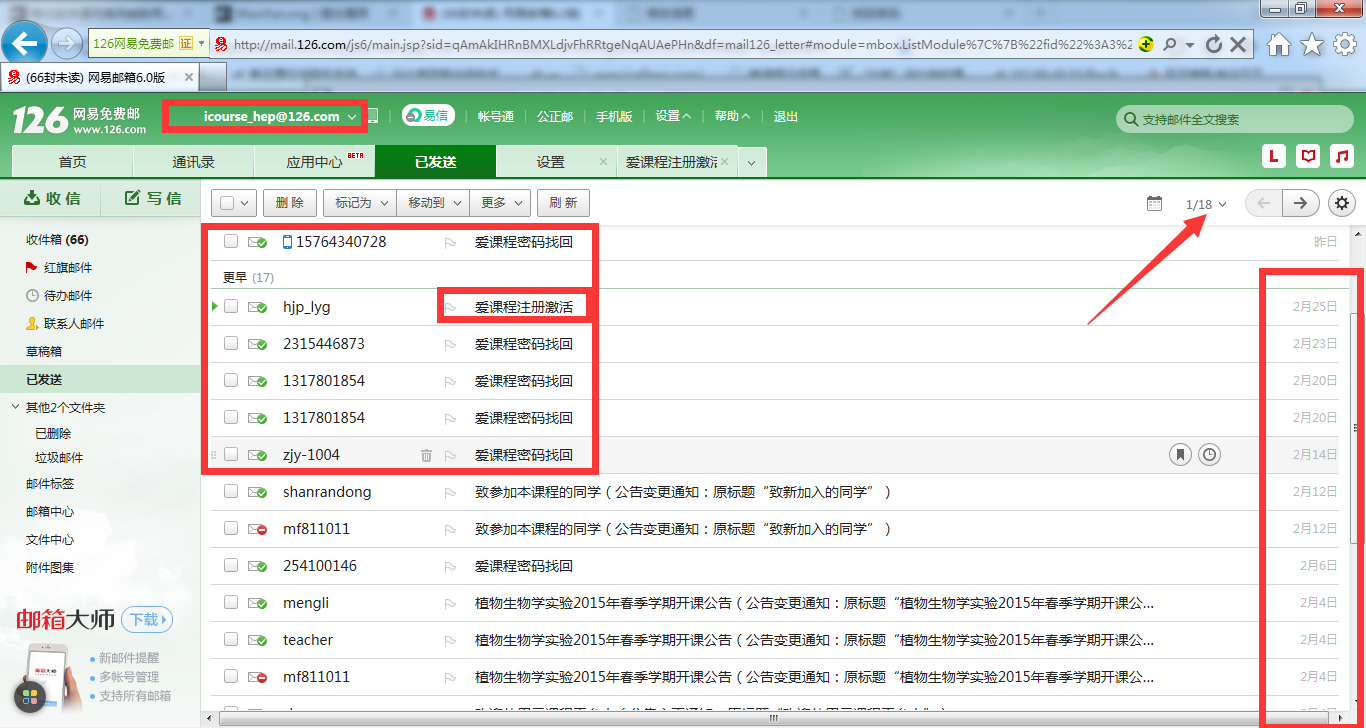

此通用系统其下系统权限Getshell之后均可以在classes\email.properties看到爱课程管理员邮箱密码:

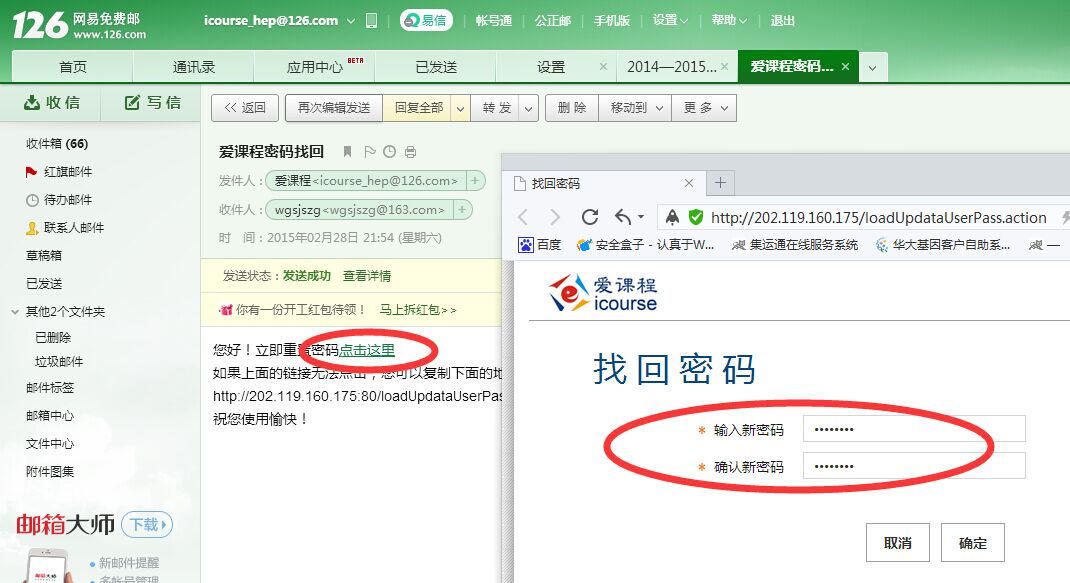

我们利用此邮箱账密登陆之后,如图:

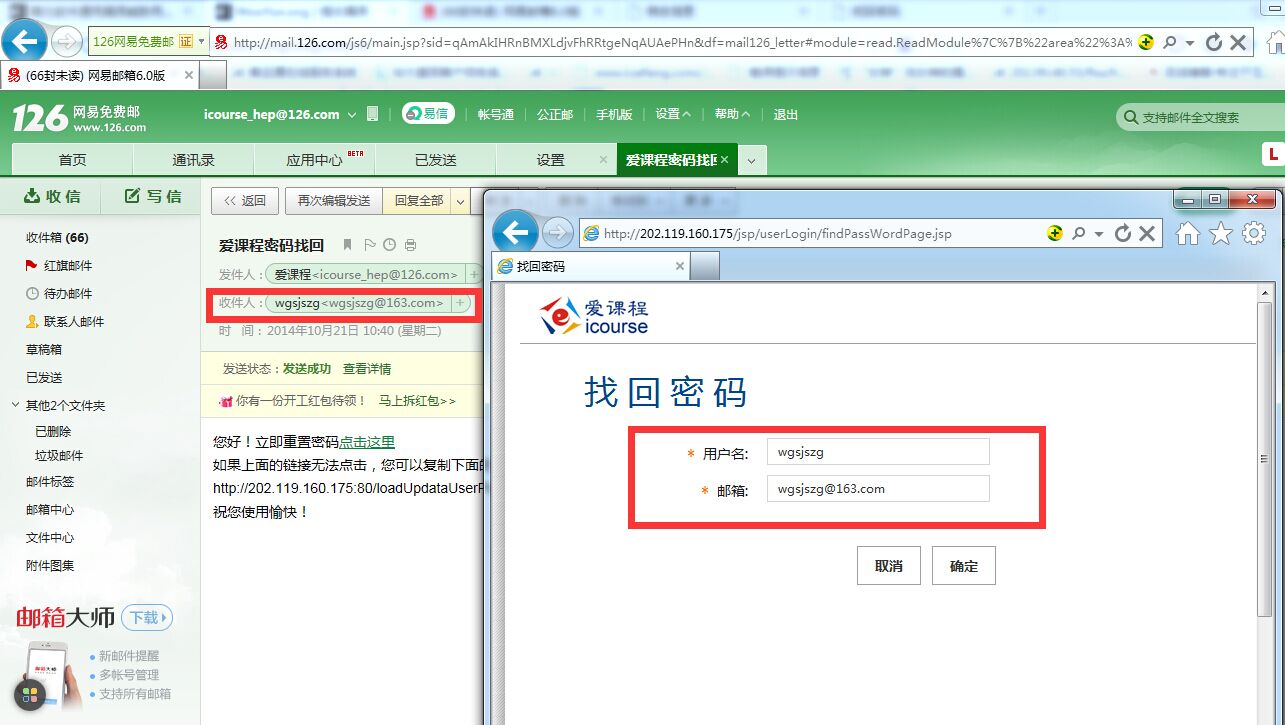

登陆进去后,我们会看到许多已发送以及未读的信件!此邮箱其实是作为此通用系统的一个代发服务。可以重置,以及更改任意用户密码!我们只要对照网址找出用户名发送即可。

以下、我示范一个:

修复方案:

#$奖励有木有?

#小礼物有木有?

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-06 08:36

厂商回复:

最新状态:

暂无