漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096698

漏洞标题:微软必应输入法权限提升漏洞

相关厂商:微软

漏洞作者: kow

提交时间:2015-02-16 13:33

修复时间:2015-05-29 16:38

公开时间:2015-05-29 16:38

漏洞类型:权限提升

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-16: 细节已通知厂商并且等待厂商处理中

2015-02-28: 厂商已经确认,细节仅向厂商公开

2015-03-03: 细节向第三方安全合作伙伴开放

2015-04-24: 细节向核心白帽子及相关领域专家公开

2015-05-04: 细节向普通白帽子公开

2015-05-14: 细节向实习白帽子公开

2015-05-29: 细节向公众公开

简要描述:

仅对官网最新版进行了测试

详细说明:

老洞了:https://msdn.microsoft.com/en-us/library/ms682425.aspx

程序中调用了CreateProcess,但是对于参数没有处理好,自动调用c盘下的program.exe

漏洞证明:

官网下载的最新版

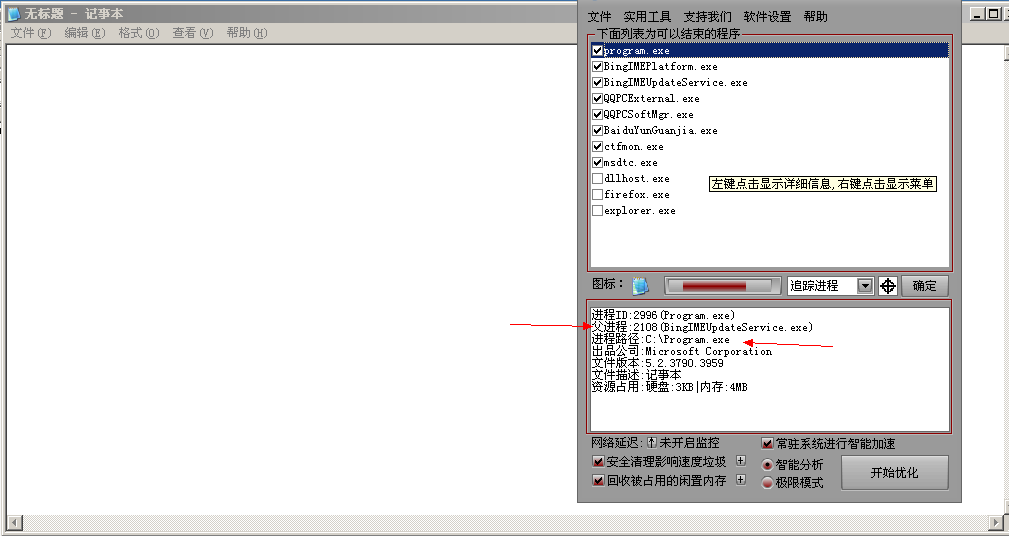

然后将notepad.exe改成program.exe放到C盘根目录下,启动输入法,不一会发现弹出了记事本,我们来查看一下进程调用信息:

发现是BingIMEUpdateService.exe调用出现了问题

修复方案:

对传入给CreateProcess函数的名称和参数用双引号””进行包含

版权声明:转载请注明来源 kow@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-02-28 16:36

厂商回复:

已经由CNVD通过以往建立的处置渠道发微软确认。

最新状态:

2015-03-19:厂商回复如下:根据与内部安全团队的讨论,我们不认为这个问题是一个安全漏洞,因为要实现此类攻击,攻击者首先需要能够访问系统磁盘并且写入文件到系统磁盘的根目录中,而系统磁盘的写入操作是需要管理员权限的。这一前置条件并不符合我们对安全漏洞的定义。但另一方面,我们也确认这是软件中一个需要改进的设计缺陷,因此我们会计划在必应输入法的后期版本中修复此问题。我们非常感谢您和相关人员的通报,特此致意!