漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146017

漏洞标题:我是如何通过华夏航空信息安全主管得到内部高层管理等信息的(已登入VPN)

相关厂商:华夏航空有限公司

漏洞作者: 艺术家

提交时间:2015-10-12 10:04

修复时间:2015-11-02 10:09

公开时间:2015-11-02 10:09

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-12: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经确认,细节仅向厂商公开

2015-10-22: 细节向核心白帽子及相关领域专家公开

2015-11-01: 细节向普通白帽子公开

2015-11-02: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

我是如何通过华夏航空信息安全主管得到内部高层管理等信息的(已登入VPN)

详细说明:

直接能获取内网OA,管理,办工所有系统.各种机票订单。

漏洞证明:

0x01

抓取到mail.chinaexpressair.com里面用户邮箱

通过爆破得到

[email protected]

q1w2#r4t5y6

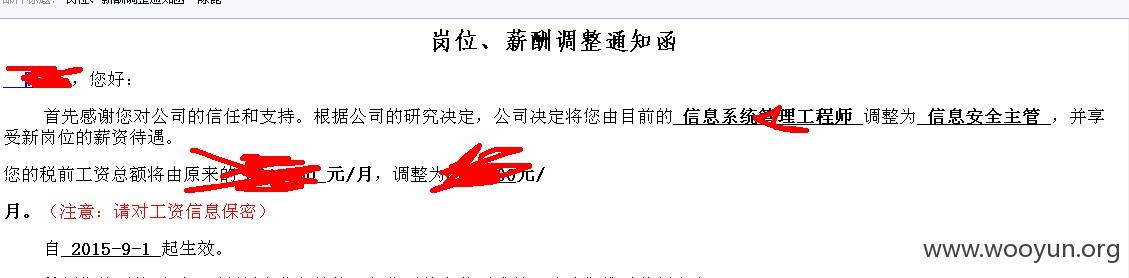

进去一查看。是系统安全信息主管。

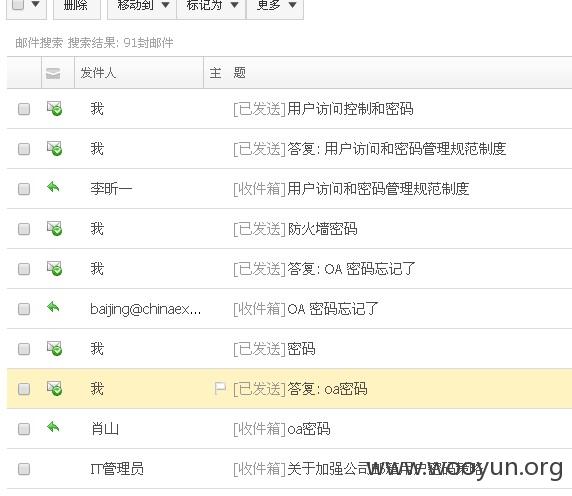

是信息主管那就应该有很多密码,各种人找回各种系统密码。等到多个系统密码与OA密码。

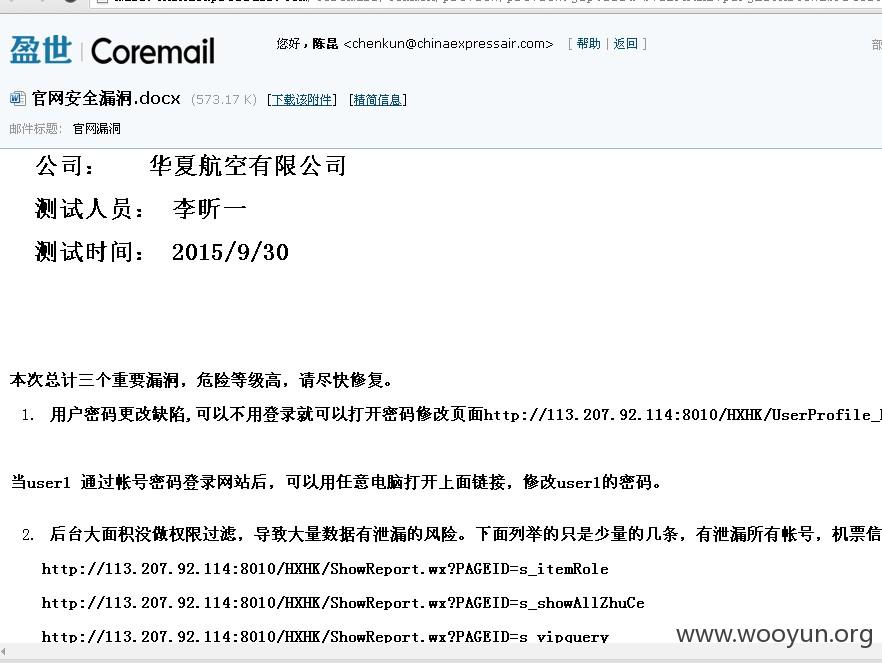

内部系统漏洞检测报告与漏洞说明都有文档说明。

----

本次总计三个重要漏洞,危险等级高,请尽快修复。

用户密码更改缺陷,可以不用登录就可以打开密码修改页面http://113.207.92.114:8010/HXHK/UserProfile_ModifyPassword.html

当user1 通过帐号密码登录网站后,可以用任意电脑打开上面链接,修改user1的密码。

后台大面积没做权限过滤,导致大量数据有泄漏的风险。下面列举的只是少量的几条,有泄漏所有帐号,机票信息,等诸多信息的可能

---

it_server邮箱密码已经修改

密码:Hx67153222.

得到内部多个系统密码,这里不一一列出来了。

多种信息不列出来。

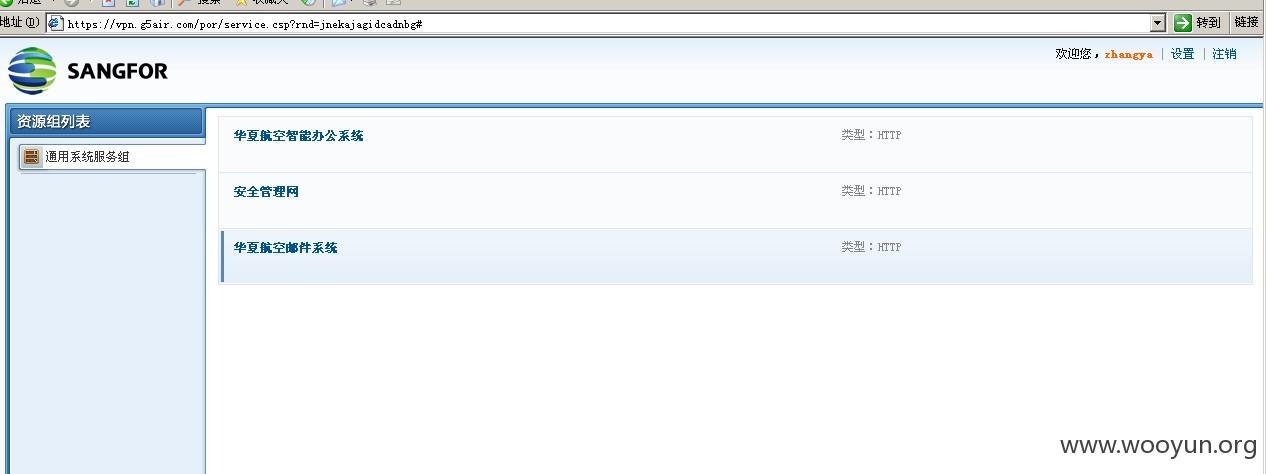

都已经到这了,是时候进内网VPN了。

zhangya 123456默认密码全是123456

得到所有用户,全部爆破,很多默认密码都没有改的,自己内查。因为第一次登陆要改密码,我把密码改成了 1qaz@WSX123

进入内网了,那当然要进入FOC系统了,之前FOC是可以外网访问的,做了策略外网不能访问,只能VPN与内网。我试了一下。FOC外网还是可以连接,只是不能看重要数据。

成功进入FOC系统 ,FOC系统里面密码全是通过信息主管找回密码邮件里面翻到的。

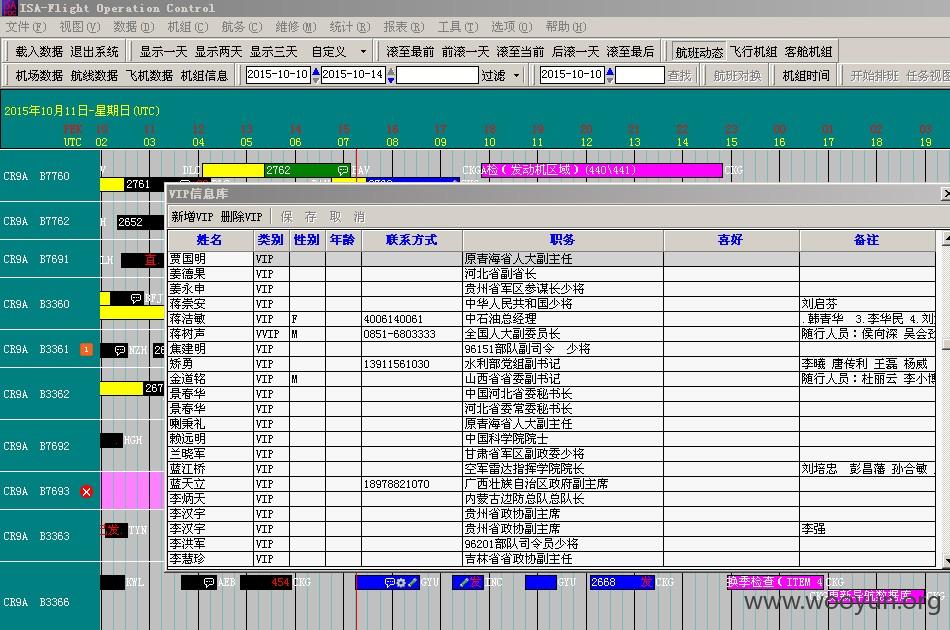

直接进入查看所有航班信息与机组人员信息加上空姐还有饮料相送。

VIP信息。有联系方式。全是中国人民好干部。有秘书长,省长,常委,军长等

多半是官员,少部分是上市企业高管。

请审核人员打码。上面有领导人联系方式。

修复方案:

邮件内容涉及密码应该多个平台分开发。

版权声明:转载请注明来源 艺术家@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-12 14:20

厂商回复:

非常感谢对华夏航空的关注,该漏洞属于密码管控疏忽,我们正在修复,谢谢。

最新状态:

2015-11-02:漏洞已修复,再次感谢乌云平台和白帽子。