漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157661

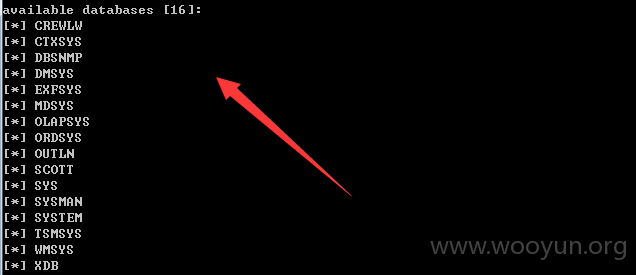

漏洞标题:快递安全之中铁物流官网oracle注入涉及16个库(可union)

相关厂商:中铁快运

漏洞作者: Looke

提交时间:2015-12-03 10:29

修复时间:2016-01-17 10:30

公开时间:2016-01-17 10:30

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

中铁物流集团创建于1993年3月1日,总注册资金达到12.3亿元,英文缩写为“CRLG”。现拥有飞豹快运、飞豹快线、飞豹国际、飞豹仓储、物流金融、铁路行包、项目物流、专业市场八大事业部,是国内知名的现代综合物流运营商。

2008年 被评为“北京市道路运输百强诚信企业”,被评为“奥运十佳企业”,被指定为“奥运道路运输绿色车队”

2009年 通过ISO9001质量管理体系认证,中国保护消费者基金会评为“保护消费者权益3.15信用单位”。 被评为“2009年度最具影响力的优秀物流与供应链综合服务商”。被评为“2009年度中国物流百强企业”

2010年 通过国家AAAAA级物流企业认证

2013年 被评为“中国物流行业十大领军企业”

连续多年被保护消费者基金会评为“质量放心用户满意双优单位”、“诚信经营单位”

详细说明:

漏洞地址:

id参数存在注入

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 Looke@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)