漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0121374

漏洞标题:某通用教育系统任意文件上传+代码分析

相关厂商:杭州东方盈动信息技术有限公司

漏洞作者: Damo

提交时间:2015-06-18 15:39

修复时间:2015-09-21 09:20

公开时间:2015-09-21 09:20

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:13

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-18: 细节已通知厂商并且等待厂商处理中

2015-06-23: 厂商已经确认,细节仅向厂商公开

2015-06-26: 细节向第三方安全合作伙伴开放

2015-08-17: 细节向核心白帽子及相关领域专家公开

2015-08-27: 细节向普通白帽子公开

2015-09-06: 细节向实习白帽子公开

2015-09-21: 细节向公众公开

简要描述:

主要有代码逻辑判断问题导致

详细说明:

系统:盈动信息发布系统

问题文件:/Admin/WebUpload.aspx

代码分析:

该系统在admin目录中已经建立了web.config并且限制了用户访问

但是代码如下:

却允许部分页面可访问

既然可访问那就看WebUpload.aspx的代码

利用方式:

http://www.jgedu.net/Admin/WebUpload.aspx

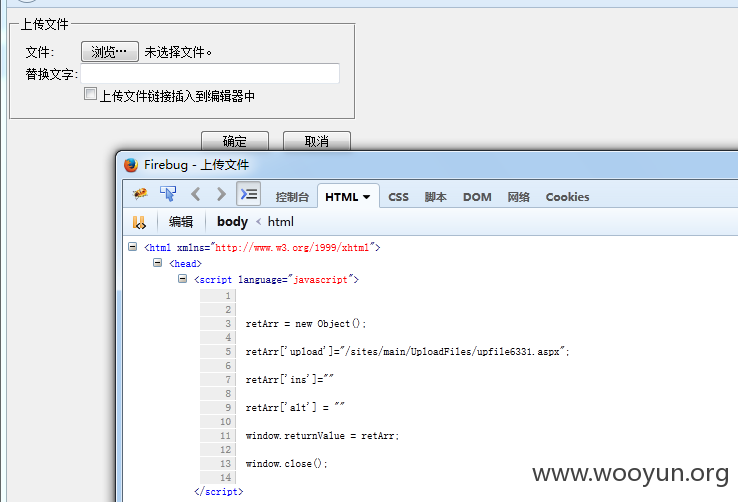

选择要上传的文件,“确定”

上传完毕F12查看页面代码即可得到shell

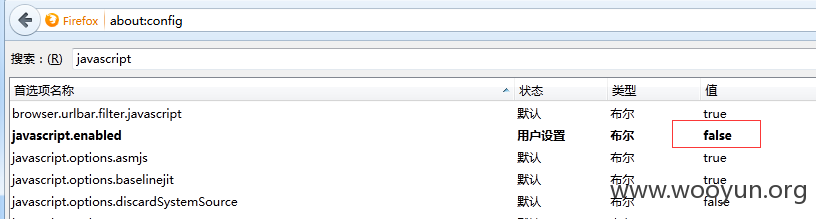

如果遇到上传完毕页面关闭之类的问题请将浏览器JavaScript禁用之后再上传 如下图

漏洞证明:

shell:

http://www.jgedu.net/sites/main/UploadFiles/upfile95621.aspx admin

案例

http://www.hzjlxx.com/Admin/WebUpload.aspx

http://www.jgedu.net/Admin/WebUpload.aspx

http://www.jhjdedu.org/Admin/WebUpload.aspx

http://www.hujys.net/Admin/WebUpload.aspx

http://www.hzjygh.org/Admin/WebUpload.aspx

修复方案:

this.UploadFile.PostedFile.SaveAs(text4);/*保存文件*/

更改为

再有就是当前目录的web.config配置不可直接访问

版权声明:转载请注明来源 Damo@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-23 09:19

厂商回复:

CNVD确认并复现所述情况,根据实测案例,已经转由CNCERT下发给浙江分中心,由其后续协调网站管理单位处置.

最新状态:

暂无