漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106331

漏洞标题:网鱼网咖鱼泡泡手机应用getshell然后ke刷各种支持网吧的网费

相关厂商:网鱼网咖

漏洞作者: xsser_w

提交时间:2015-04-08 12:01

修复时间:2015-05-23 12:02

公开时间:2015-05-23 12:02

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

RT 这么刷网费真是开心阿

详细说明:

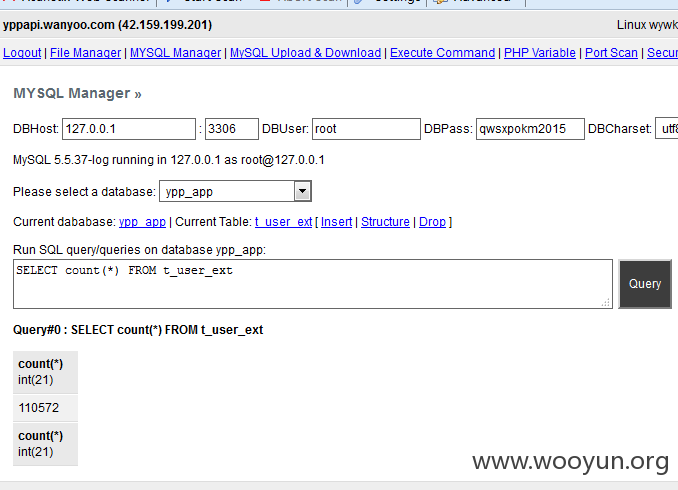

首先、我们需要getshell 一个 那么 shell 的过程就是一个鱼泡泡的getshell

这个getshell 不是重点,重点是刷钱

那么

这套系统有个pubwin.php 是pubwin接口 我们来看下信息

recharge 函数对 发起一个请求到服务器 不管在不在线都会使用网吧pubwin

其实在此前还有一个总的Pubwin服务器接口,不过现在好像做了防火墙策略? 可以Ping,但是http包不能正常返回 我们先不管这个

无意间,我得到了以下地址

http://gms.wywk.cn/app/wywk/pubwinClent.html?_resourceid=40288a6b3da55260013db059bc192eef&application=11e1-892d-55b16c79-9894-3ff4f220aec6

是全国接近200家的地址,这意味着什么?

我们可以向任意地址发起请求 充值我的账户

!_! 核心业务已经被突破了

shell地址

http://yppapi.wanyoo.com/appupdate/1.php

哦对了,这个服务器上挂着 升级版的鱼泡泡,那我要是替换了岂不是…

上线前做好安全监测,业务涉及金钱部分未做业务隔离

漏洞证明:

http://yppapi.wanyoo.com/appupdate/1.php

修复方案:

1。隔离开升级业务的鱼泡泡

2.校验上传

3。禁止匿名访问这些pubwin接口 对全国200家……网吧总台做防火墙策略,强行要求…

4、修改参数名

5、pubwin端验证数值类型

版权声明:转载请注明来源 xsser_w@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:20 (WooYun评价)