漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-077687

漏洞标题:国内超过60%的电子屏幕广告牌存在漏洞

相关厂商:linsn.com

漏洞作者: abaddon

提交时间:2014-09-29 00:37

修复时间:2014-12-28 00:38

公开时间:2014-12-28 00:38

漏洞类型:设计不当

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-29: 细节已通知厂商并且等待厂商处理中

2014-09-30: 厂商已经确认,细节仅向厂商公开

2014-10-03: 细节向第三方安全合作伙伴开放

2014-11-24: 细节向核心白帽子及相关领域专家公开

2014-12-04: 细节向普通白帽子公开

2014-12-14: 细节向实习白帽子公开

2014-12-28: 细节向公众公开

简要描述:

国内超过60%的电子屏幕广告牌控制软件存在漏洞

可被不法分子或者骇客等利用远程控制大屏幕。破坏社会和谐,威胁公共安全直至触及国家安全!

详细说明:

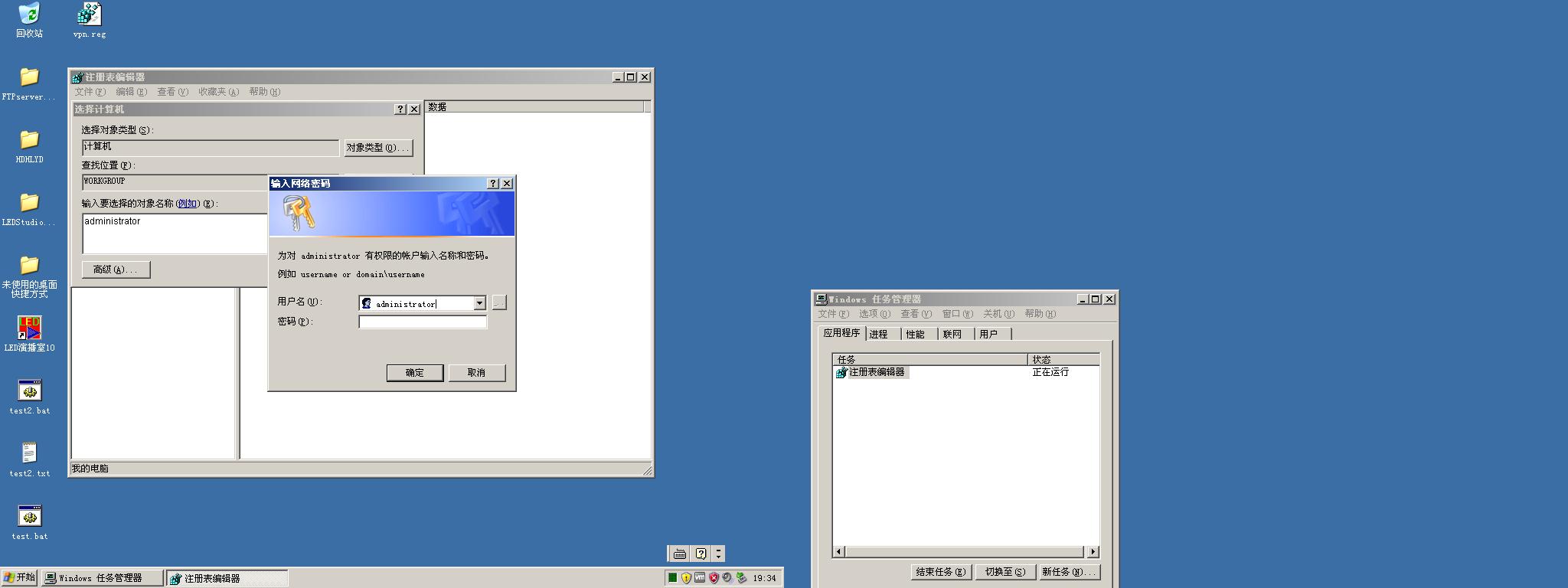

名称:灵星雨大屏幕授权绕过

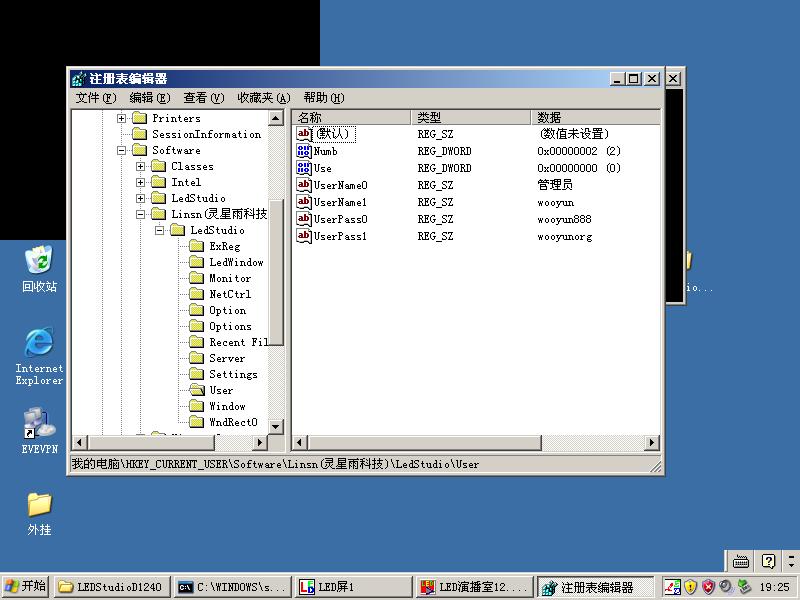

异常或问题描述:用户名和密码存放不加密且位置,这种防止本地非法登录的措施不当形同虚设,被不法分子或恶意用户获取后可进行网络攻击。

击涉及范围:过半数大屏幕

异常解决措施:官方补丁

异常验证测试记录:通过

验证攻击代码:完整代码(或无需代码)

攻击途径:本地攻击

复杂度:高

认证:需要

机密性:完全的

完整性:完全的

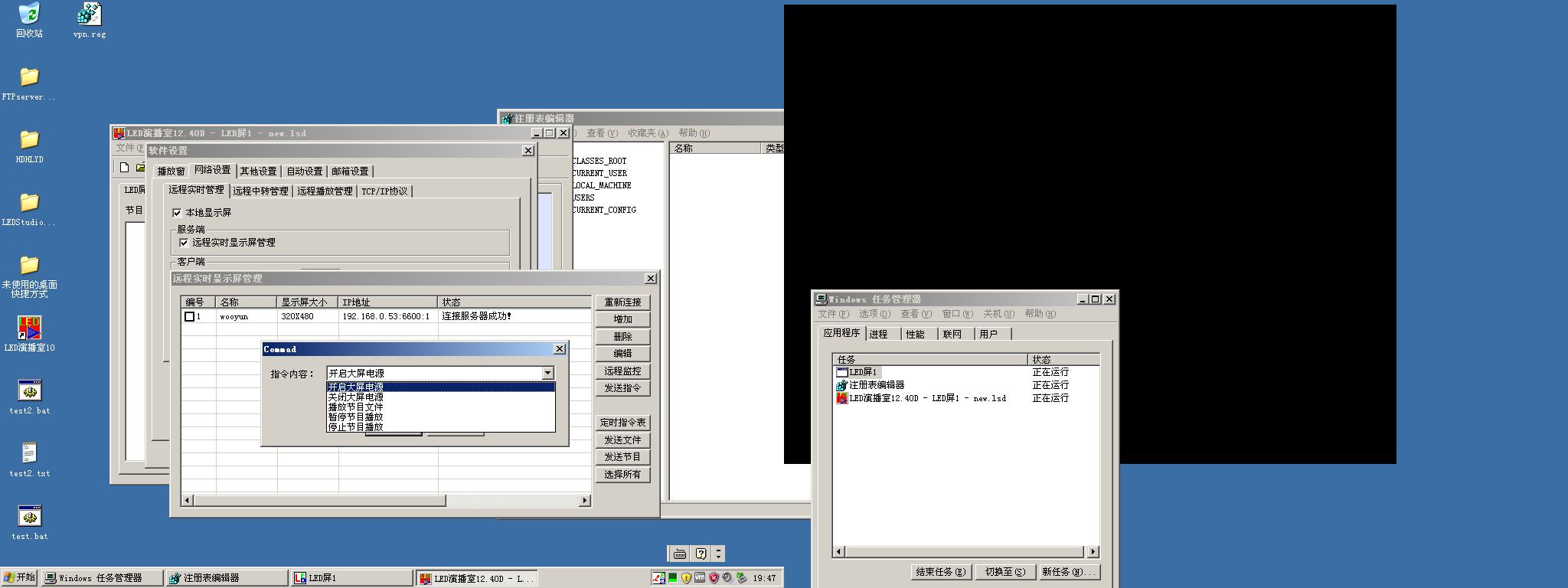

名称:灵星雨大屏幕帐号可被远程枚举

异常或问题描述:用户认证体制控制不严密,可反复远程猜解密码。

击涉及范围:过半数大屏幕

异常解决措施:官方补丁

异常验证测试记录:通过

验证攻击代码:完整代码(或无需代码)

攻击途径:远程攻击

复杂度:中

认证:需要

机密性:完全的

完整性:完全的

可用性:完全地

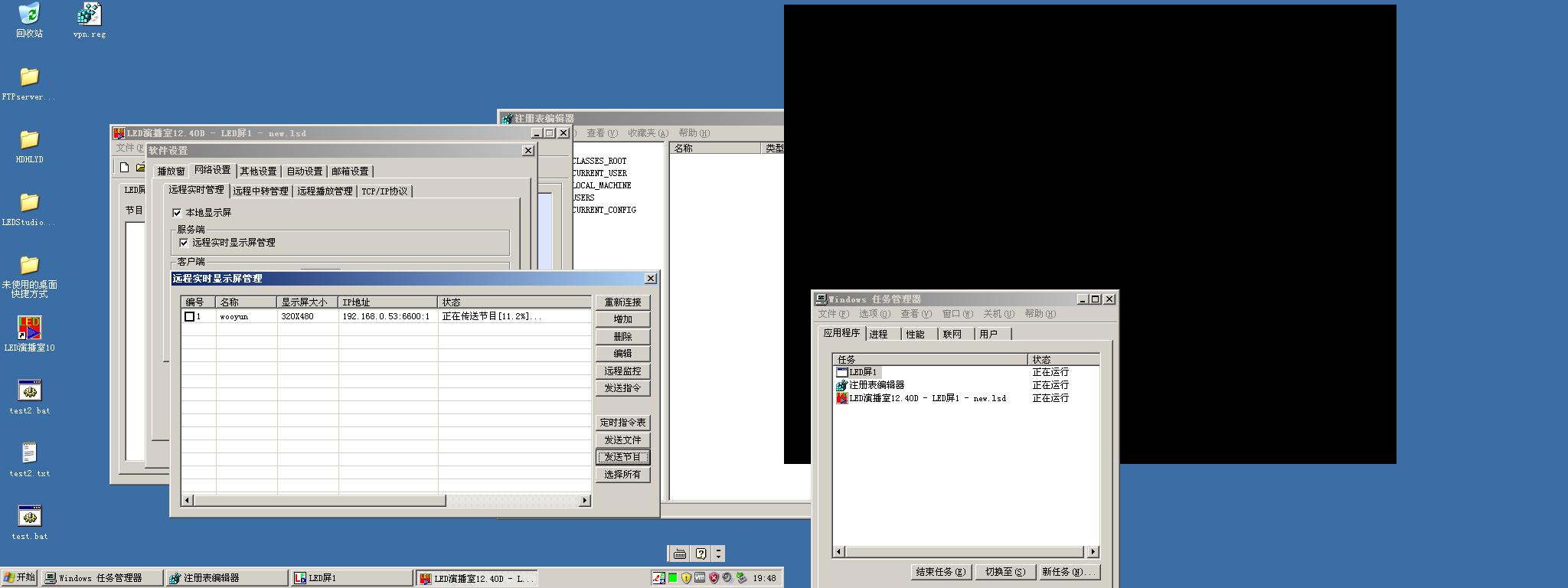

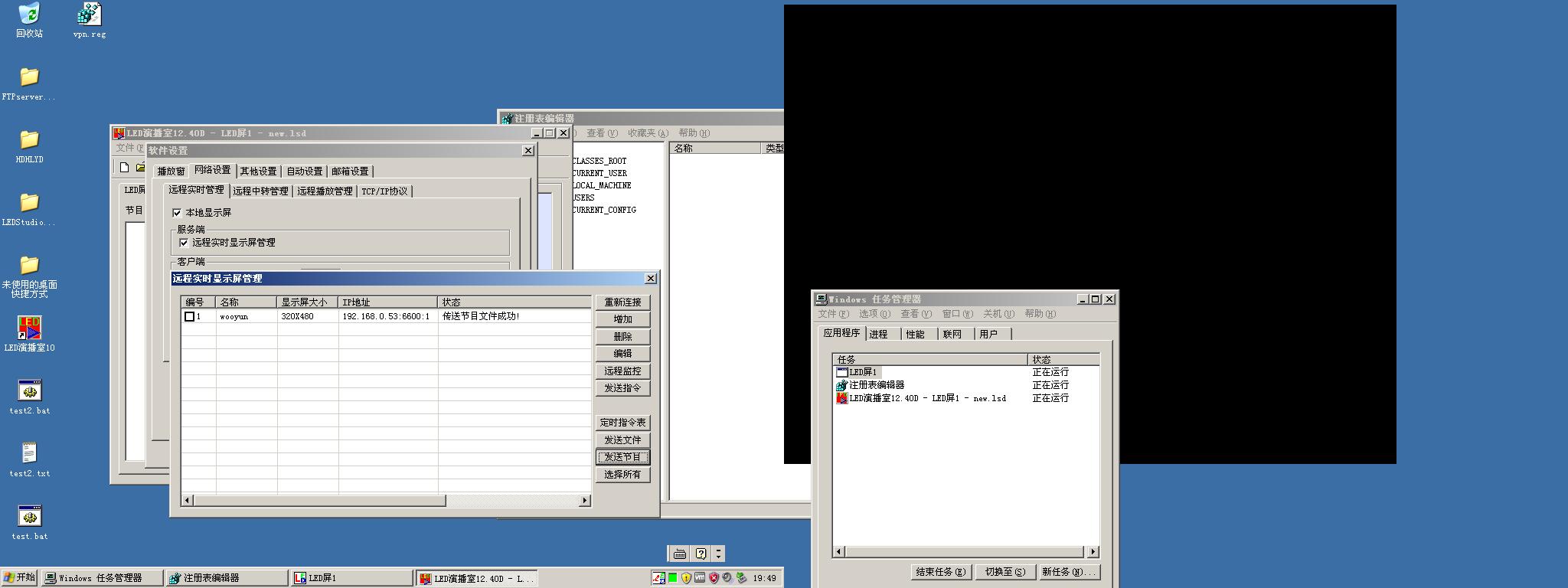

此系统市场占有率超过60% 很多地区几乎垄断。其控制软件存在漏洞,在本地可暴漏用户权鉴信息,此信息可被远程利用,控制显示大屏幕如自己手机一般,若被几大敌对势力利用,甚至触及国家安全!

由于远程读取此权鉴信息存在技术限制,本地100%可成功,故讲RANK值减少到18.其用户名和密码本是防御本地非法操作大屏幕的,但是这里几乎形同虚设,首先密码不加密存储,其次存储位置居然是注册表(大汗)。很简陋的一个系统,居然应用如此广泛。此外,攻击者在获取本地帐号信息后,控制服务器犹如自己电脑,此外还存在远程暴力破解问题,由于权鉴认证失败的地址没有采取有效的记录与屏蔽,存在帐号被远程每局暴破解的可能。,

由于此系统实在简陋问题多多,故不再列数其他问题,希望厂商能够走群众路线,接受群众建议自查自纠纠查摆问题,尽可能多的修补漏洞。

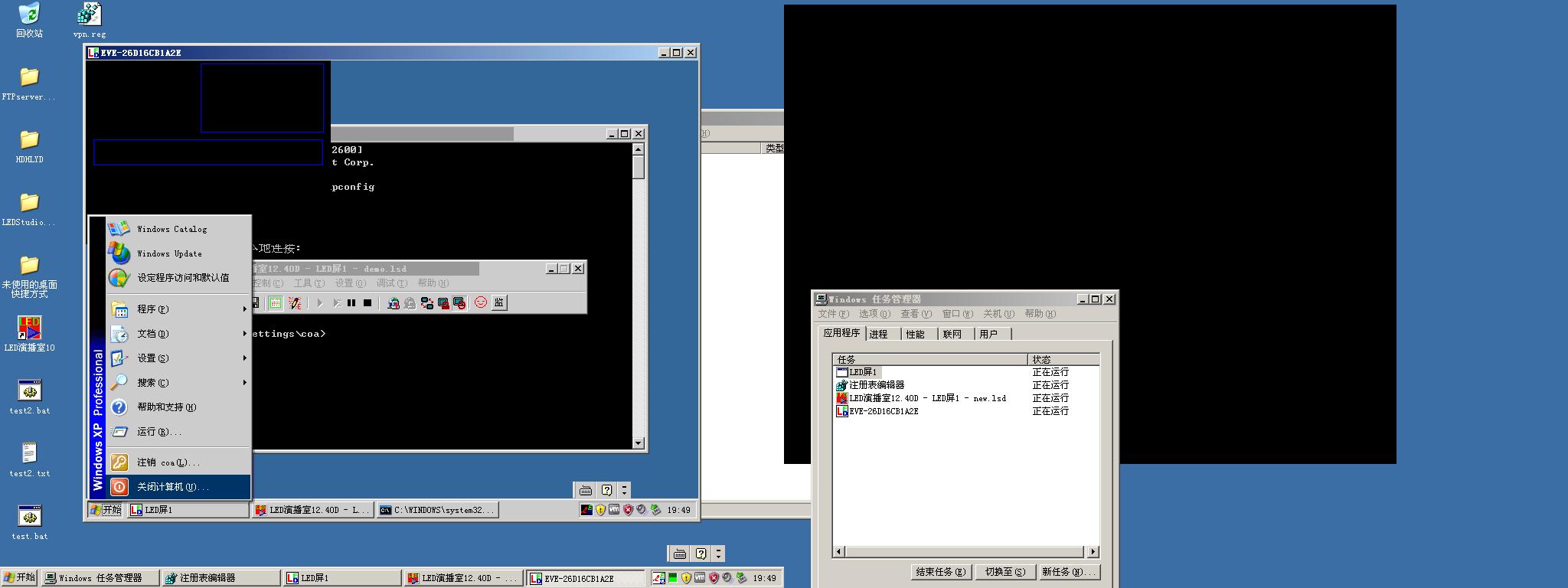

漏洞证明:

修复方案:

加密存储用户信息

版权声明:转载请注明来源 abaddon@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-09-30 09:58

厂商回复:

最新状态:

暂无