漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-019648

漏洞标题:新浪微博首页蠕虫,可发微博主题

相关厂商:新浪

漏洞作者: fox

提交时间:2013-03-07 00:08

修复时间:2013-04-21 00:09

公开时间:2013-04-21 00:09

漏洞类型:CSRF

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-07: 细节已通知厂商并且等待厂商处理中

2013-03-07: 厂商已经确认,细节仅向厂商公开

2013-03-17: 细节向核心白帽子及相关领域专家公开

2013-03-27: 细节向普通白帽子公开

2013-04-06: 细节向实习白帽子公开

2013-04-21: 细节向公众公开

简要描述:

早上发了一个, 被忽略了,说是样例代码无法运行

好吧, 这次我把整个代码部署到SAE上了

另外SAE是测试啊, 可别把我封了

详细说明:

今天收到一个微游戏的广告, 说是积分兑换iphone5,眼馋啊

右边那个“分享得积分”没有做referer校验,并且会发布到首页,蠕虫就这么诞生了

想来是不可能给我iphone5作奖品啦, 这个新浪U盘造型不错,不如给两个当礼品吧:)

构造了一个简单的页面, 放在新浪的SAE上做测试

大家可以直接访问这个地址来测试

成功后, 会发布一条微博, 内容随机为抽iphone5或新浪U盘

小提示: 第一次进入微游戏积分商城的时候好像有个欢迎页面之类的东西,可能会阻碍蠕虫成功执行。 不过第二次以后就会成功蠕动起来了

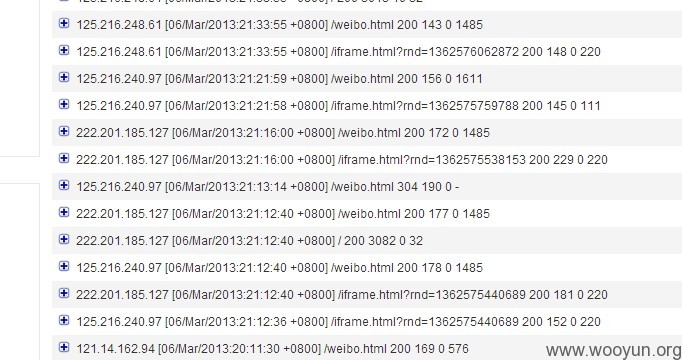

漏洞证明:

修复方案:

referer

版权声明:转载请注明来源 fox@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2013-03-07 09:47

厂商回复:

感谢提供,已安排人员进行修复。

最新状态:

暂无