漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091886

漏洞标题:phpok csrf添加管理员+后台getshell

相关厂商:phpok.com

漏洞作者: Pany自留地

提交时间:2015-01-16 18:04

修复时间:2015-04-16 18:06

公开时间:2015-04-16 18:06

漏洞类型:CSRF

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-16: 细节已通知厂商并且等待厂商处理中

2015-01-16: 厂商已经确认,细节仅向厂商公开

2015-01-19: 细节向第三方安全合作伙伴开放

2015-03-12: 细节向核心白帽子及相关领域专家公开

2015-03-22: 细节向普通白帽子公开

2015-04-01: 细节向实习白帽子公开

2015-04-16: 细节向公众公开

简要描述:

版本:4.2.100

看到厂商以前忽略过一个csrf。

<code>CSRF风险在于那些通过基于受信任的输入form和对特定行为无需授权的已认证的用户来执行某些行为的web应用。已经通过被保存在用户浏览器中的cookie进行认证的用户将在完全无知的情况下发送HTTP请求到那个信任他的站点,进而进行用户不愿做的行为。</code>

详细说明:

老问题,一直没修复。

poc:

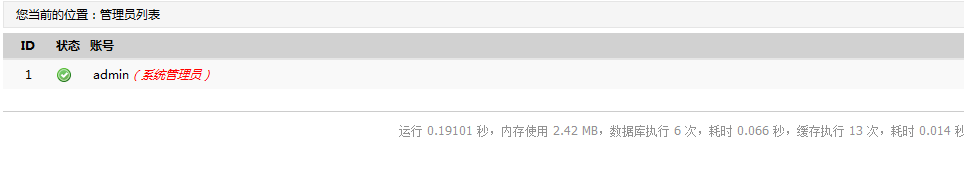

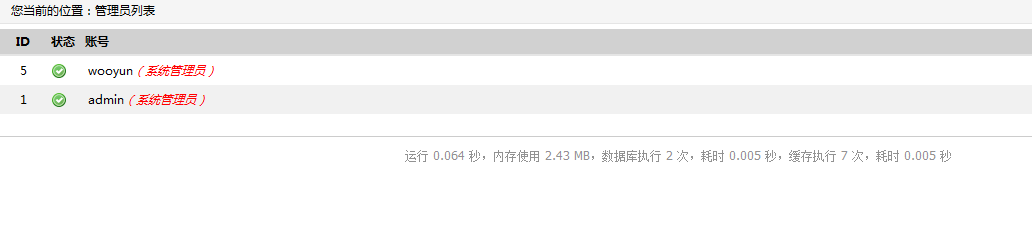

访问poc后

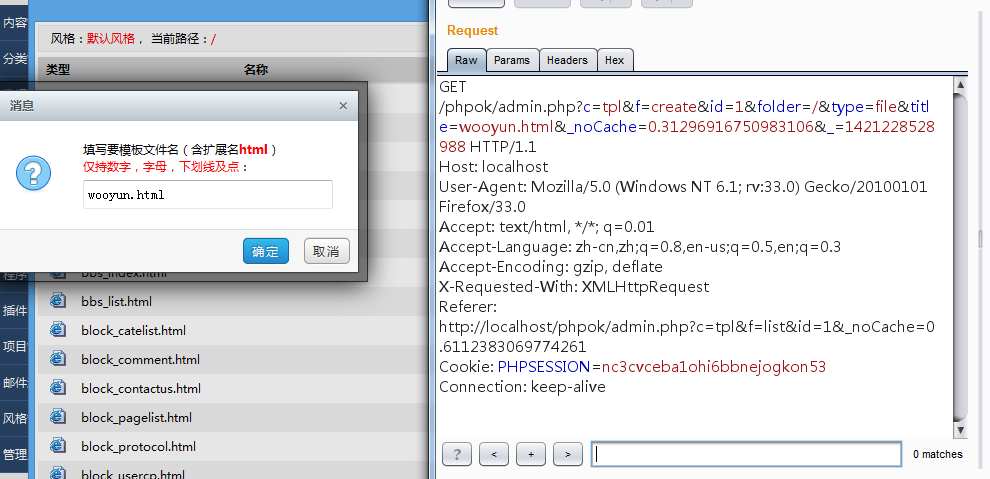

Getshell:

风格管理-创建模板文件

默认这里只能添加html文件。但是可以绕过

把

修改成

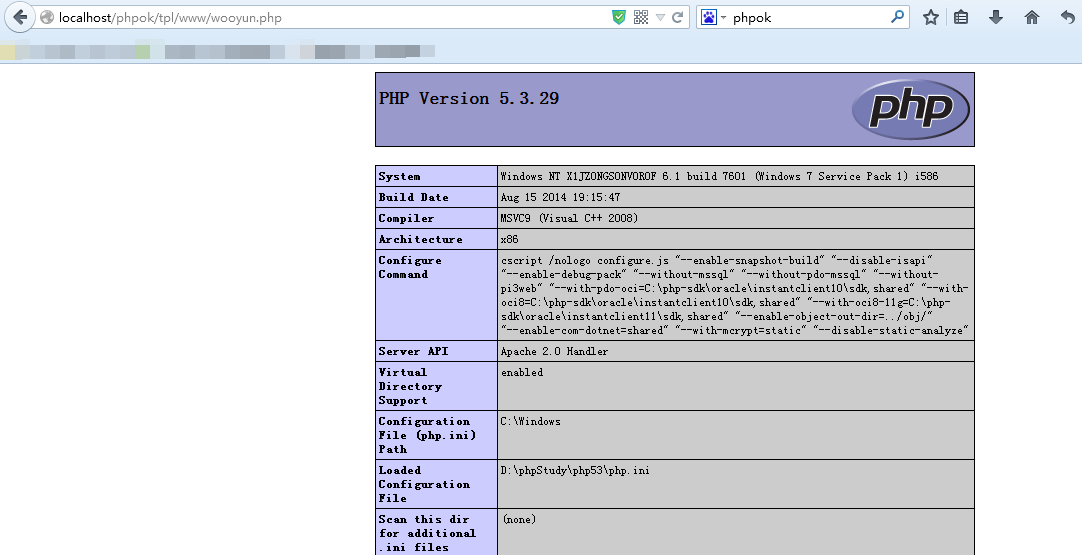

然后在编辑文件写入一句话木马就OK了。

文件目录 /tpl/www/

漏洞证明:

修复方案:

判断referer来源

添加token判断

版权声明:转载请注明来源 Pany自留地@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-01-16 19:09

厂商回复:

好吧,我表示很痛苦!对这个问题,我真心一时半会想不起来如何解决了!我们这边安排开发深入了解这个东东!:(

最新状态:

暂无