漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0208539

漏洞标题:从逛知乎到登录bilibili主站后台(可审核视频/设置推广位)(后台被搜索引擎索引/TOTP形同虚设)

相关厂商:bilibili.com

漏洞作者: 端端

提交时间:2016-05-14 12:49

修复时间:2016-06-08 10:49

公开时间:2016-06-08 10:49

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-14: 细节已通知厂商并且等待厂商处理中

2016-05-14: 厂商已经确认,细节仅向厂商公开

2016-05-24: 细节向核心白帽子及相关领域专家公开

2016-06-03: 细节向普通白帽子公开

2016-06-08: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

从逛知乎到登录bilibili主站后台(可审核视频/设置推广位)(后台被搜索引擎索引/TOTP形同虚设)

详细说明:

注:下面的所有步骤忽略各种失败尝试(太多了,时间跨度也比较大)只保留主线

在知乎上搜索在个人资料里称自己在“哔哩哔哩”“幻电信息”工作的人

其中有一人

https://www.zhihu.com/people/flowerains

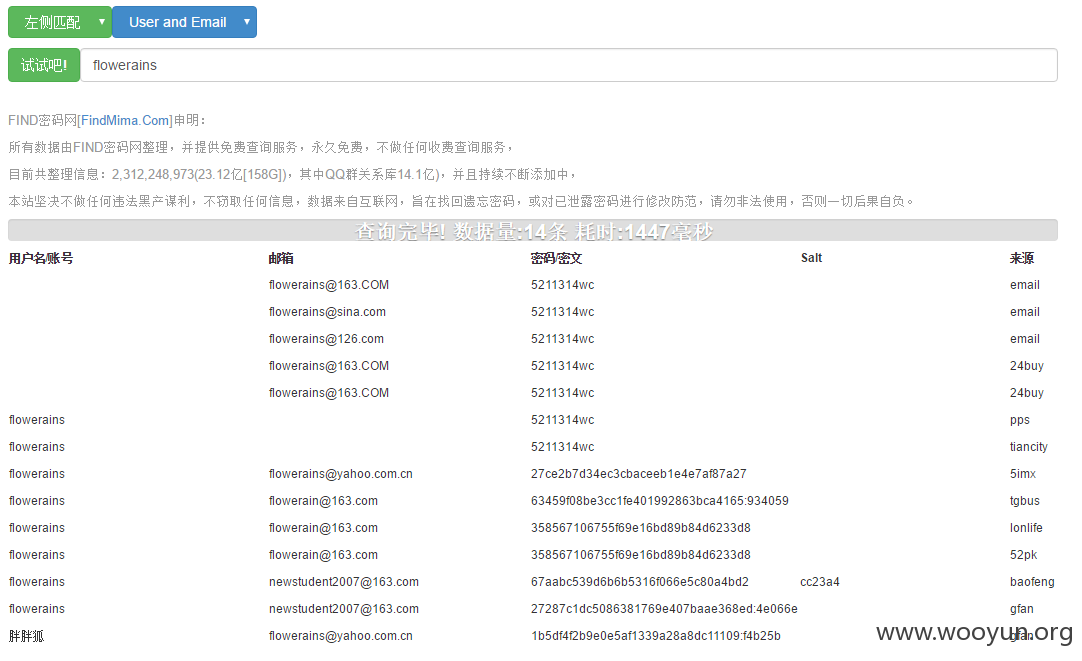

使用flowerains作为关键字在社工库上搜索

使用

用户名:[email protected]

密码:5211314wc

登录bilibili,成功,且发现是画友(h.bilibili.com)子站的管理员

进会员管理(这里似乎只会有访问过画友的用户的信息,和主站的用户数据不是同步的,访问时同步)可以看到注册邮箱

按照在画友的管理权限(用户等级)排序搜索

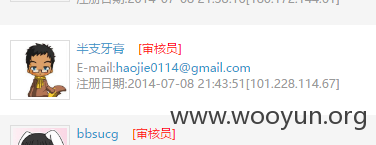

注意到其中一名审核员“半支牙膏”

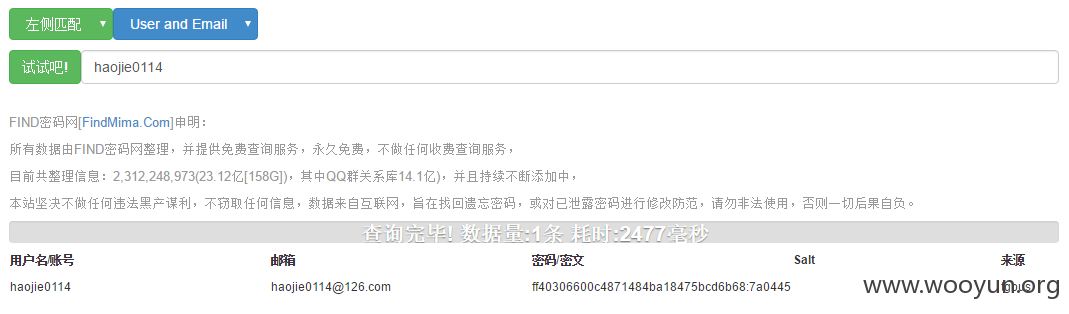

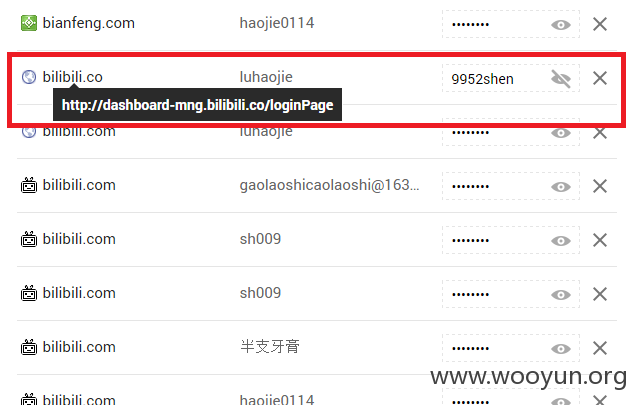

使用关键字haojie0114在社工库上搜索获得带盐MD5密码散列ff40306600c4871484ba18475bcd6b68:7a0445

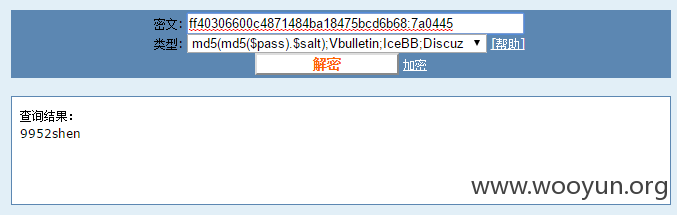

在cmd5上反查明文获得明文9952shen

使用

用户名:[email protected]

密码:9952shen

登录Google

进入“我的账户”

查看“保存的密码”

dashboard-mng.bilibili.co即 WooYun: 哔哩哔哩某后台系统内网小窥(逆密码加密算法,绕google 2次验证) 中的dashboard-mng.bilibili.com迁入内网后的版本

然后就面临了一个问题,后台在哪儿?

发挥想象力的时间到了

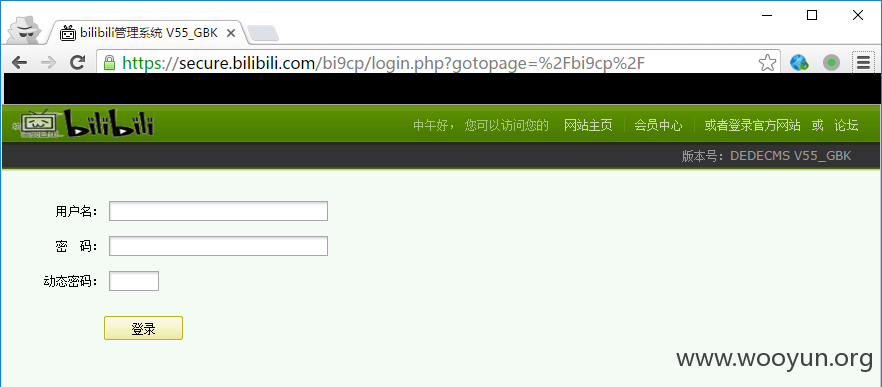

在Google上搜索 intitle:"bilibili管理"

发现居然有页面被搜索引擎索引到了(究竟是从哪里……)

使用刚才获取到的

用户名:luhaojie

密码:9952shen

动态密码为空字符串

获得错误“动态密码错误”

说明密码正确

获取动态密码肯定是不可能了

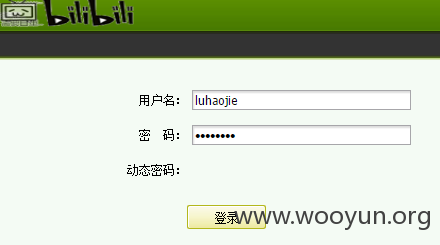

但是……如果登录时动态密码这一项完全不传递呢……

使用浏览器的开发者工具把输入动态密码的文本框删除(form提交时就不会包含相应参数,连键都没有)

………………

………………

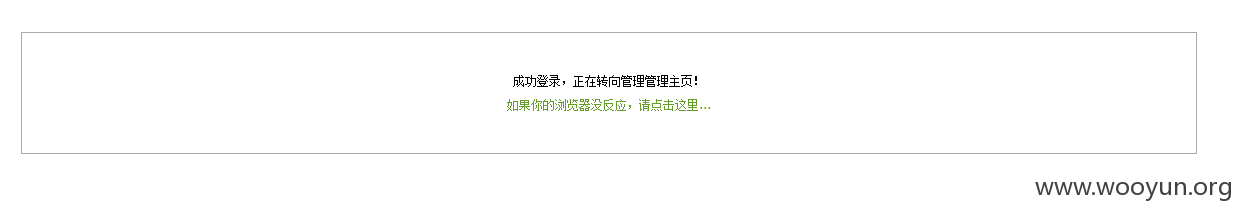

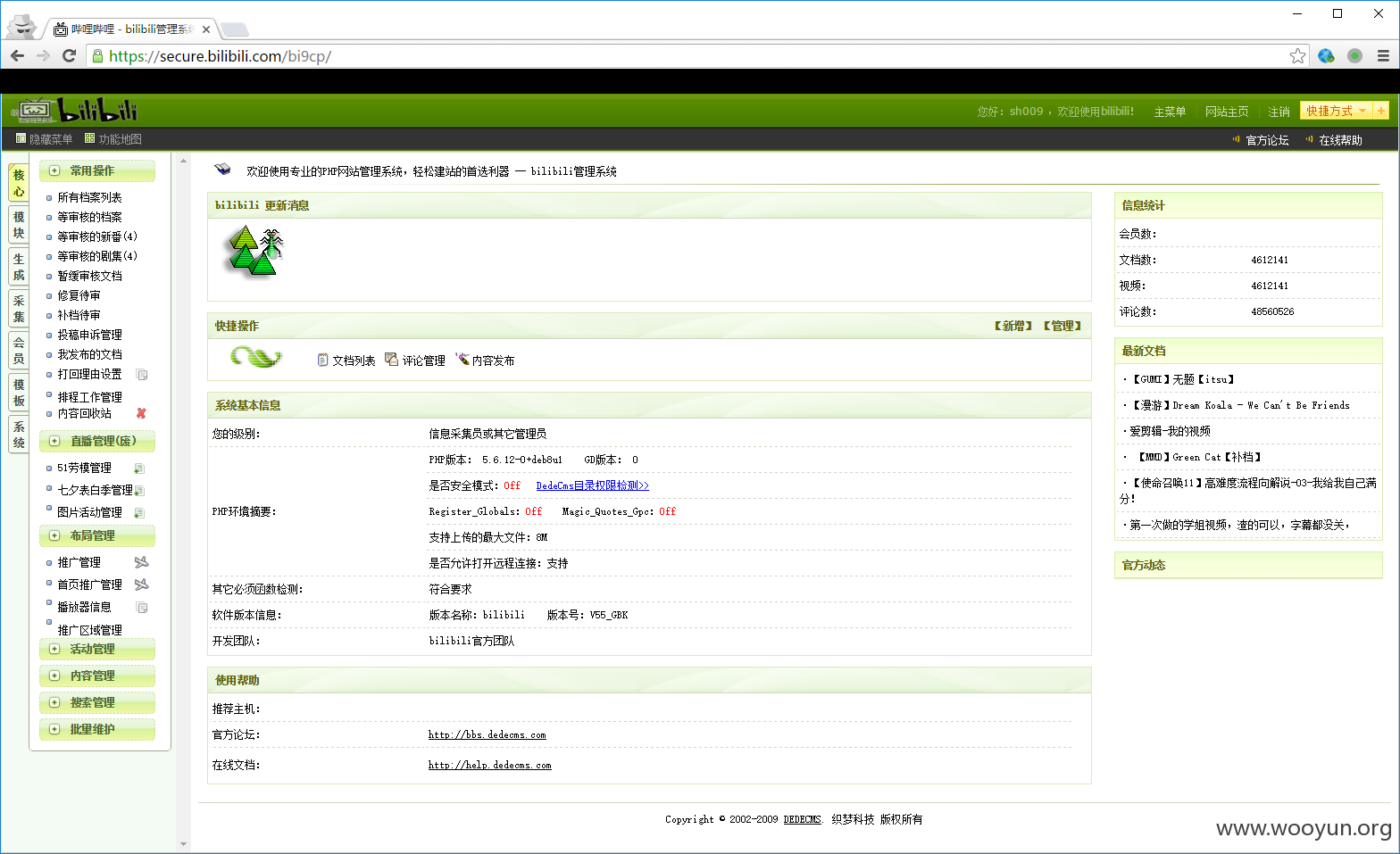

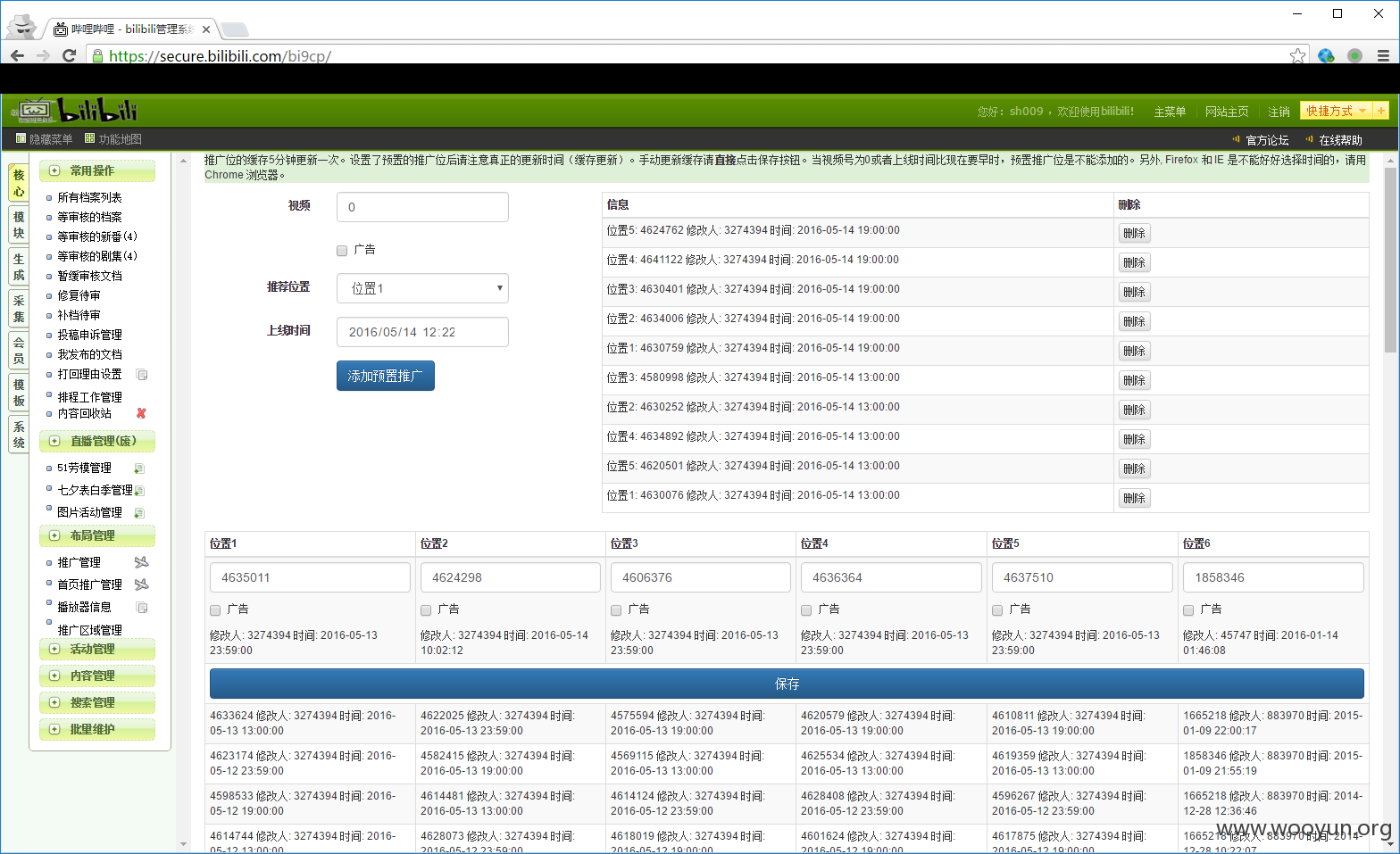

登录成功

漏洞证明:

修复方案:

1、提高员工安全意识,加强管理

2、拒绝不包含动态密码的登录请求

3、更换管理后台目录

4、Google账户启用两步验证

版权声明:转载请注明来源 端端@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-05-14 14:30

厂商回复:

(╯°口°)╯(┴—┴ 刚睡醒,这个内网已经已经解决奇怪的漏洞居然外网重现了...洞主你的肥皂已经发货~

最新状态:

2016-06-08:已经修复