漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095711

漏洞标题:bilibili账户体系不严导致多处重要功能越权

相关厂商:bilibili.com

漏洞作者: 9Gh0st

提交时间:2015-02-05 12:06

修复时间:2015-02-05 16:49

公开时间:2015-02-05 16:49

漏洞类型:网络未授权访问

危害等级:低

自评Rank:3

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-05: 细节已通知厂商并且等待厂商处理中

2015-02-05: 厂商已经确认,细节仅向厂商公开

2015-02-05: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

实测可以无需密码进入任意用户(需要是最近登录过的用户)的会员中心,查看收藏夹、历史观看记录、好友,可以看、发私信,删除视频弹幕,修改空间名称(应该还可以删视频,未测试)

详细说明:

www.bilibili.com

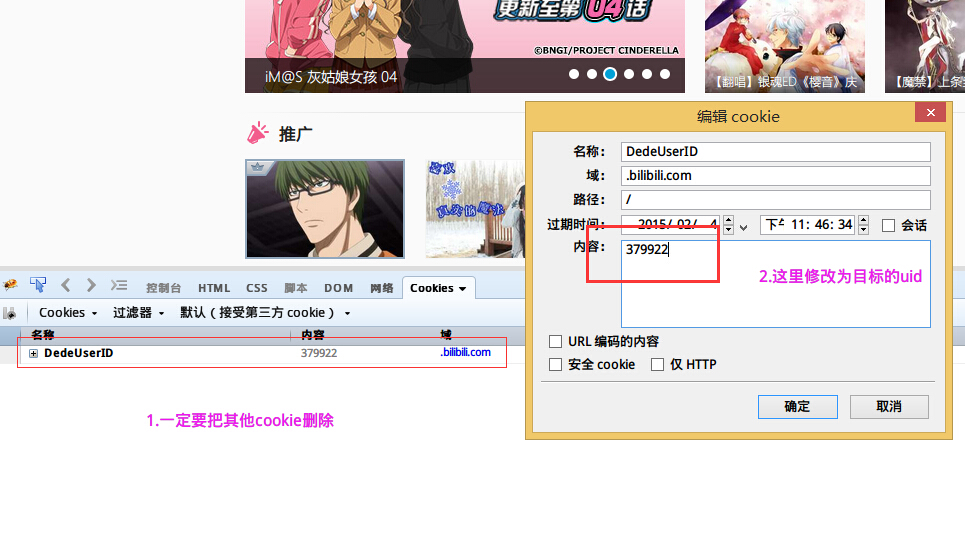

首先登录B站,用火狐浏览器的firebug插件查看cookie,发现有一个名称为“DedeUserID”的cookie,对应的值即为B站会员的uid

通过修改“DedeUserID”这个cookie的值,可以实现无需密码登录会员中心的效果,前提是目标会员在线或最近登录过

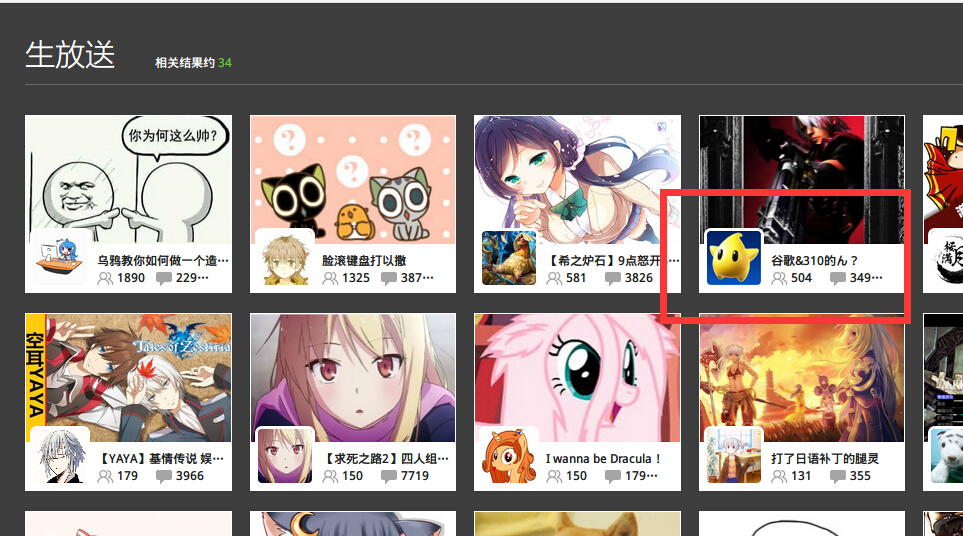

我们去直播区选一个目标

就以这个up主为例

进入这个up主的空间,其空间地址后面的6位数字就是他的uid

回到B站主页,把所有cookie删除,只留下DedeUserID这个cookie(这里非常重要,不然无法成功,甚至会导致无法再利用漏洞登录这个目标的账号),把它的值改为目标up主的uid,然后刷新

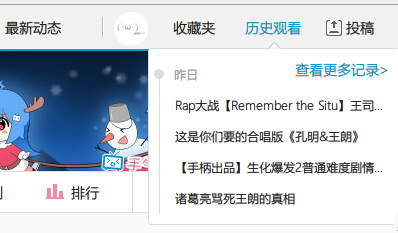

神奇的事情发生了,我们发现在右上角竟然可以查看这个目标up主的动态、收藏和历史观看

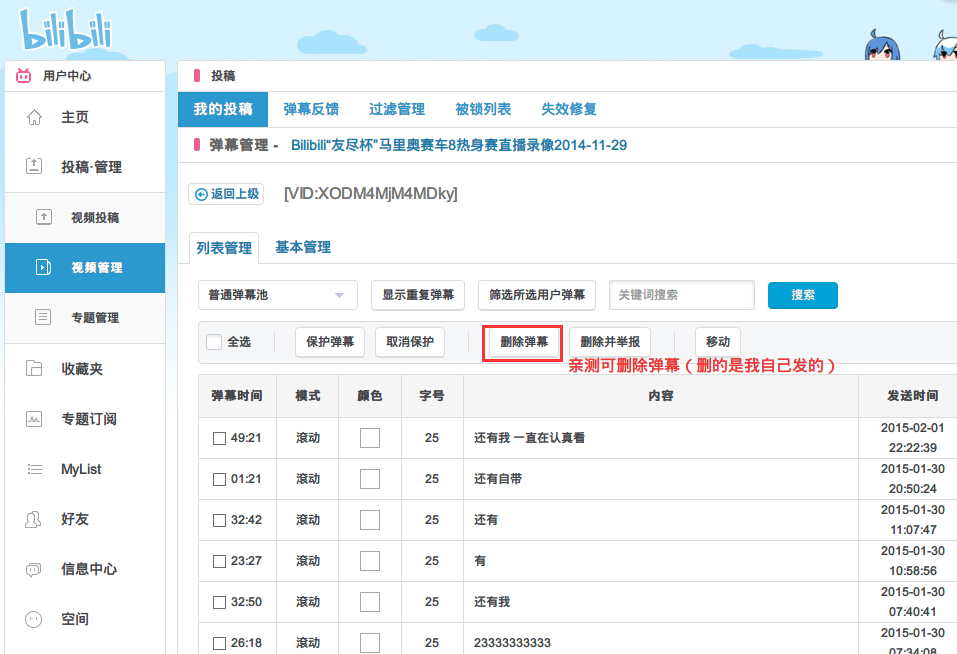

还不只这些,我们还可以进入该up主的会员中心

除了刚才说的,发现还可以阅读私信、发私信、删除弹幕(应该可以发表和删除视频,为了不给人家添麻烦我没实验),查看悄悄关注的好友和黑名单,修改空间名称等

能干的事比我想象中的多。。。要知道,我们现在几乎什么都没做,仅仅修改了一个cookie!

不过账号和商城做了验证,进不去

一直很喜欢B站,希望B站能修复这个漏洞,防止有人恶作剧

(最后,我是新手,希望乌云能给我一个邀请码,感激不尽)

漏洞证明:

修复方案:

调整cookie登录的机制

版权声明:转载请注明来源 9Gh0st@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-02-05 16:44

厂商回复:

对最近有登陆用户有影响

最新状态:

2015-02-05:已完成修复