漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0208105

漏洞标题:从一个QQ群号到登入bilibili内网(危及包括主站在内的大量应用源码)

相关厂商:bilibili.com

漏洞作者: 端端

提交时间:2016-05-13 08:58

修复时间:2016-06-08 10:45

公开时间:2016-06-08 10:45

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-13: 细节已通知厂商并且等待厂商处理中

2016-05-13: 厂商已经确认,细节仅向厂商公开

2016-05-23: 细节向核心白帽子及相关领域专家公开

2016-06-02: 细节向普通白帽子公开

2016-06-08: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

从一个QQ群号到登入bilibili内网(危及包括主站在内的大量应用源码)

详细说明:

上次在 WooYun: bilibili某内部接口设计不当可根据会员id任意登录(内部API文档泄露) 中我有提到过的公开项目泄露

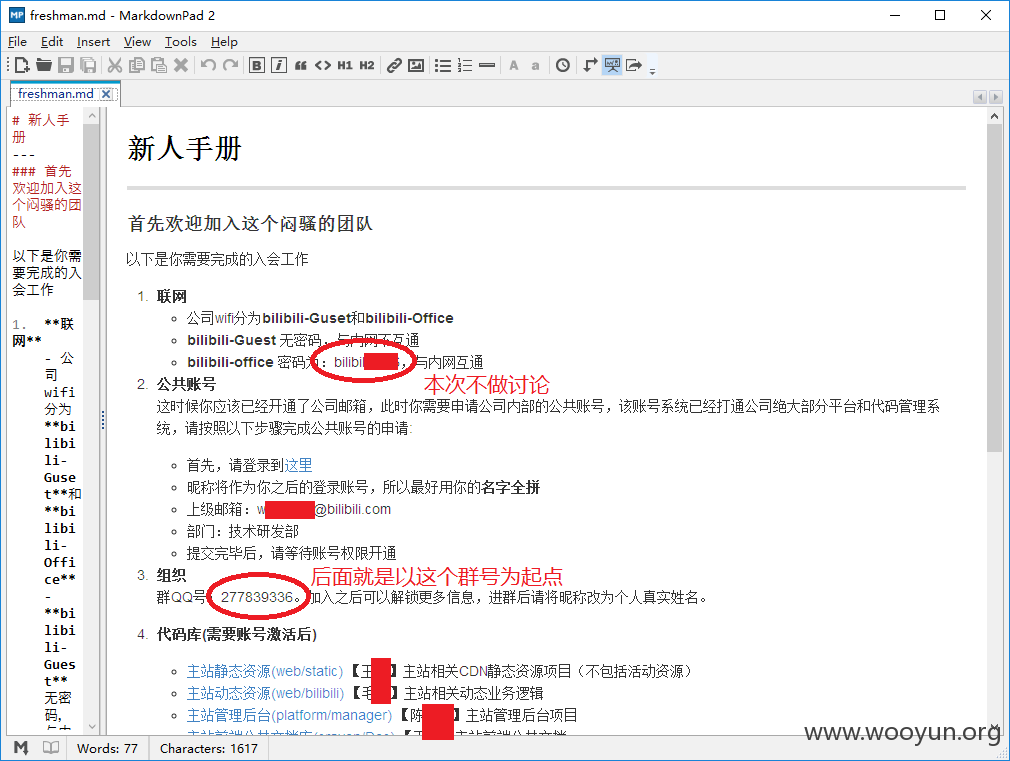

其中项目"crayon/Doc"中有一个文件"freshman.md"(似乎是前端开发组的入职说明)

其中包括公司wifi密码(存在风险但本次不做讨论)和一个开发组内部QQ群号

在QQ中用群号搜索群是可以看到创建者和管理员的信息的

接下来省略掉失败的尝试直奔主题

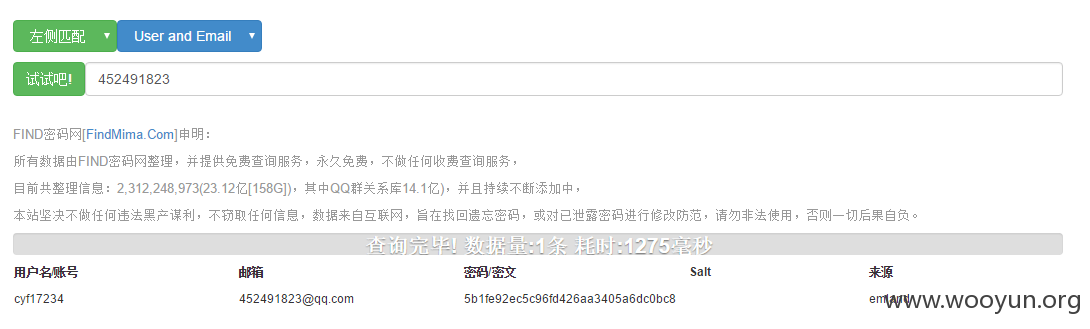

根据上面可以知道452491823这个QQ号是该内部群的管理员,继而用这个QQ号到互联网上的公开的社工库上去查询

可以获得一个密码,但这个密码并不是我们接下来要用的,我们要用的是用户名

使用

用户名:[email protected]

密码:cyf17234

登录人人网

到这里我们知道了其真实姓名为陈逸帆

猜测[email protected]为其企业邮箱

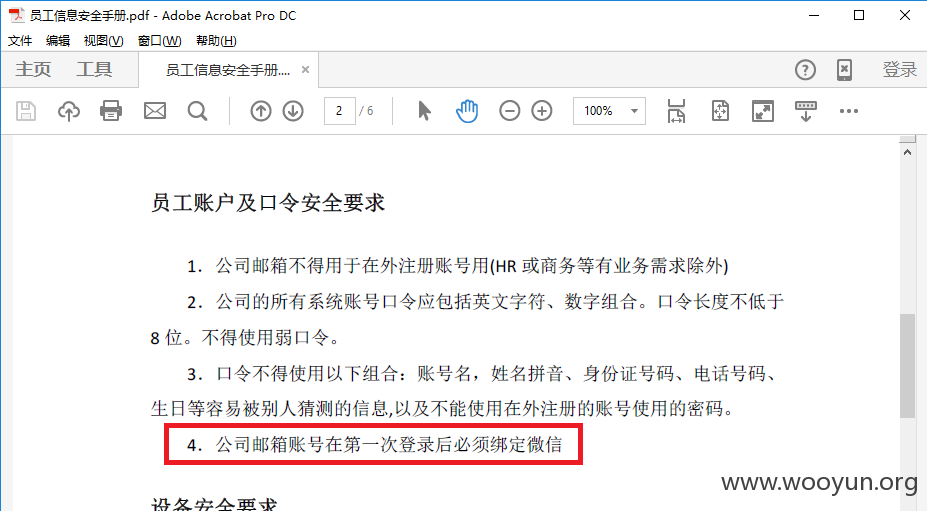

其实到这里我是不抱任何希望的,因为根据同样的公开项目泄露(项目"wuwenhao/security_rule"中的文件“员工信息安全手册.pdf")可以得知

从企业的规定来看是要绑定微信验证码的

但……

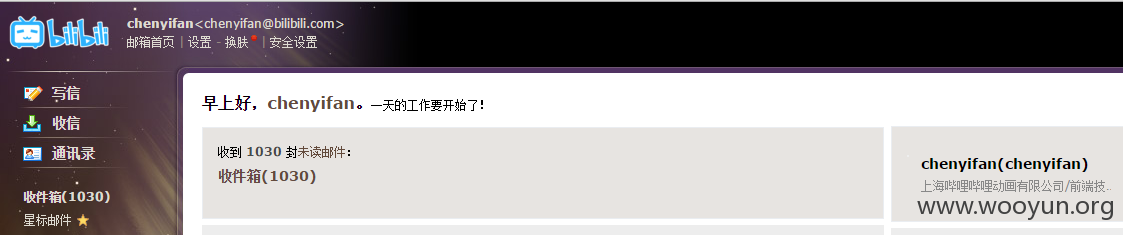

使用

用户名:[email protected]

密码:cyf17234

成功登录企业邮箱且没有微信验证码

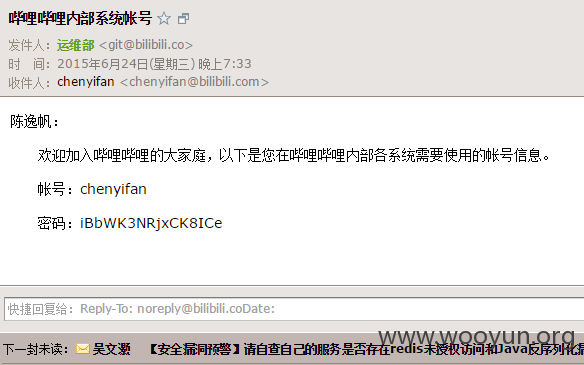

以“密码”为关键字搜索邮件内容

可以获得

1、LDAP账号的初始密码

2、关于VPN的说明

到这里我又是不抱任何希望的了,初始密码还是要改的吧

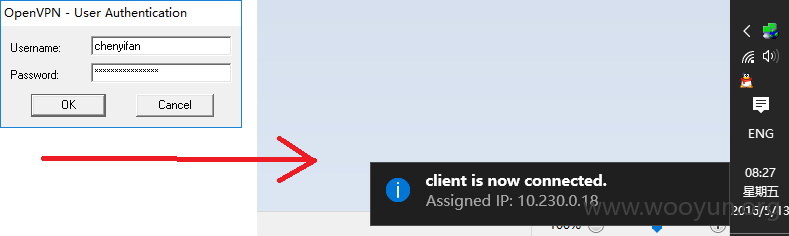

然而……

进了内网用刚才的LDAP账户就基本上可以畅通无阻了(除了需要TOTP的地方)

漏洞证明:

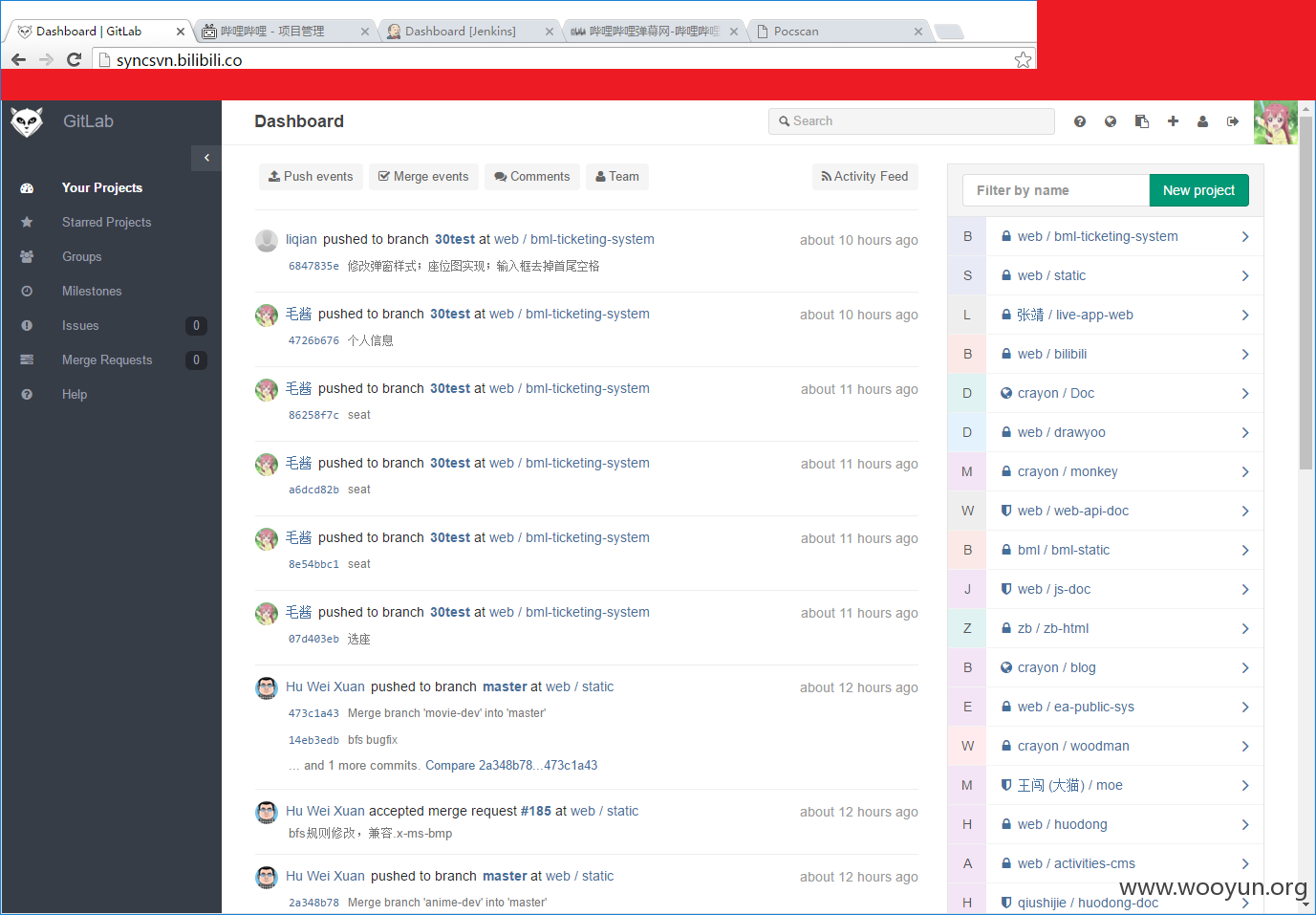

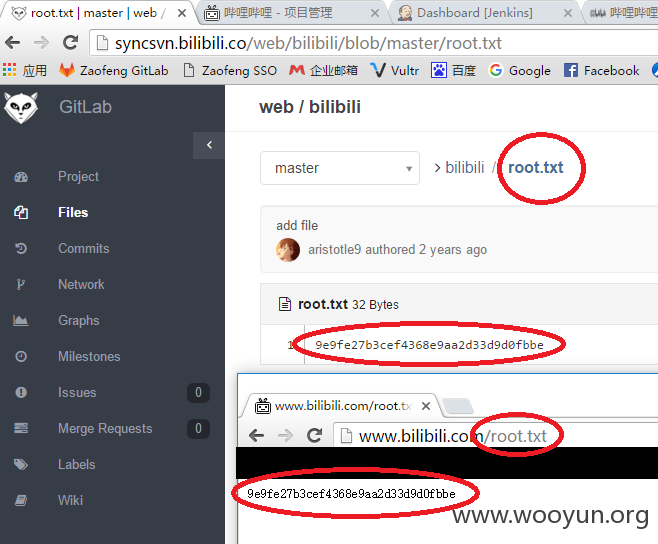

GitLab:

可以确定“web/bilibili”这个项目就是主站

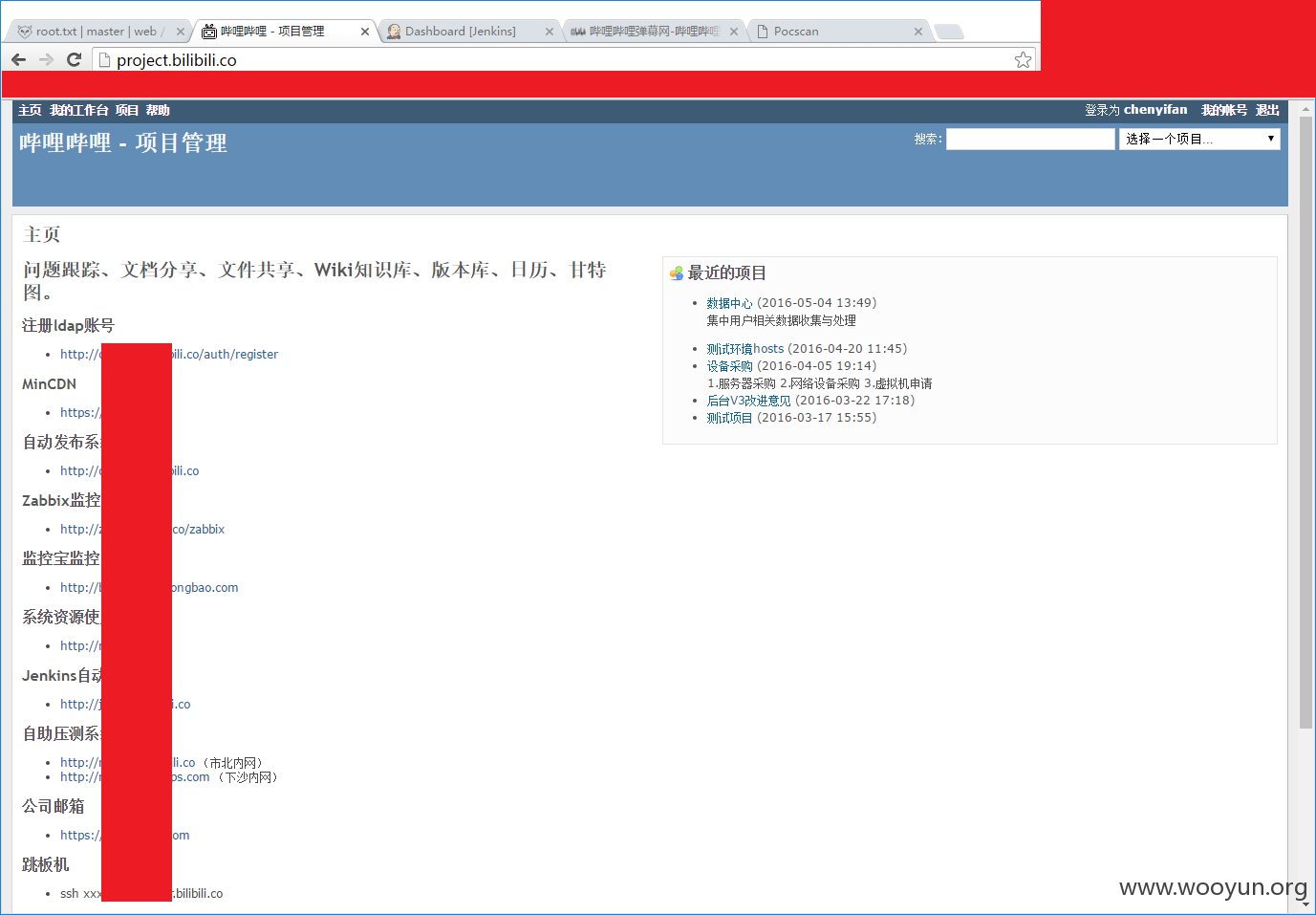

Redmine:

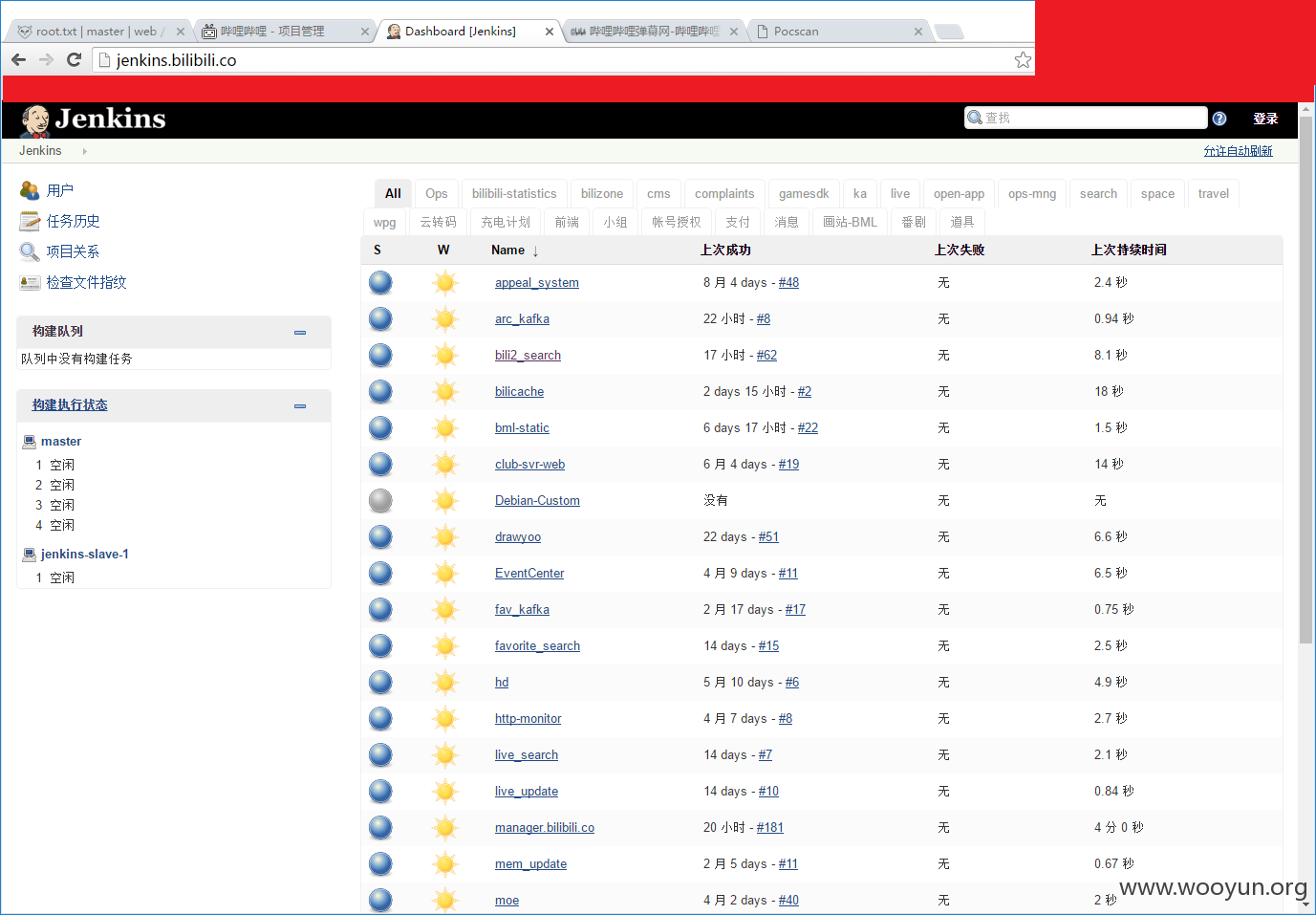

Jenkins:

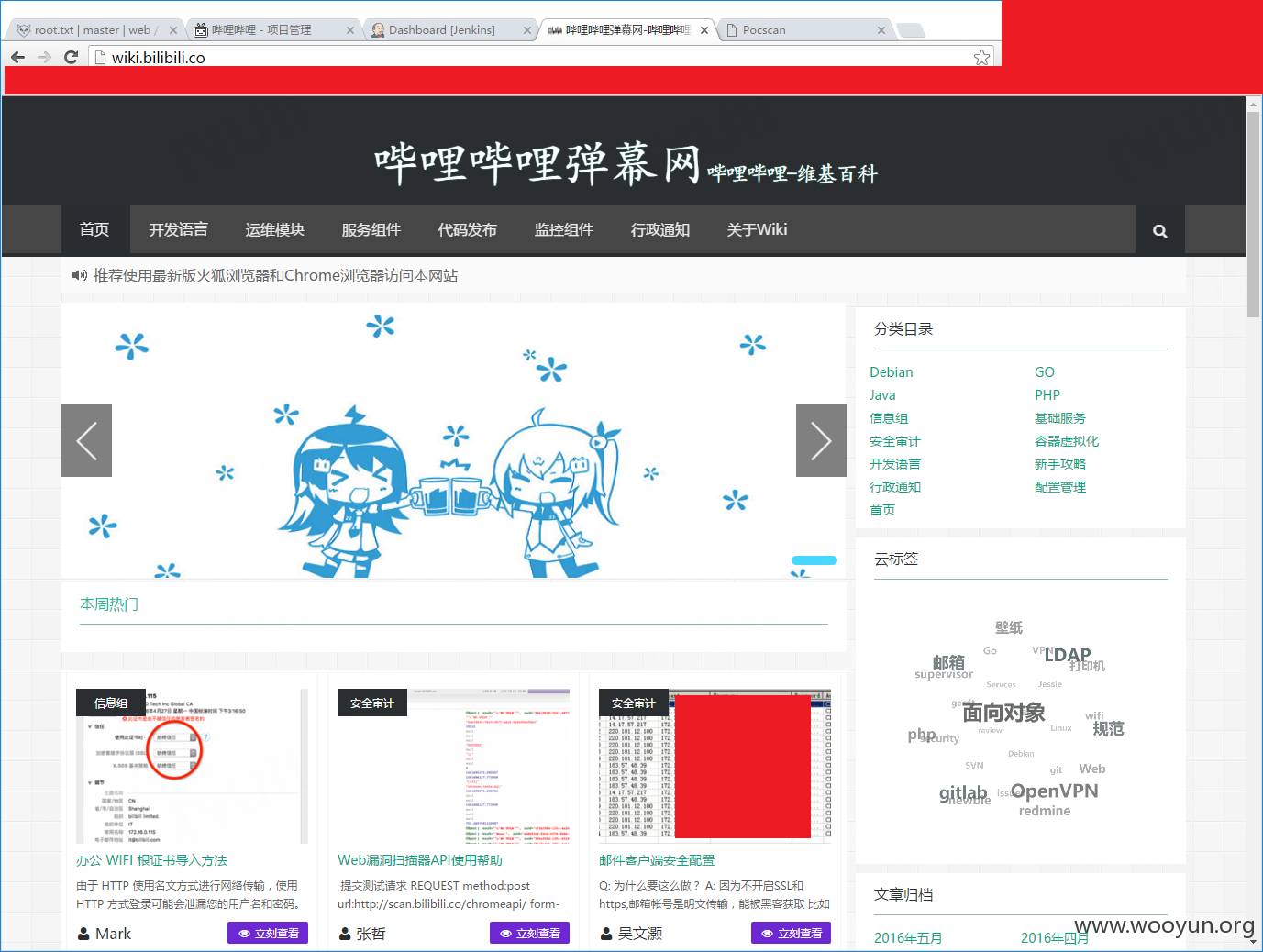

Wiki:

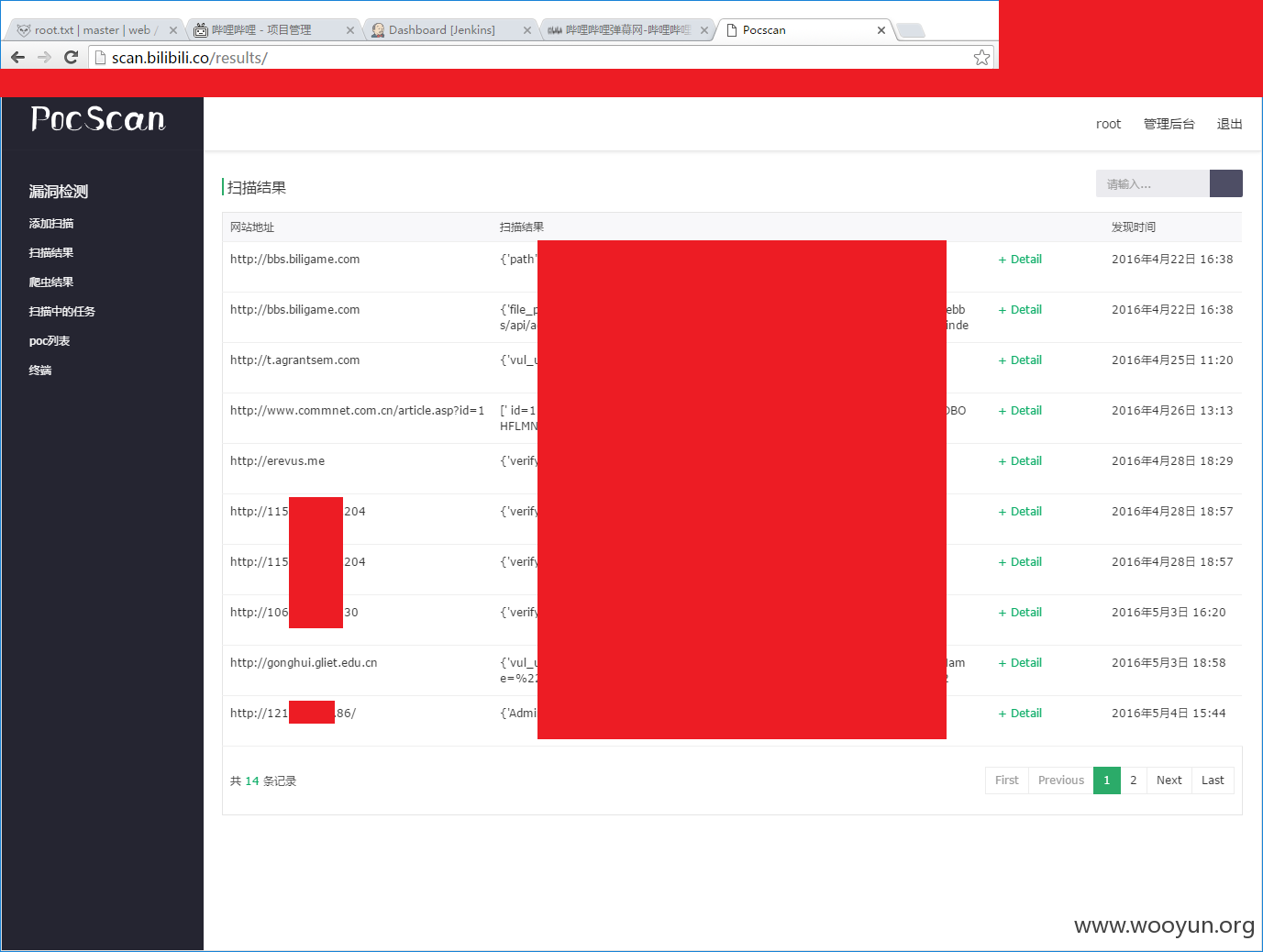

Pocscan(http://zone.wooyun.org/content/25980):

修复方案:

1、提高员工安全意识,加强管理

2、Gitlab的项目最好是默认私有然后以项目为单位个别授权给需要权限的用户

版权声明:转载请注明来源 端端@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-05-13 10:24

厂商回复:

行政说:"罚钱是违反劳动法的..",我们B站是良心企业!哼!

最新状态:

2016-06-08:已修复