漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-011247

漏洞标题:ShopEx前台SQL注射拿shell

相关厂商:ShopEx

漏洞作者: yy520

提交时间:2012-08-23 20:41

修复时间:2012-10-07 20:42

公开时间:2012-10-07 20:42

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-23: 细节已通知厂商并且等待厂商处理中

2012-08-23: 厂商已经确认,细节仅向厂商公开

2012-08-26: 细节向第三方安全合作伙伴开放

2012-10-17: 细节向核心白帽子及相关领域专家公开

2012-10-27: 细节向普通白帽子公开

2012-11-06: 细节向实习白帽子公开

2012-10-07: 细节向公众公开

简要描述:

我终于知道ShopEx是干嘛的了,蛮多店铺用的

比昨天拿shell的方法更为简单有效~

PS:前台拿shell & 后台拿shell & 后台任意文件夹删除

详细说明:

0x1 后台任意文件删除

在模板列表删除其他模板,用burp截包

将p[0]修改为相对于/themes的相对路径

0x2 后台拿shell

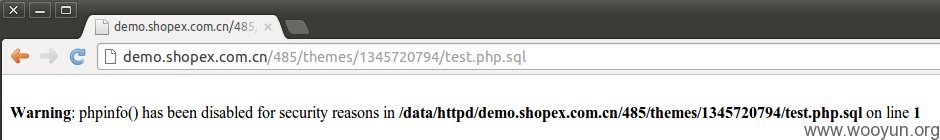

上传一个模板~ 里面添加一个test.php.sql

貌似你们没有听这位大哥的意见:

WooYun: shopEX商城后台,模板过滤不严,可成功上传木马

建议不要用黑名单~ 这很容易绕过

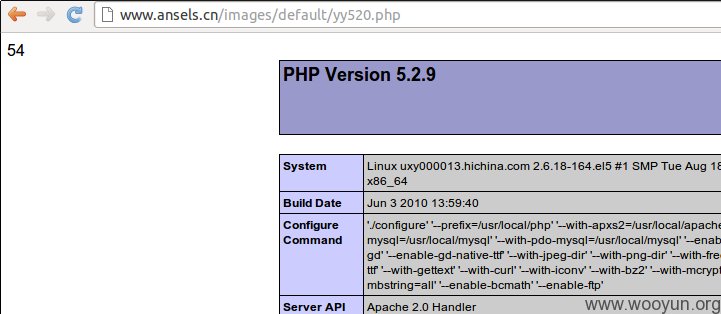

0x3 前台拿shell

演示站抽风了~ 我拿其典型案例做演示

需要的条件:

1.普通用户的权限 2.一个可读可写可执行的目录

http://www.ansels.cn/

发送给填入:

昨天是用get提交参数,没法写文件~ 今天不同了~。~

漏洞证明:

test

修复方案:

我真的不知道该说什么了~

虽然说在前台没什么好利用的,顶多只能找一些XSS和SQL inject,但是也没必要到处都是注入把~ 在一开始就把魔术引号去掉,后面单靠addslashs和quote,结果出现了一大堆注入,我都不知到怎么修补了,厂商不要看到别人报一个,你就只修补这一个漏洞,类似的漏洞还有很多的啊~~积极一点嘛~~~~

我很想建议推掉重新code~ 但是好像不大可能,所以还是给点实际的建议: 在带入数据库查询的之前,添加一个类似80sec的sql ids的东西,虽然不能完全避免注入,起码增加了注入难度。恩~ 希望shopex 下次能够更新得更为安全,起码能给挖漏洞的人增加一点乐趣 :)

版权声明:转载请注明来源 yy520@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2012-08-23 21:15

厂商回复:

感谢您为shopex安全做的贡献

我们会尽快处理

非常感谢

最新状态:

暂无