漏洞概要

关注数(24)

关注此漏洞

漏洞标题:看我如何进入百度某对外系统

相关厂商:百度

提交时间:2016-05-11 13:32

修复时间:2016-06-25 14:30

公开时间:2016-06-25 14:30

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2016-05-11: 细节已通知厂商并且等待厂商处理中

2016-05-11: 厂商已经确认,细节仅向厂商公开

2016-05-21: 细节向核心白帽子及相关领域专家公开

2016-05-31: 细节向普通白帽子公开

2016-06-10: 细节向实习白帽子公开

2016-06-25: 细节向公众公开

简要描述:

一直在BSRC游荡

但BSRC评审的白帽子漏洞实在是又慢又分低

既然如此不如来支持我大乌云事业

详细说明:

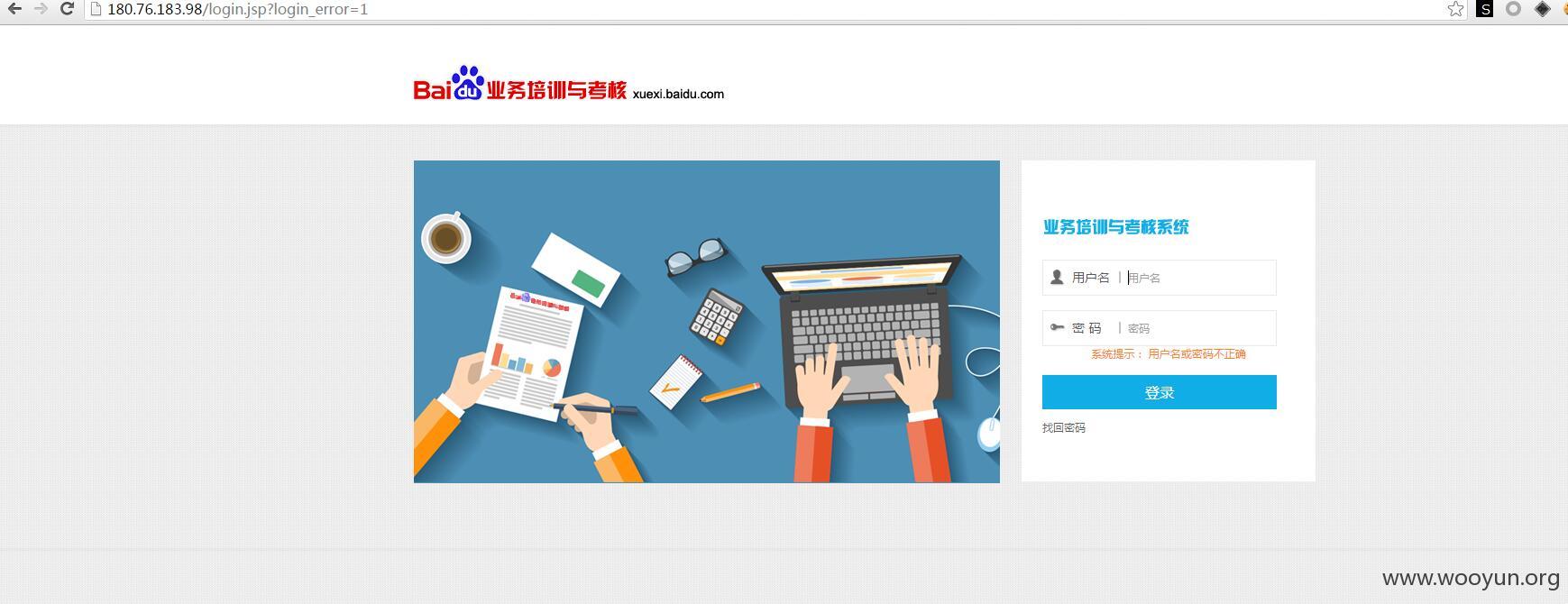

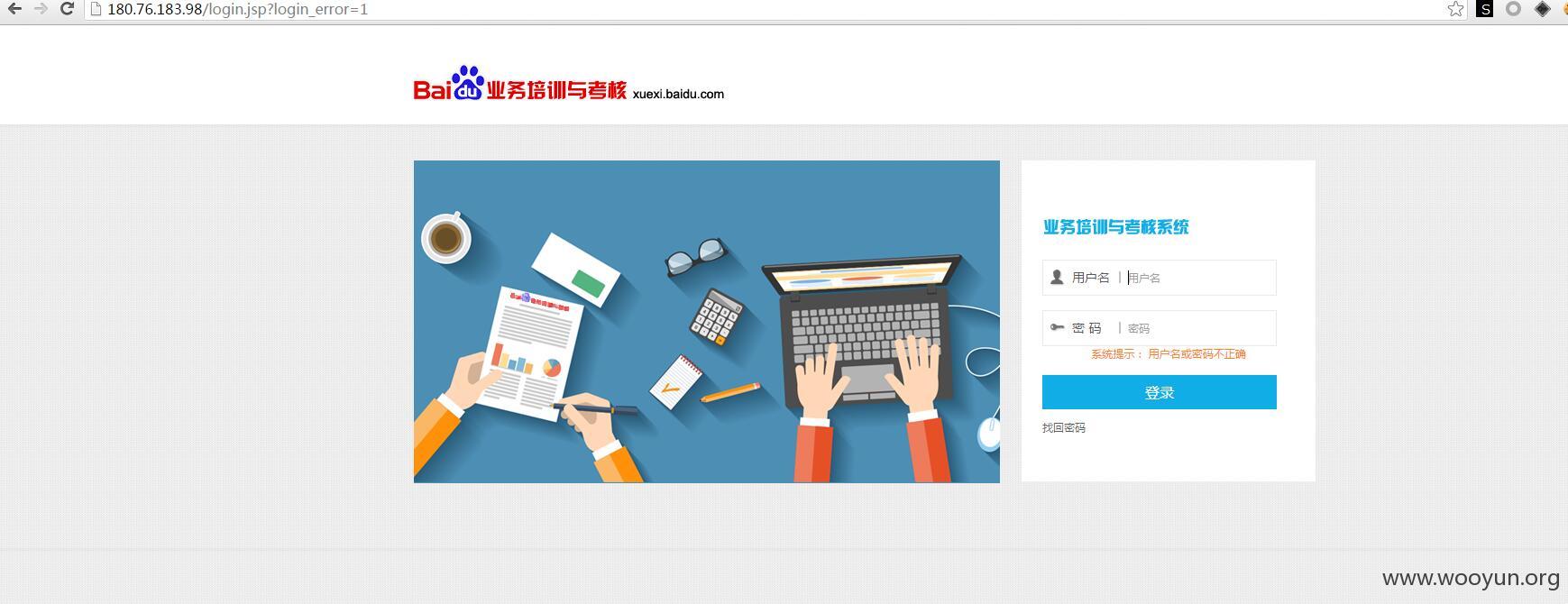

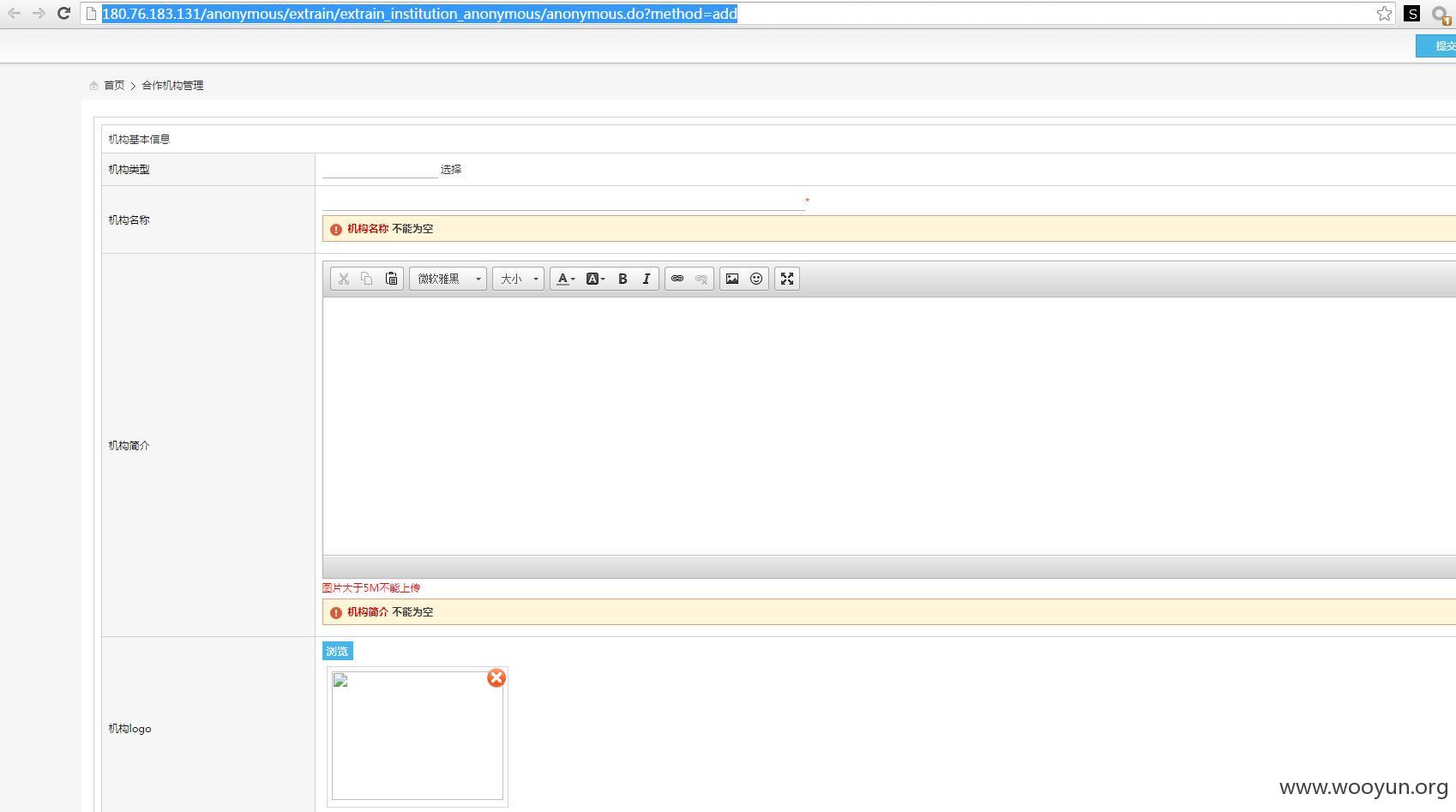

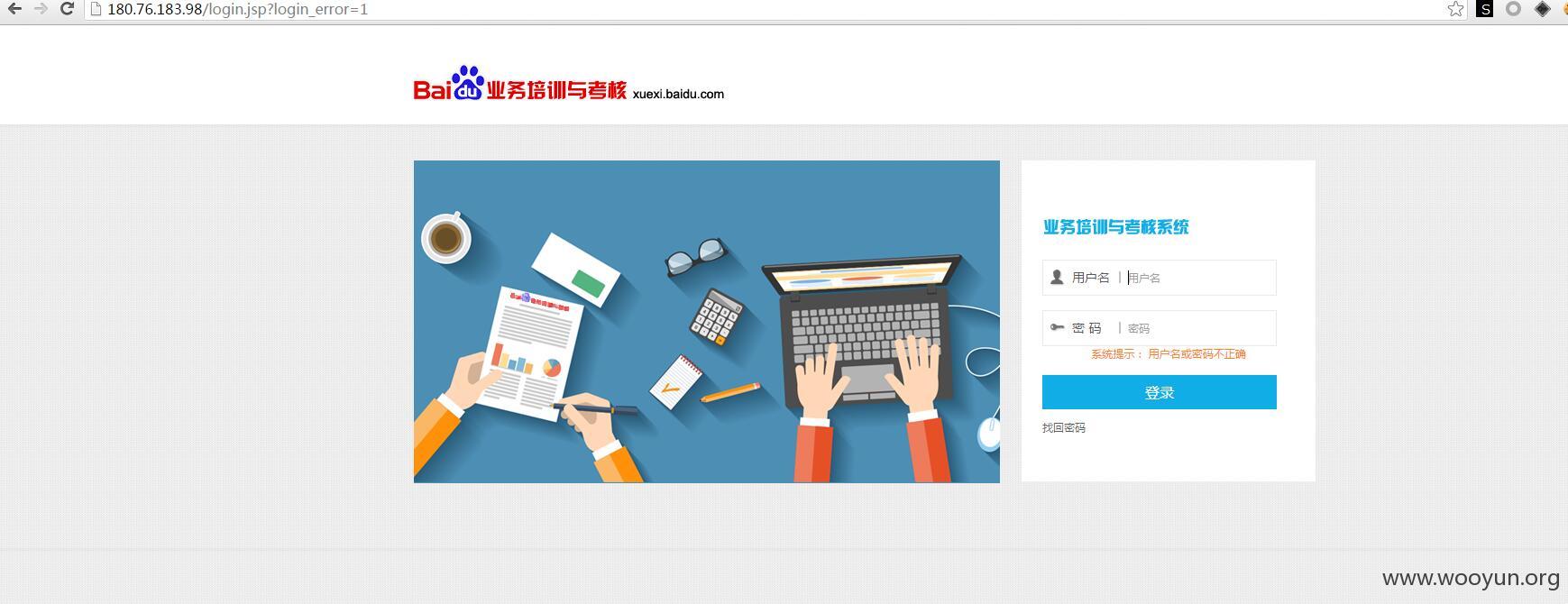

百度考核系统

http://180.76.183.98/

之前进过一次修改好了 那换个姿势再进一次

登录做了前端的加密,但是没什么卵用,再找回密码处,使用常用用户名加弱口令123456直接get到这条修改密码的连接

本来想重置robin的帐号想想还是算了

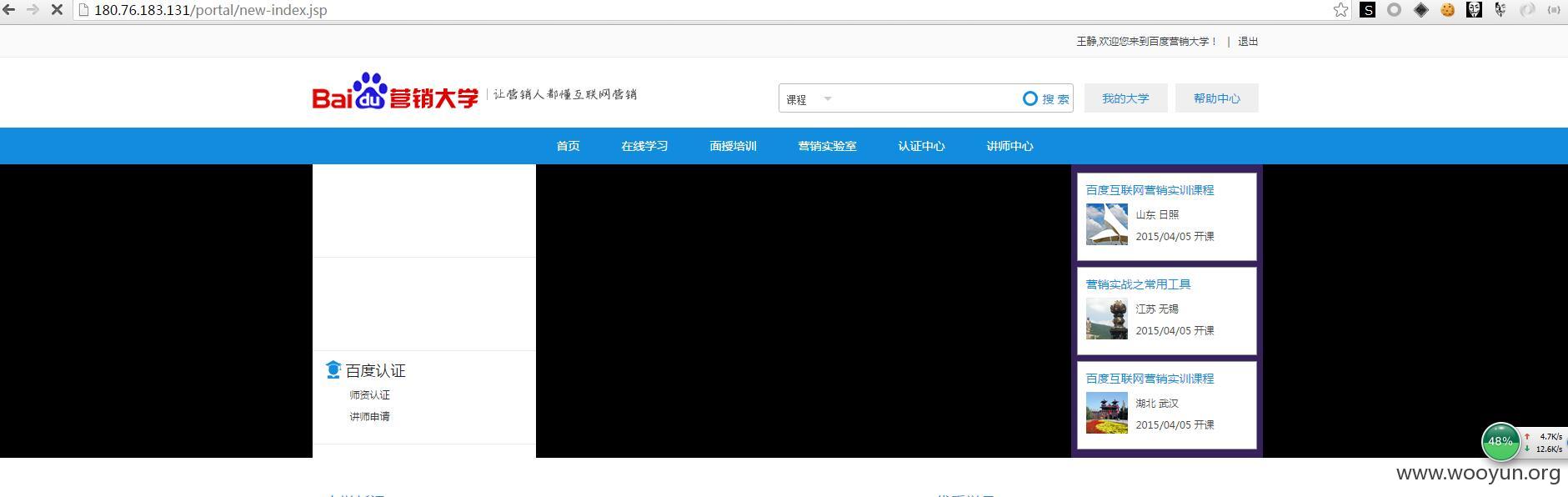

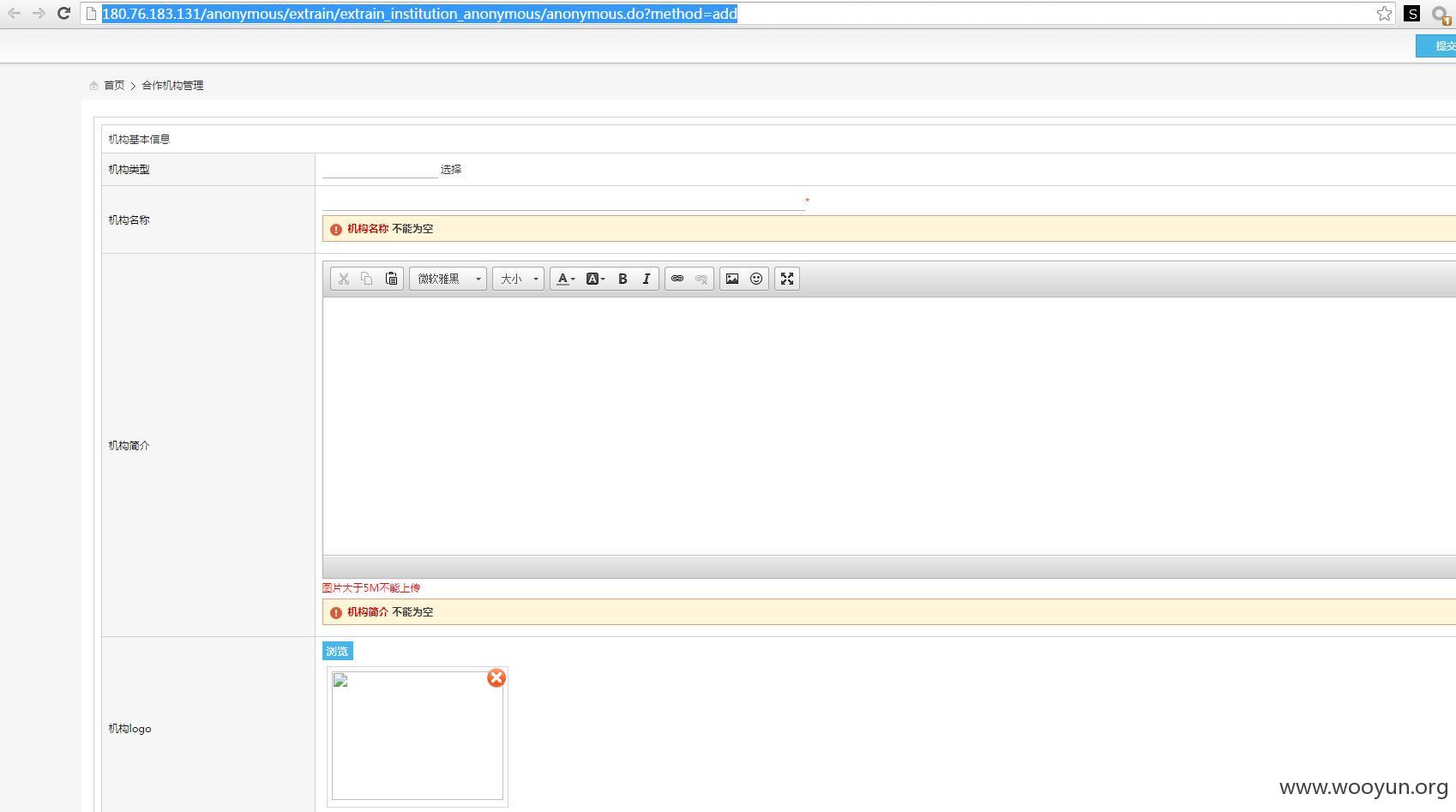

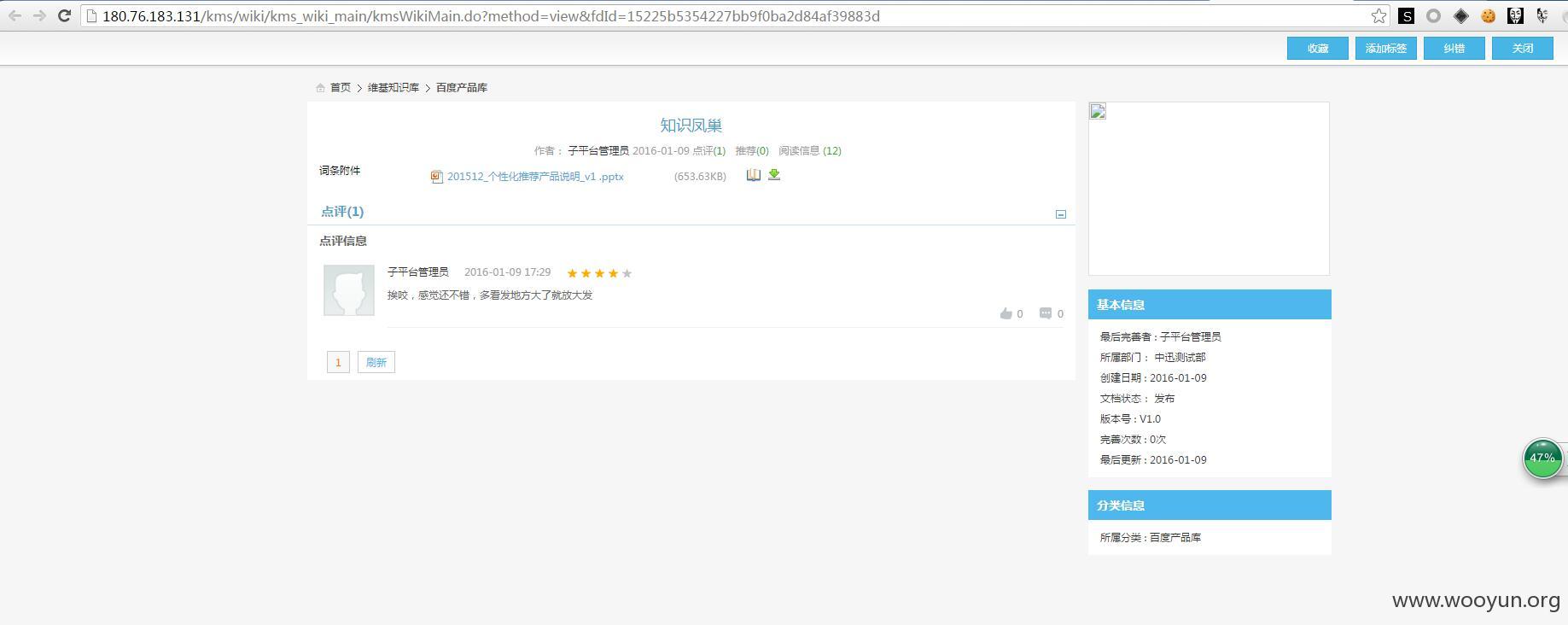

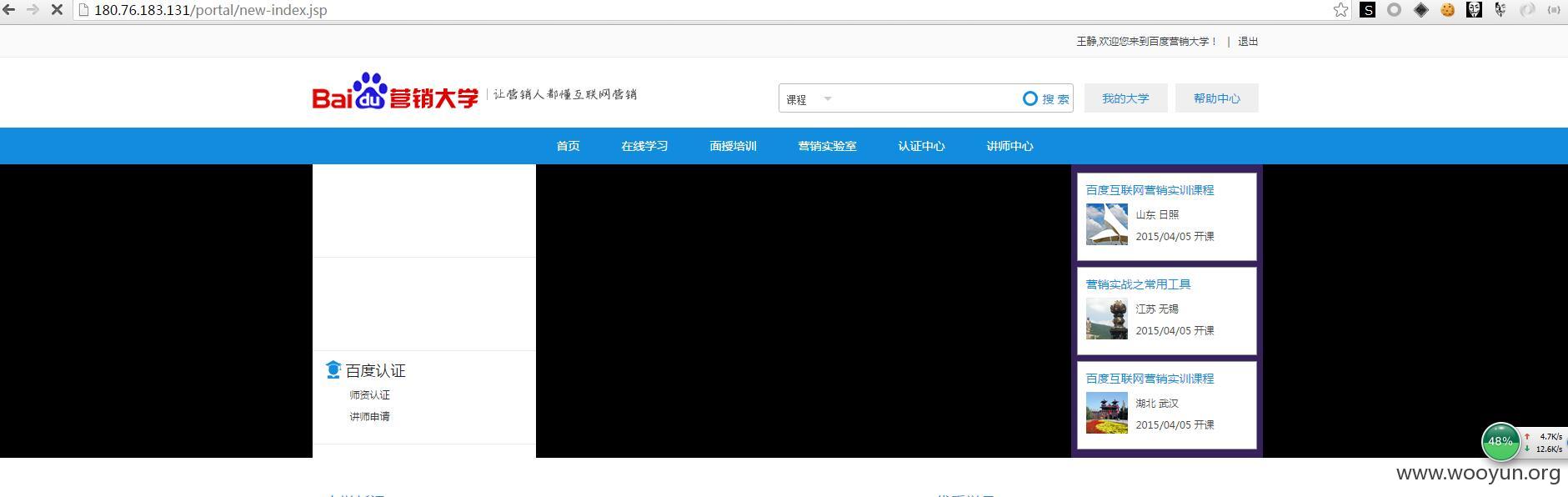

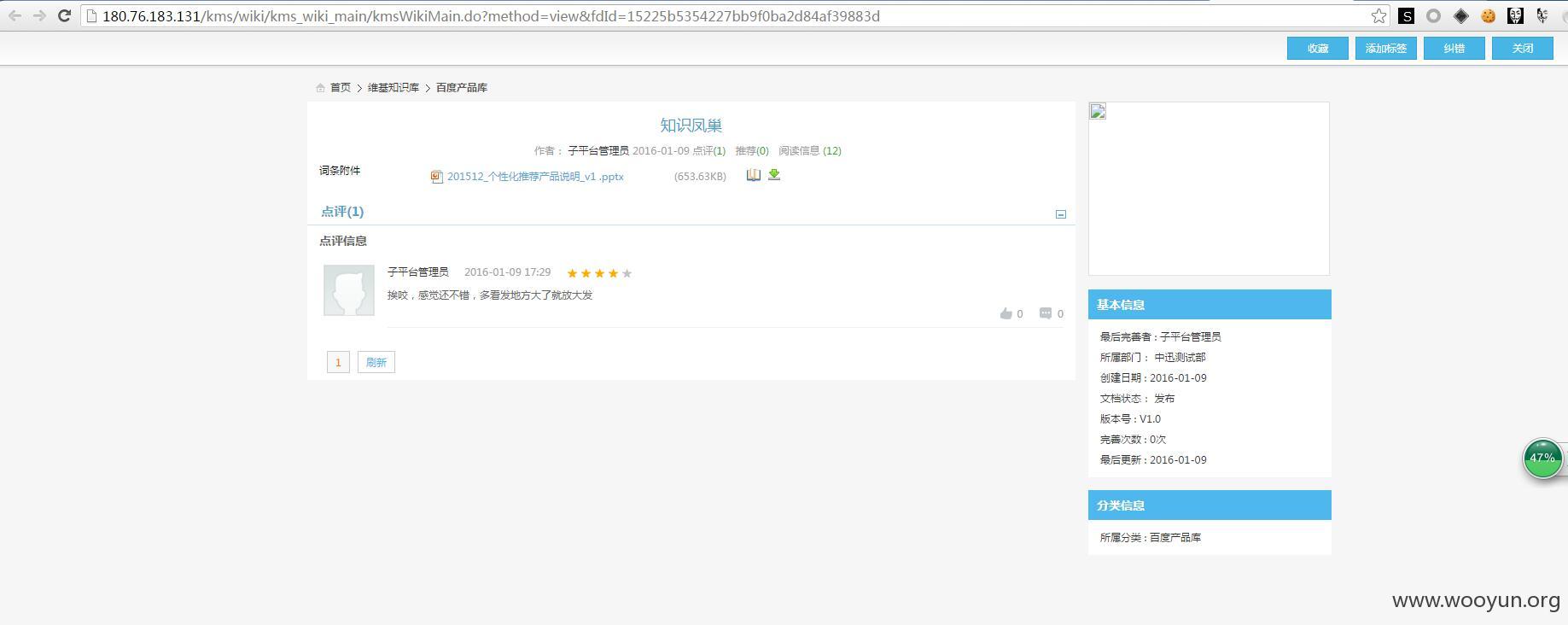

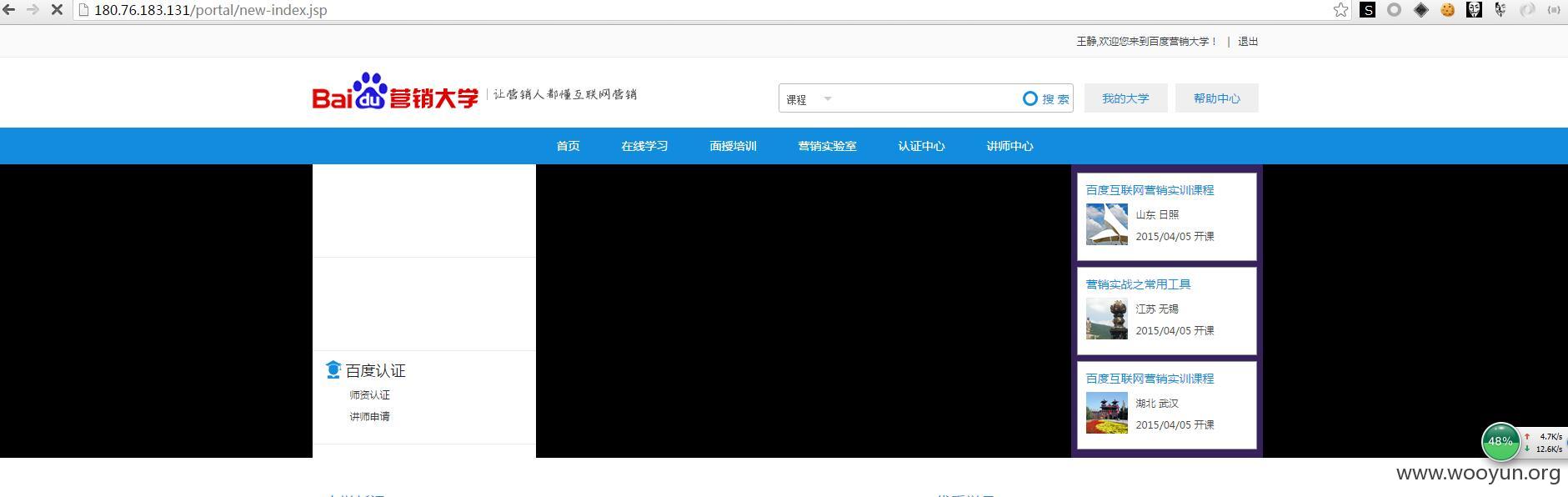

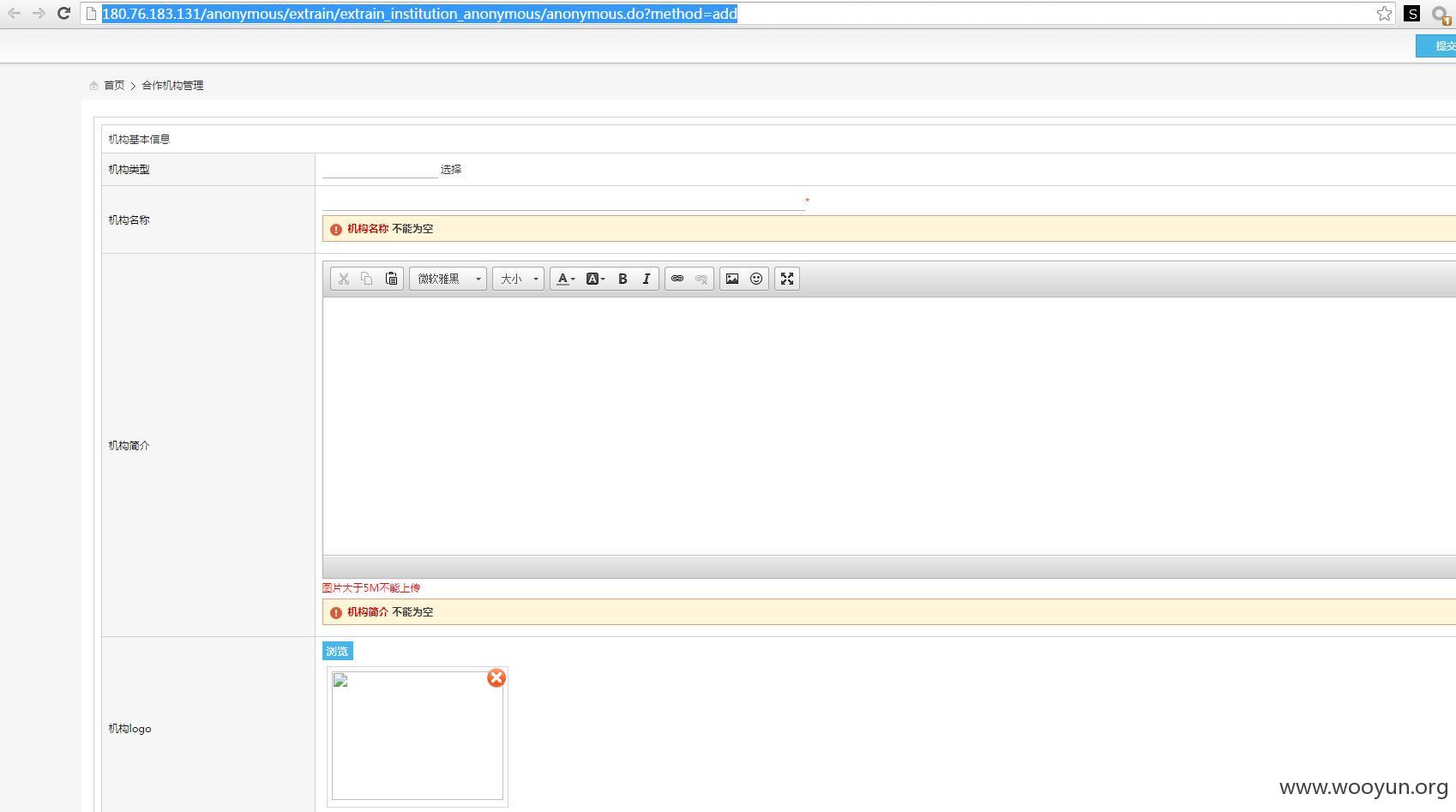

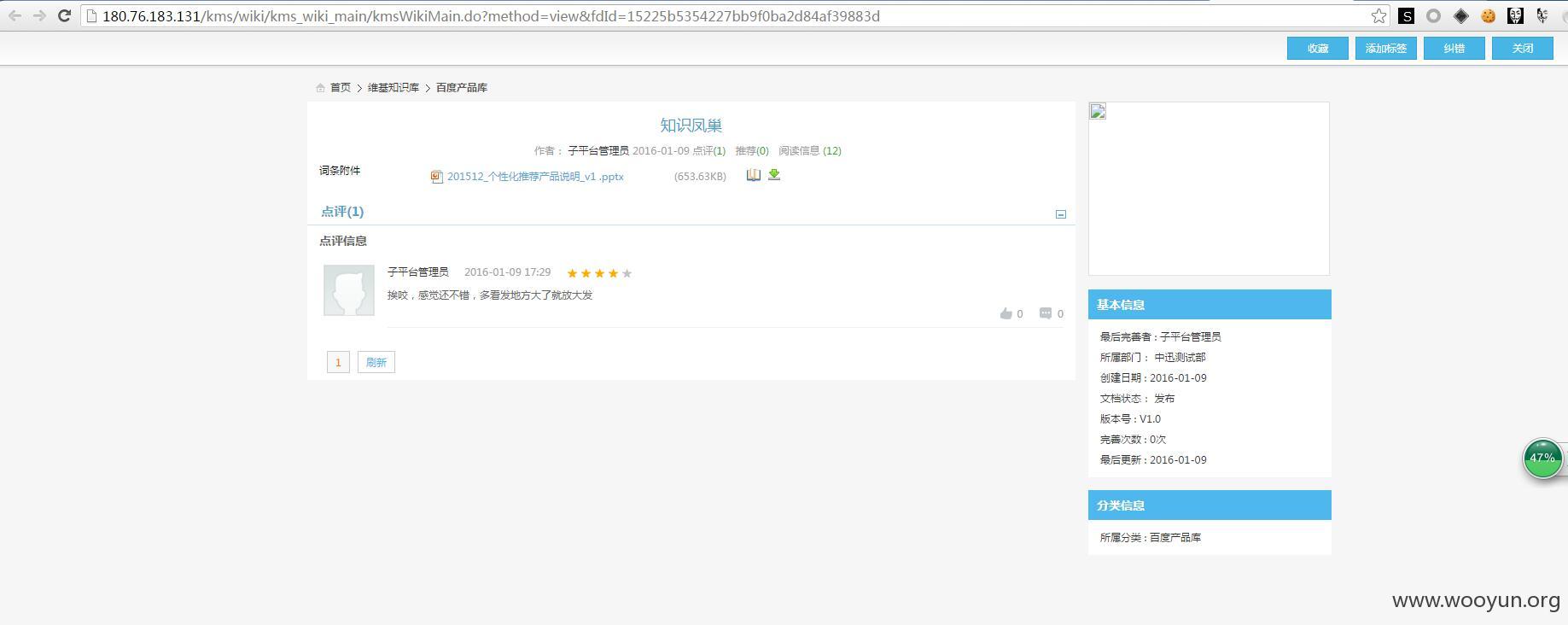

进入后发现是个考核系统还有什么一堆百度系统的介绍

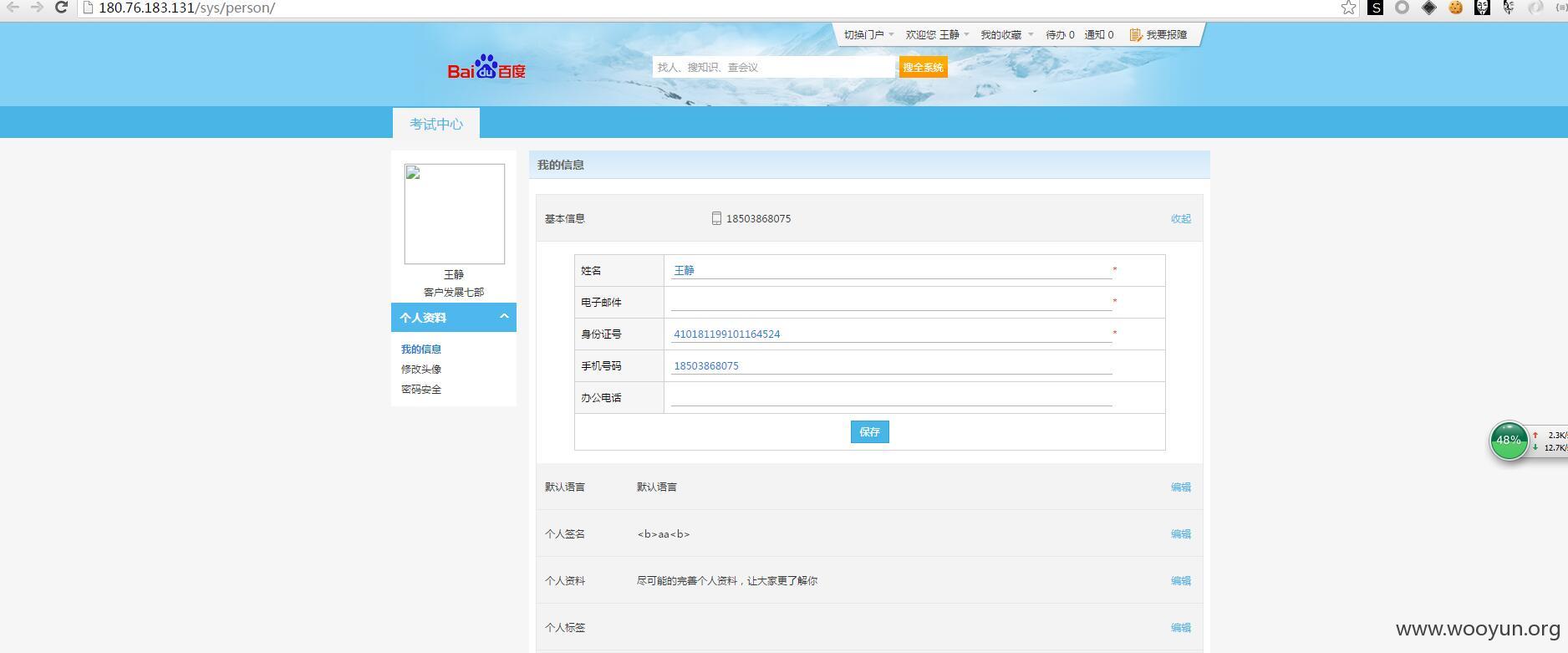

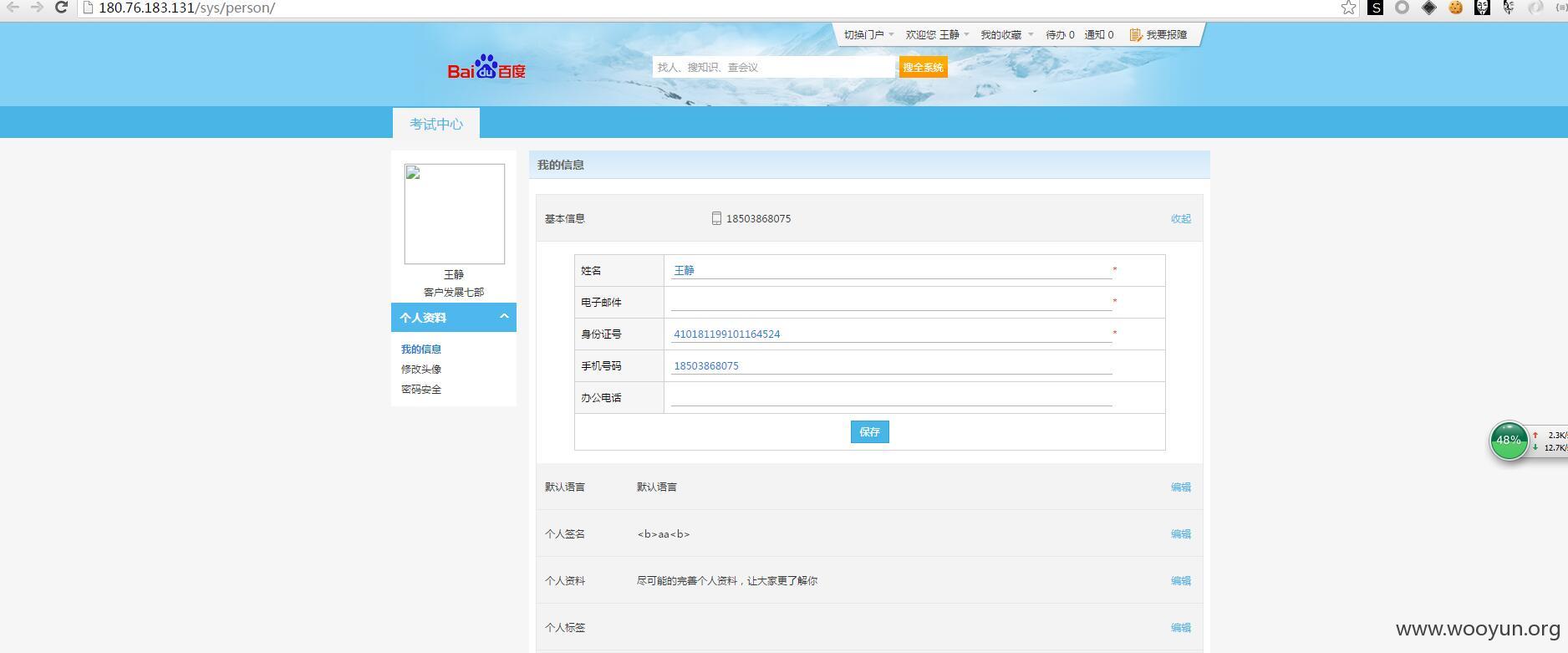

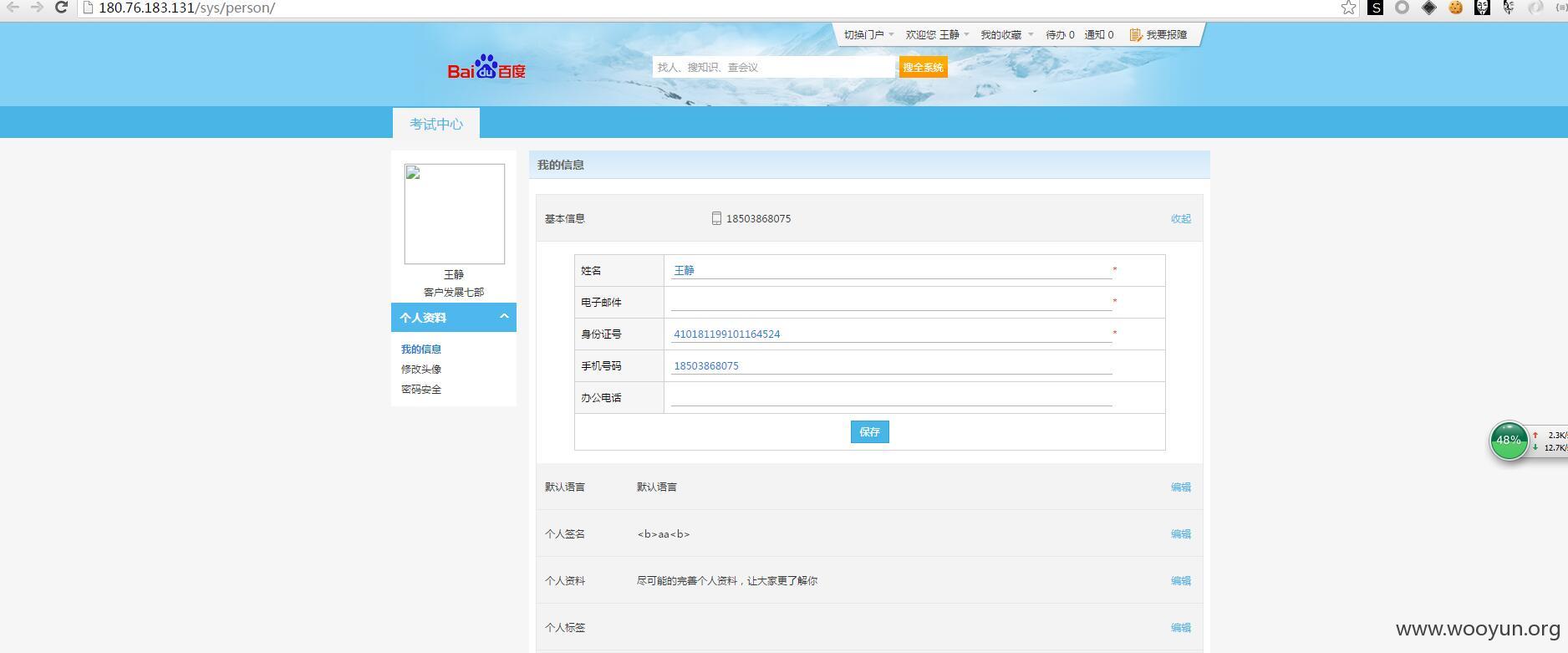

还有一些个人信息

好啦 午休时间发一带 回去午休 剩下的图就不上传了

漏洞证明:

百度考核系统

http://180.76.183.98/

之前进过一次修改好了 那换个姿势再进一次

登录做了前端的加密,但是没什么卵用,再找回密码处,使用常用用户名加弱口令123456直接get到这条修改密码的连接

进入后发现是个考核系统还有什么一堆百度系统的介绍

还有一些个人信息

好啦 午休时间发一带 回去午休 剩下的图就不上传了

修复方案:

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2016-05-11 14:26

厂商回复:

感谢对百度安全的关注

该问题是某系统后台对外,不存在漫游问题,正在处理中。

欢迎白帽子到BSRC提交漏洞,我们会有专人及时处理。

最新状态:

暂无